単一のホストへの侵入を糸口とした攻撃は多く、有害な活動を行う攻撃者が、単一ホストへの侵害のみで攻撃を終えることは稀です。私たちは、高度な攻撃者が実行するほぼすべての攻撃で、ラテラルムーブメントが行われるのを確認しています。多くの場合、攻撃者は比較的価値が低めのホストを最初に攻撃して足場を築き、ネットワーク内の他のホストに移動して範囲を拡大し、より価値の高いターゲットを見つけようとします。ホストが侵害されると、組織はある程度の影響を受けるものですが、1台の低価値ホストへの攻撃を見つけ、侵害を封じ込めたという程度であれば、大きな問題とならずに終われるでしょう。しかし非常に危険なのは、その後、広範囲に行われる高価値のホストを狙った攻撃です。

防御する側は、攻撃者がほかのホストに水平移動を行ったのか、またどのような方法でそれを行ったかを究明するという難しい課題に直面することになります。一見関係なさそうに見えるホスト上のアクティビティの間に関連性を見つけ出さなければなりません。しかも、システムとネットワークが運用中の状態でそれを行う必要があるのです。一般的に、企業のリモートホスト上では、悪質な動作によく似た無害な操作が1日に数百万回も行われています。現在私たちが戦っているのは、ブレイクアウトタイムが数時間、ときには数分の攻撃者です。ホスト間の関係性を探ったり、無害な操作をより分けたりすることに時間を費やしている間に、攻撃の範囲や影響が大幅に拡大してしまう可能性があります。

ラテラルムーブメントを同期的に捕捉

攻撃者がネットワーク全体に拡大する際に利用する手法をすばやく特定・理解するために役立つ情報を拡充することが、私たちCrowdStrikeの継続的な使命です。最近の開発により、私たちはホスト間のコネクションを推定し、特に不審なケースについてアラートを上げ、ラテラルムーブメントに関するより詳細なコンテキストを提供できるようになりました。

個々のホストレベルまたはネットワークレベルのいずれかのアプローチでは、複数のホストが関係するアクティビティに対し意味のあるコンテキストを導き出すことは困難です。個々のホストレベルでは、疑わしいプロセスやアクティビティがあったことがわかっても、それが他のホストとどのように関係しているかはわかりません。ネットワークレベルのアプローチでは、関係性をより深く理解できる可能性がありますが、不審なプロセスやシステムアクティビティを識別するための詳細な情報を得ることはできません。そこで、CrowdStrike Falcon検知エンジンは、双方のレベルから入力を得て、レベル間で関連付けを行います。私たちは、CrowdStrike Falconエージェントが観測したひとつのホストのアクティビティと、分散型グラフデータベースであるCrowdStrike Threat Graphで追跡されるネットワーク上の他のホストのアクティビティとの関係性を分析しています。

あるホスト上で不審なアクティビティが検知された場合、そのホストだけでなく、ネットワーク上の他のホストとのインタラクションにも注意を向けます。不審なホストを見つけるために、私たちはCrowdScoreを活用しています。CrowdScoreは、ホスト上で検知されたふるまいを集約し、それをベースにホストをインシデントに関連付けます。インシデントはスコア化され、悪質性の程度に基づき優先順位付けされます。調査担当者は、インシデントが発生しているホストのラテラルムーブメントに注目することにより、進行中のリモートアクティビティから無害なノイズをより分けて、悪質性が強く疑われる動きに注意を向けることができます。

インシデントのコンテキストにおけるラテラルムーブメント

国家主導の攻撃やランサムウェアの拡散、攻撃フレームワークでよく見られるある手法について紹介しましょう。最初のホストに侵入し、認証情報ダンピングと偵察を行うと、攻撃者はネットワーク上の他のホストへと移動しようと試みます。攻撃者はリモートホスト上でWindows Management Instrumentation(WMI)を使用してプロセスを作成します。WMIはWindows標準の組み込み機能で、攻撃者がラテラルムーブメントによく利用します。たとえば、NotPetyaランサムウェアは、次のようなWMIコマンドを使用することで知られています。

wmic.exe /node:

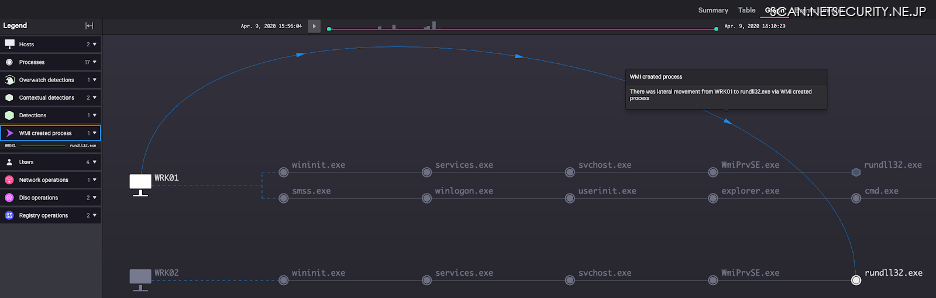

このコマンドは、rundll32.exeを起動し、ターゲットホストでperfc.datという名前の悪質なDLLを実行します。図1は、ソースホストWRK01からターゲットホストWRK02へ、このコマンドをリモートで実行していることを示しています。Falconの検知エンジンは、WRK02で検知されたプロセスの作成を、WRK01上のインシデントで検知された認証情報ダンピング、偵察、およびWMIの動作と関連付けます。インシデント内でのラテラルムーブメントがハイライトされ、WRK01からWRK02上のrundll32.exeまでがわかりやすく表示されます。この画面では、攻撃を時系列に表示することができ、攻撃を再生すると、Incident workbenchには、影響を受けたホストで発生した他のプロセスアクティビティとの経時的な関係確認につながるラテラルムーブメントの動きを表示します。

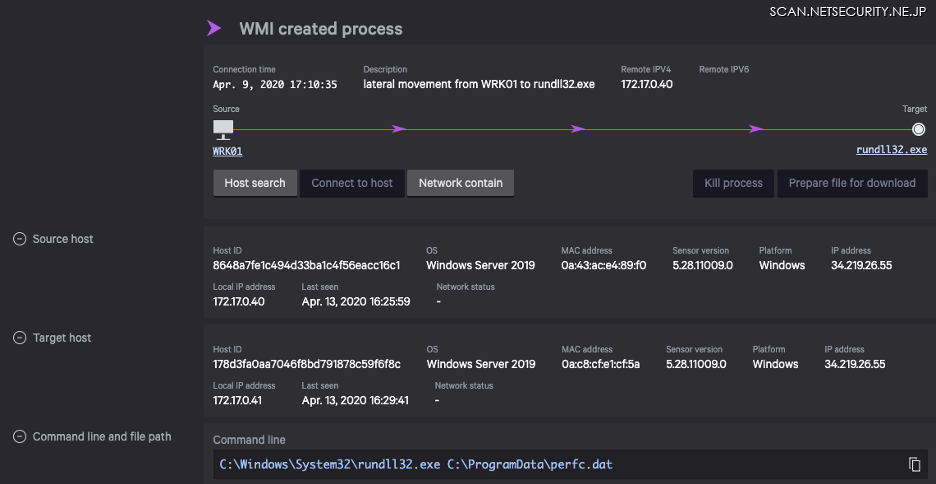

ラテラルムーブメントの詳細を確認できる表示画面(図2)では、リモート実行に関するさらに詳細な情報を確認できます。最初に侵害されたソースホストと、移動先のターゲットホストが、IPアドレスなどの情報とともに表示されます。また、rundll32.exeの起動とperfc.datの読み込みに使用されたコマンドラインも確認できます。

インシデントにおける不審な動きを視覚的に警告するだけでなく、速やかにドリルダウンして、さらに詳細な調査を行うためのボタンも追加されました。新規追加の[Lateral movement event search]ボタン(図3)をクリックすると開く[Investigate]ウィンドウでは、イベントの全詳細と、そのインシデントのソースホストから行われたラテラルムーブメントイベントに関する情報を確認できます。

![図3:[Lateral movement event search]ボタンを押すと、すべてのイベントとその詳細が表示される](https://scan.netsecurity.ne.jp/imgs/zoom/31991.png)

CrowdScore Incident Workbench内で利用可能

Falconプラットフォームをご利用のすべてのお客様は、これらの拡張機能を利用できます。これらはインシデント上に適宜表示され、[Lateral Movement Tag]でフィルタリングできます。当社では、集約レベル(インシデント情報として表示)と詳細レベル(イベントデータとして提供)の両方において、ラテラルムーブメントの調査を迅速化すべく開発を続けています。今後の機能追加にも是非ご注目ください。

追加のリソース:

・CrowdScoreの詳細については、オンデマンド形式のウェビナー『CrowdScore: Get in the Driver’s Seat.』をご覧ください。

・CrowdScoreでどのようにアラート疲れを緩和できるかについては、ブログ記事『Noise is the Problem - CrowdScore is the Solution.』をご一読ください。

・CrowdStrikeの製品紹介ページでCrowdStrike Falconについて説明しています。

・CrowdStrike Falcon Preventの無料トライアル版(フル機能)を入手して、真の次世代型AVが、今日の非常に高度な脅威にどのように対抗できるかをご覧ください。

*原文はCrowdStrike Blog サイト掲載 :https://www.crowdstrike.com/blog/how-crowdstrike-speeds-up-lateral-movement-investigations/

![図3:[Lateral movement event search]ボタンを押すと、すべてのイベントとその詳細が表示される](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/31991.png)