PIONEER KITTEN(パイオニア・キトゥン)はイランを拠点とする攻撃者グループです。少なくとも 2017 年から活動しており、イラン政府とのつながりが疑われています。このグループは、イラン政府の興味の対象となるであろう機密情報を保有している組織へのアクセスを獲得し、維持することを主目的としているようです。

PIONEER KITTEN は、その行動様式や特徴から、イラン政府自体が運営する組織ではなく、同政府に委託され支援を行う組織であることが考えられます。セキュリティ業界では、PIONEER KITTEN の活動を複数のイランベースの攻撃者グループによるものと報告しています。しかし、CrowdStrike Intelligence では、そのような主張はあくまでも推論に基づくものであり、そのような関係を十分に裏付けるデータは存在していないと考えます。

2020 年 7 月下旬、PIONEER KITTEN との関係が認められたある攻撃者が、被害ネットワークへのアクセス情報を、地下フォーラムで販売していたことが発覚しました。この動きは、PIONEER KITTEN がイラン政府を支援すべく標的型攻撃を行っていることに加え、収益源の多様化を図っていることを示唆するものです。PIONEER KITTEN に関係する攻撃者が攻撃したと主張しているのは、イラン政府にとって重要な情報価値を持つタイプの組織のようです。そうなると、PIONEER KITTEN によるこのような商業的な活動をイラン政府が許す可能性は低いでしょう。なぜならば、このようなアクセス情報を販売すれば、情報収集活動に重大な悪影響を与える可能性があるからです。

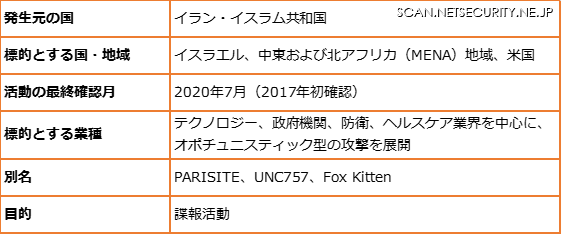

PIONEER KITTEN の概要

PIONEER KITTENの手口

PIONEER KITTEN の特徴として、被害マシンへの初期アクセスを獲得するために、インターネットに接続する資産上で外部のリモートサービスを悪用する手口に強く依存していることが挙げられます。また、攻撃の際にオープンソースのツールを多用する傾向もあります。

この攻撃者グループは、特に VPN やネットワークアプライアンスの脆弱性( CVE-2019-11510 や CVE-2019-19781、最近では CVE-2020-5902 など)に目を付け、それらを主に悪用した(標的を定めずに場当たり的に弱点のあるシステムを狙う)オポチュニスティック型の攻撃モデルを展開しています。

PIONEER KITTEN の攻撃の特徴は、インプラントとの通信やリモートデスクトッププロトコル( RDP )を介したハンズオンキーボード型のアクティビティに、Ngrok などのオープンツールや自分たちのカスタムツールである SSHMinionを使用してSSH トンネリングを行うという手法に依存しているということです。

PIONEER KITTEN の標的

これまでに特定された PIONEER KITTEN の標的は、イラン政府が諜報上の関心を持っていると目される北米やイスラエルの組織に集中しています。その対象となったセクターは、テクノロジー、政府組織、防衛、ヘルスケア、航空、メディア、アカデミック、エンジニアリング、コンサルティングおよびプロフェッショナルサービス、化学、製造、金融サービス、保険、小売などです。

PIONEER KITTEN の広範な攻撃対象範囲は、おそらくオポチュニスティック型の攻撃モデルに起因するものであると推察できます。なかでも、この攻撃者グループが最も強い関心を持っているのは、テクノロジー、政府機関、防衛、ヘルスケア関連組織です。

その他の確認済みの攻撃者グループ

PIONEER KITTEN は、CrowdStrike Intelligence が追跡している多数の攻撃者グループの 1 つにすぎません。CrowdStrike が監視している攻撃者には、他にも次のようなものがあります。

・HELIX KITTEN

・FANCY BEAR

・MYTHIC LEOPARD

・GOBLIN PANDA

サイバー犯罪者やハクティビスト、あるいは国家主導の攻撃について興味をお持ちでしょうか? 当社のこちらのページでは、CrowdStrike の脅威インテリジェンスチームが追跡している攻撃者グループについて詳しく紹介しています。

追加のリソース

・ダウンロード:2020年版 CrowdStrikeグローバル脅威レポート

・PIONEER KITTENのような攻撃者に関する情報を御社のセキュリティ戦略に活用する方法については、Falcon X: Automated Threat Intelligenceのページをご覧ください。

・CrowdStrike Falcon Preventの無料トライアル版(フル機能)を入手して、真の次世代型AVが、今日の非常に高度な脅威にどのように対抗できるかをご覧ください。

*原文はCrowdStrike Blog サイト掲載 :https://www.crowdstrike.com/blog/who-is-pioneer-kitten/