アライドテレシス「Net.CyberSecurity」拡充、感染端末の攻撃検知や自動隔離ほか

アライドテレシス株式会社は3月24日、同社のセキュリティ対策支援サービス「Net.CyberSecurity」のサービスラインナップを拡充し、新たに3つのサービスを展開すると発表した。

製品・サービス・業界動向

新製品・新サービス

同社が今回追加する3つのサービスでは、従業員へのセキュリティ教育、マルウェア感染端末による攻撃の検知と当該端末の自動隔離を提供する。

同社ではセキュリティ教育支援として、フィッシングメール訓練サービス「PenTest Mail」を提供。本サービスでは、登録したメールアドレス宛に様々な内容にカスタム可能な訓練用の疑似メールを送信、メールアドレスごとに「開封した」「本文中のリンクにアクセスした」「アクセス先のサイトに情報を登録した」という訓練結果を管理画面で一括確認できる。訓練結果のデータは保存でき、その後のセキュリティ教育にも活用可能。

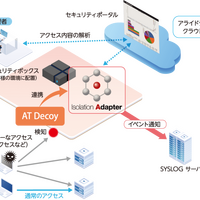

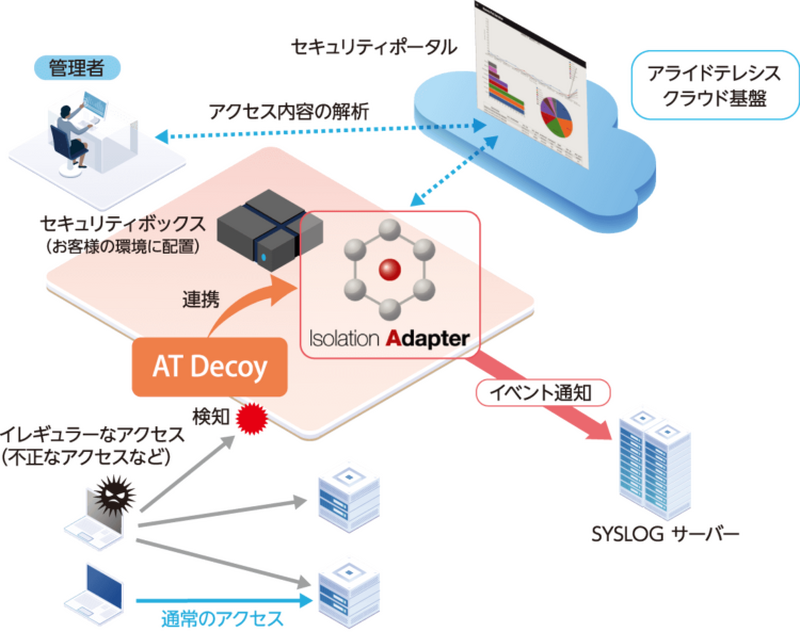

また、マルウェア感染端末検出・制御サービスとして、不正アクセスを検知する「AT Decoy」と不正アクセス検知後の初動対応を自動で行いアクセスを制御する「Isolation Adapter」を提供。

AT Decoyは、LAN上に設置したセキュリティボックスを疑似サーバとすることで、不正アクセスを検知し、送信元からマルウェアに感染した端末を検出する。

IsolationAdapterでは、LAN上に設置したセキュリティボックスが、 AMF(Autonomous Management Framework)ネットワークにおけるAMFマスターおよびコントローラーと連携することで、ネットワーク接続を制御し、不正端末を検出・隔離する。操作と閲覧はクラウド上に用意された管理画面で行い、スイッチ構成やステータス、アクセス制御の状態をトポロジー図やグラフにより可視化する。

関連記事

この記事の写真

/