SolarWinds攻撃へ対応した組織は3分の1にとどまる

Splunk Inc.は6月3日、「2021 State of Security~2021年のセキュリティの現状~」を発表した。

調査・レポート・白書・ガイドライン

調査・ホワイトペーパー

本調査は2021年2月に、Enterprise Strategy Groupが北米(米国、カナダ)、西ヨーロッパ(フランス、ドイツ、英国)、アジアパシフィック(オーストラリア、日本、ニュージーランド、シンガポール)の地域から535人の調査対象者に実施、その中にはサイバーセキュリティおよびIT分野の上級意思決定者が含まれている。

本調査ではクラウドネイティブの環境での主なセキュリティ課題として、回答者の50%が「ポリシーの一貫性維持、データセンターとクラウド全体でのポリシー適用の課題」を、回答者の42%が「複数のセキュリティコントロールを行う際のコストと複雑さの課題」」を挙げた。

2020年12月に、SolarWinds社のソフトウェアアップデートに対し国家レベルで行われたと推測されるハッキングが発生し、世界中で最大1万8,000の組織が影響を受けたことことに対し、78%の企業が「SolarWindsと同様のサプライチェーン攻撃が今後も発生する」と回答、88%の組織が「セキュリティ関連の支出を増やしている」と回答し、さらに35%は「著しく増加」と回答している。

またSolarWinds攻撃への対応の調査結果では、発生から2カ月経っても、SolarWindsハッキングと自組織が置かれている状況について経営幹部に説明を行ったCISOは半分にも満たなかったことを厳しく指摘している。

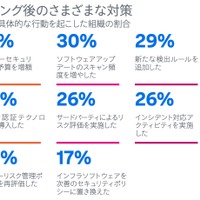

その他、SolarWinds攻撃への対応の回答として、セキュリティコントロールの評価(35%)、セキュリティ予算の増加(31%)、ソフトウェアアップデートのスキャン頻度の増加(30%)をはじめ多くの方策が講じられているが、これらの方策を実施したと回答した組織がわずか3分の1であることを問題視している。

《ScanNetSecurity》

関連記事

この記事の写真

/

![日本のサイバー防衛の雄 富士通/株価下がったサイバー攻撃 下がらなかった攻撃 ほか [Scan PREMIUM Monthly Executive Summary] 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/34576.jpg)