既に IP アドレスを元に送信元メールアドレスを確認する「SPF」、電子署名を検証して送信元メールアドレスや改ざんの有無を確認する「DKIM」、そして DMARC と、送信者側にできる対策は存在しています。けれどあくまで「受信側が、不審なメールを見分けやすくすることで、メールの世界の健全性を保つ」という文脈で受け取られ、送信側のメリットが今ひとつ明確に見えないことが、普及を妨げる要因の 1 つとなっているようです。

特に歯がゆいのは、自社・自組織へのなりすまし自体を防ぐ手段が存在しないことでしょう。現実世界の詐欺でもそうですが、そもそも他人が勝手に自分・自社の名前を騙ることをやめさせる術はありません。また、なりすまされた事実に気付くのも難しく、なりすましメールにアンテナを張って注意を呼びかける有志や業界団体、セキュリティ企業の通報に基づいて利用者や取引先に注意を呼びかける程度で、どうしても受動的な対応に終わっていました。

けれど、送信側にも何かできることがあるはずですし、なりすましに能動的に対処することも不可能ではないはずです。そうした観点から前回に続き今回も、メールセキュリティを事業の柱とする数少ない日本企業の 1 つである株式会社TwoFive に、送信ドメイン認証が送信側にもたらす利点について取材を行い、記事をお届けします。

●見知らぬ誰かのためだけではない、自社にも役立つ送信ドメイン認証

インターネットの世界は「共助」の世界。自社で実施するセキュリティ対策は自社の環境や顧客を守るだけでなく、インターネット環境全体の健全化に寄与し、見知らぬ誰かの役に立っている。

ただ、理屈ではそうと分かっていても、わざわざそのためだけに労力を掛けるのは難しいと判断する企業や組織があっても不思議ではない。たとえば「HTTPS 化していないと、検索結果のランキングが下がる」といった具合に、対策しないことによって自分たちにとって明確なデメリットが生じる、あるいは対策することで明確なメリットが生じる、といった状況がなければ、なかなか対策は浸透しにくいのが世の常だ。

DMARC をはじめとする送信ドメイン認証の普及動向にも、そんな心理が働いていないだろうか。TwoFive の加瀬 正樹 氏によると、「DMARC を導入した結果、自社にどんなメリットがあるのか、費用対効果はどうなるのか」が問われるケースが少なくないという。

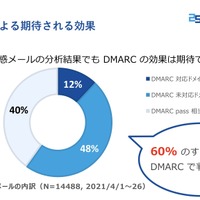

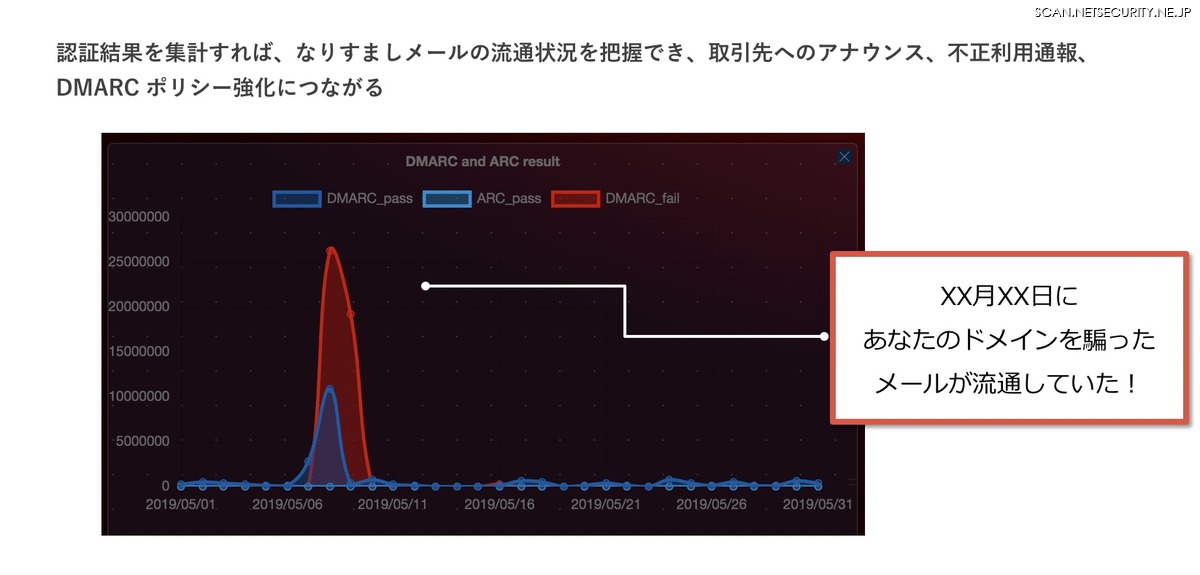

実のところ、DMARC は受信側だけでなく、送信側にも多くのメリットをもたらす。1 つは、自社を騙ったメールが大量に送信されたことに気付けることだ。

DMARC は、SPF や DKIM といった技術とともに使われる仕組みだ。SPF や DKIM の検証によって、送信元メールアドレスがなりすましされていると判断した場合に、拒否するか、隔離するか、あるいは何もしないかといった挙動をポリシーによって設定できる。

DMARC により、受信側がなりすましメールをより排除しやすくなるのはもちろんだが、実は、なりすまされる送信側にもメリットがある。DMARC の認証結果を分析し、集計レポートとしてフィードバックすることにより、今までなかなか見えにくかった「自社になりすましたメール」の動向や設定ミスなどが見えてくるからだ。

TwoFive によると、DMARC の認証結果を集計することにより、ある日突然「DMARC の認証に失敗したメールがスパイク的に急増した」ことがわかった、つまり自社のなりすましメールが流通してしまったことが把握できたケースもあるという。

◆ 実際のなりすましメールの流通がわかる

これを元に、取引先や顧客に「私どもの名前を騙ったメールが流通しているのでご注意ください」と呼びかけたり、送信元に対し不正利用(Abuse)を通報し、対処を求めるといった対応が可能となる。つまり、今までは顧客や関係組織からの通報頼りでなすすべのなかった送信側でも、能動的な対策を取ることができる。

●クラウド時代に深刻化、シャドー IT や見落としがちな設定のチェックも可能に

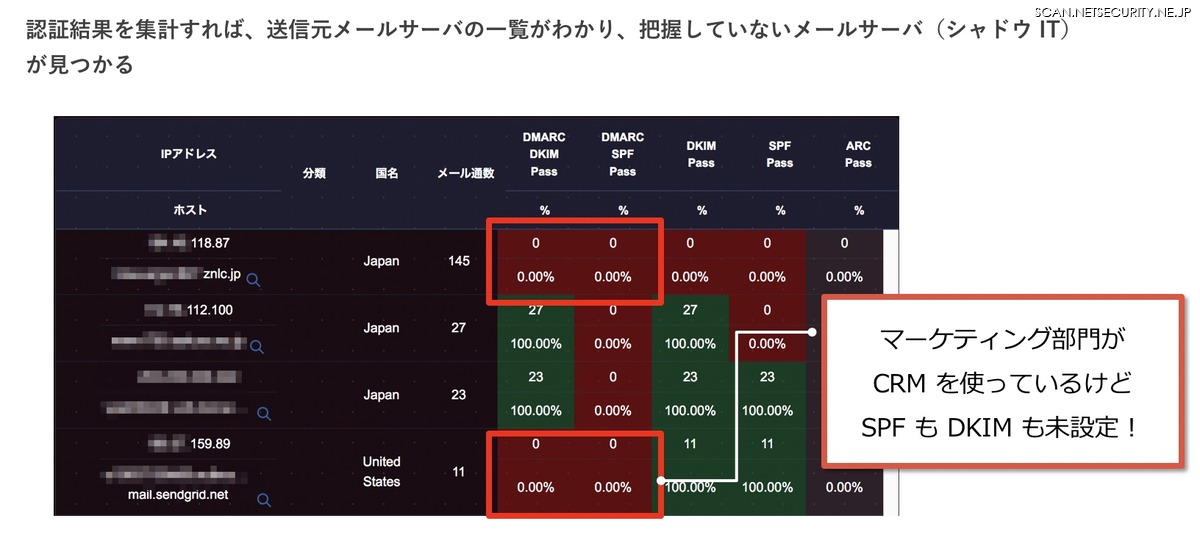

DMARC の集計にはもう 1 つ、知られざる意外な効果がある。自社が運用しているメールサーバ、自社のドメイン名で送られているメールが適正に運用されているかどうかのチェックだ。

近年、クラウドサービスの利用拡大に伴って、IT 部門のあずかり知らぬところで導入される「シャドー IT」のリスクが認識されるようになったが、メール周りでも同様の問題が浮上しているという。

「部門単位でいろいろな SaaS やクラウドサービスを採用し、そのメール機能を使って外部とコミュニケーションを取ったり、トランザクションメールを送信するケースが増えています。営業部門で CRM を利用したり、人事部門が採用活動に合わせて HR サービスを利用する、といったケースが典型です。問題は、こうしたクラウドサービス自体は SPF や DKIM に対応していても、利用に当たって設定が漏れてしまっていることです」(加瀬氏)

◆正規メールサーバが可視化される

実は DMARC のレポートから認証成功・失敗の動向を確認することで、事業部主体で導入したサービスにおける「設定漏れ」を把握し、管理者の知らないメール運用の実態を把握できるようになる。その後、どのように設定を行うべきかの最適解は会社それぞれに異なるが、少なくとも管理者の目から漏れていた実態を把握することで、一歩踏み出すことができるだろう。

同様に、事業部単位、プロジェクト単位で設定したサブドメインの設定不備も把握できるようになる。「メインで使っているドメインについてはきちんと SPF や DKIM を設定している企業でも、IT 部門の知らないうちに、あるいは一時的なプロジェクトとしてサブドメインが作られ、そこから送られるメールについては SPF が未設定ということがよくあります」(加瀬氏)。それも DMARC のフィードバックから見えてくると言う。

「事業形態にもよりますが、メールの管理を行う部署とセキュリティ担当、そして実際にクラウドサービスやツールを使う部署がばらばらで連携が取れていないことは珍しくありません。DMARC のモニタリングを通して実情を把握し、少しずつ解決していくことがベストプラクティスだと思います」と加瀬氏。IR 情報のアナウンスや採用活動のように、一年のうち特定の時期だけ運用されるメールもあるため、長い目で分析を行うことがポイントだという。

●徐々に変わる風向き、金融・製造業で高まる DMARC への注目

このように受信側だけでなく送信側にもメリットをもたらす DMARC だが、SPF/DKIM に比べて導入があまり進んでいない。特に日本ではその傾向が顕著で、加瀬氏によると、「副作用が怖い」「自社にどういったメリットがあるのかが分からない」といったことが主な理由だという。

だが、少なくとも副作用に関してはほとんど心配する必要はない。「ほとんどのお客様から、DNS に新しい情報を登録すると何か影響が生じるのではないかという問い合わせをいただきますが、モニタリングモード(p=none)に設定すれば、メールの到達性には影響はありません」(加瀬氏)。こうして徐々に状況を把握し、どの程度のメールが DMARC で認証に失敗するかを把握した上で、隔離(p=quarantine)や拒否(p=reject)といったモードに移行していけばいいという。

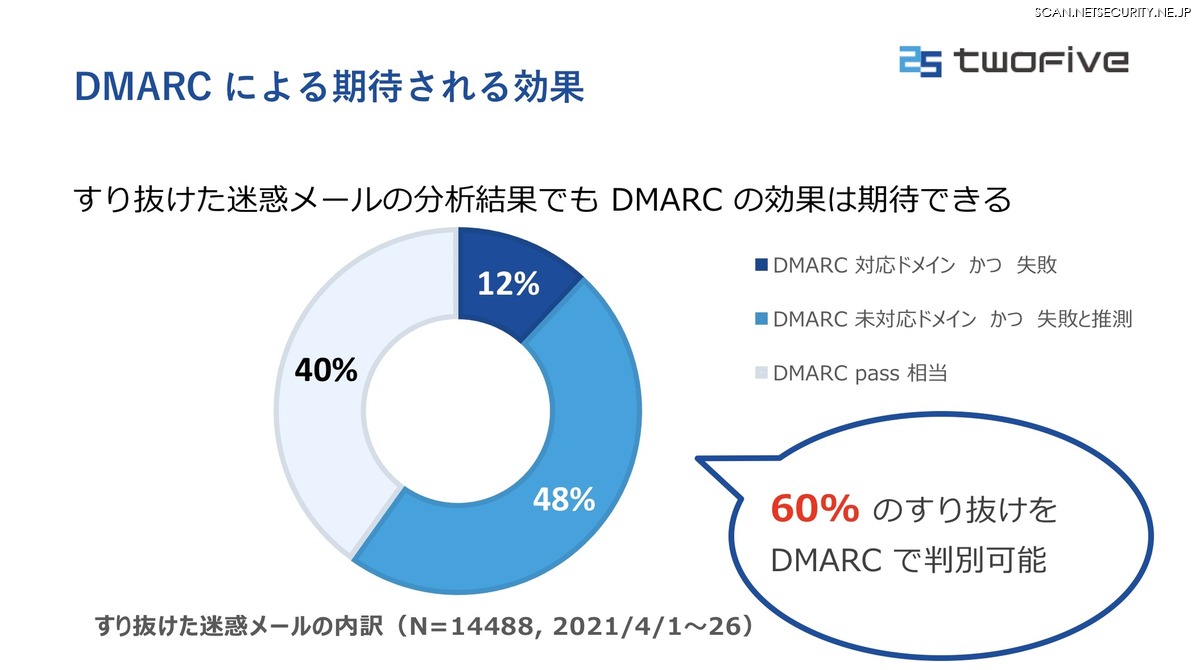

また、特に大きな組織では、対策の導入によってどのような効果が得られるか、定量的に示すことが求められがちだ。だが実際にはここまで説明した通り、送信側にも、DMARC レポートによって自社の状況をモニタリングでき、「あるべき状態」を目指す指針になるという、地味だが重要な役割を果たすことができる。それに加え受信側では、「あるべき状態」になった場合、既存のスパムフィルタをすり抜けてしまった迷惑メールの 60 %を DMARC によって判別できるという下記のような調査結果もある。

◆すり抜けた迷惑メールの 60 %を DMARC で判別できる

「DMARC は、誰でも簡単に設定できるし、ある程度効果があることも分かっているけれど、それを定量的には示せないという性質のものという意味で、新型コロナウイルス対策で言うと手洗いやうがいに近い基礎対策だと思いますが、やはり一定の効果はあると言えます」(加瀬氏)

実は今、日本国内の空気も徐々に変わってきている。金融や製造といった業界での DMARC に対する注目が高まっているというのだ。

フィッシングメールやビジネスメール詐欺(BEC)といった形で、なりすましの隠れ蓑にも、また被害者にもなりやすいこうした企業で、対策強化の一環として DMARC 導入を検討する動きが始まっている。その中で、単になりすましメールを排除するだけでなく、レポートを元に自社の管理体制、運用体制を確認できるという新たなメリットにも注目が集まっているというわけだ。

TwoFive ではこうした企業に対し、分析レポート提供サービスを提供するほか、もともとの強みである送信ドメイン認証・メールセキュリティ技術に関するノウハウを生かしたコンサルティングや教育・スキルトランスファーのサービスを提供することで、不安を解消し、業界全体に取り組みが広がっていくことを期待しているという。

その内容の一端は、2021 年 7 月 1 日に開催されるセミナー「今日から本気のなりすましメール対策 2021」でも紹介される予定だ。Gmail をはじめ主要なメールサービスでサポートが始まりつつある BIMI(Brand Indicators for Message Identification)に関する解説も行われる予定となっているため、興味のある方はぜひチェックしてみてほしい。