JPCERT/CC 2021年第2四半期インシデント報告、改ざんサイトから詐欺サイトへの誘導 多数確認

一般社団法人 JPCERT コーディネーションセンター(JPCERT/CC)は7月15日、2021年4月1日から6月30日までの四半期における「インシデント報告対応レポート」を公開した。

調査・レポート・白書・ガイドライン

調査・ホワイトペーパー

同四半期のインシデントの内訳は「フィッシングサイト」が69.4%、「スキャン」が19.9%となった。フィッシングサイトの報告件数は4,841件で、前四半期の4,831件とほぼ同数となっている。内訳では、国内のブランドを装ったフィッシングサイトの件数は2,732件で、前四半期の2,585件から6%増加、国外のブランドを装ったフィッシングサイトの件数は1,134件となり、前四半期の1,700件から33%減少した。

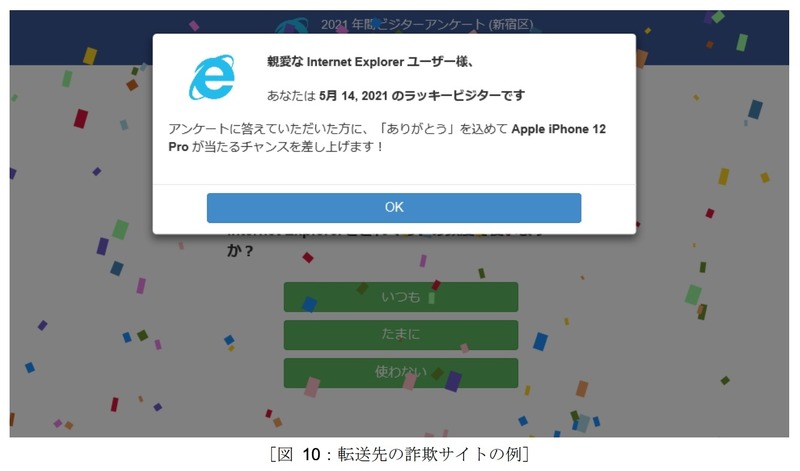

同レポートによると、同四半期に報告のあったWeb サイト改ざんの件数は251件で、前四半期の282件から11%減少しているが、改ざんされた Web サイトから詐欺サイトや不審な商品販売サイトなどに誘導される報告が複数寄せられている。改ざんされた Web サイトには不正な PHP スクリプトが設置され、そのスクリプトを利用し「ラッキービジター詐欺ページ」など多数の不正なページが作成されている。改ざんされた Web サイトにアクセスすると、訪問者の情報が攻撃者サーバに送信され、攻撃者サーバは訪問者の情報をもとに転送先となる URL をレスポンスとして返し、最終的にこの URL宛に、改ざんされた Web サイトが訪問者を転送する。

《ScanNetSecurity》

関連記事

この記事の写真

/

![航空向けシステム会社 SITA 社への攻撃 中国 Winnti グループの仕業と判明/FancyBear や Lazarus 騙るギャングが DDoS 恐喝 ほか [Scan PREMIUM Monthly Executive Summary] 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/34947.jpg)