企業への初期侵入方法、最多は総当たり攻撃 ~ カスペルスキー分析

株式会社カスペルスキーは11月11日、「Incident Response Analyst Report」日本語版を公開した。同レポートでは同社のグローバル緊急対応チーム(GERT)が、2020年にインシデントレスポンスを実施したサイバー攻撃を分析している。

調査・レポート・白書・ガイドライン

調査・ホワイトペーパー

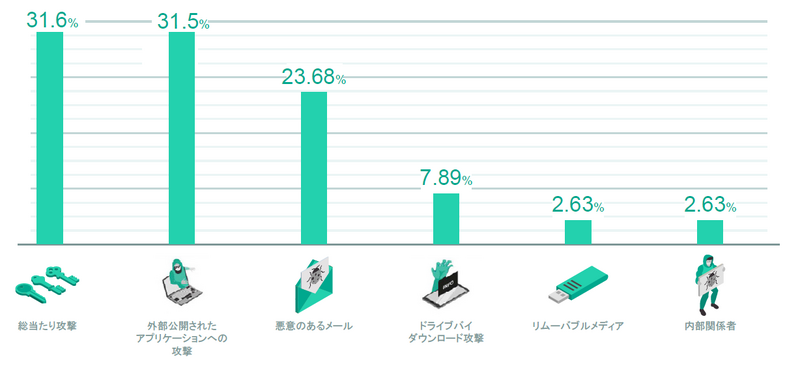

GERTが2020年にインシデントレスポンスを実施した際の匿名化されたデータを分析したところ、企業ネットワークへの初期侵入方法として最多は総当たり攻撃で、2019年の13.3%から31.6%に急増、続いて外部公開されたアプリケーションの脆弱性の悪用が31.5%を占めた。2020年以降に見つかった脆弱性が悪用されたインシデントはごく僅かで、大半のケースで比較的古い脆弱性へのパッチ未適用の状態が悪用されている。

初期の侵入から攻撃発見までの期間はそれぞれ、総当たり攻撃は数時間後が18%で数日後が55%に、外部公開アプリケーションの脆弱性の悪用は数時間後が33%で数日後が22%に、悪意のあるメールは数時間後が43%で数日後は29%となり、ほぼ半数以上が数日以内に検知されている。しかし一部の攻撃は数か月以上継続することがあり、その平均攻撃期間は90.4日間となった。

同社では企業のインフラストラクチャへの侵害に遭うリスクを最小限に抑えるために、下記の対策を推奨している。

・多要素認証(MFA)やID/アクセス管理ツールを含む強固なパスワードポリシーの導入

・ソフトウェアベンダーからの最新の脆弱性情報の定期的な入手、ネットワークの脆弱性スキャン、及びパッチの適用

・従業員のセキュリティ意識を高いレベルで維持

・攻撃を迅速に検知し対応するためにEndpoint Detection and Response(EDR)ソリューションとMDRサービスの導入

《高橋 潤哉》

関連記事

この記事の写真

/

![「当たり前」を疑ってみる/米 サイバー技術輸出規制強化/MS IBM Googleに偽するカメレオン ほか [Scan PREMIUM Monthly Executive Summary] 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/36200.jpg)