Proofpoint Cloud Securityグループのリサーチャーは、2022 年 2 月 22 日以降、ロシア系のインフラを発信元とする、組織に対する広範なクラウドアカウントへの分散型クレデンシャル攻撃を発見しました。本ブログ記事では、お客様のクラウドアプリを標的とした非常に活発な攻撃キャンペーンと、クラウドのリスクを保護する方法について説明します。

●攻撃プロファイルと攻撃例

2022 年 2 月 28 日現在、監視している 728 のクラウド環境において、4340 のユーザーアカウントを標的とした約 78000 件の分散型クレデンシャル攻撃(ブルートフォースまたはパスワードスプレーの試行)を観測しています。標的となった組織の 85 %以上は米国に拠点を置き、残りはその他の欧米諸国に拠点のある組織です。攻撃の大部分は、ロシアの特定ソース(ロシアにある IPアドレスと DCHサービス)から、または主に米国にあるロシアのホスティングサービスに関連するサーバーから発信されています。プルーフポイントの評価では、不正アクセスは、アカウントの乗っ取り、特権の昇格、ラテラルムーブメント、データの流出への扉を開く可能性があります。

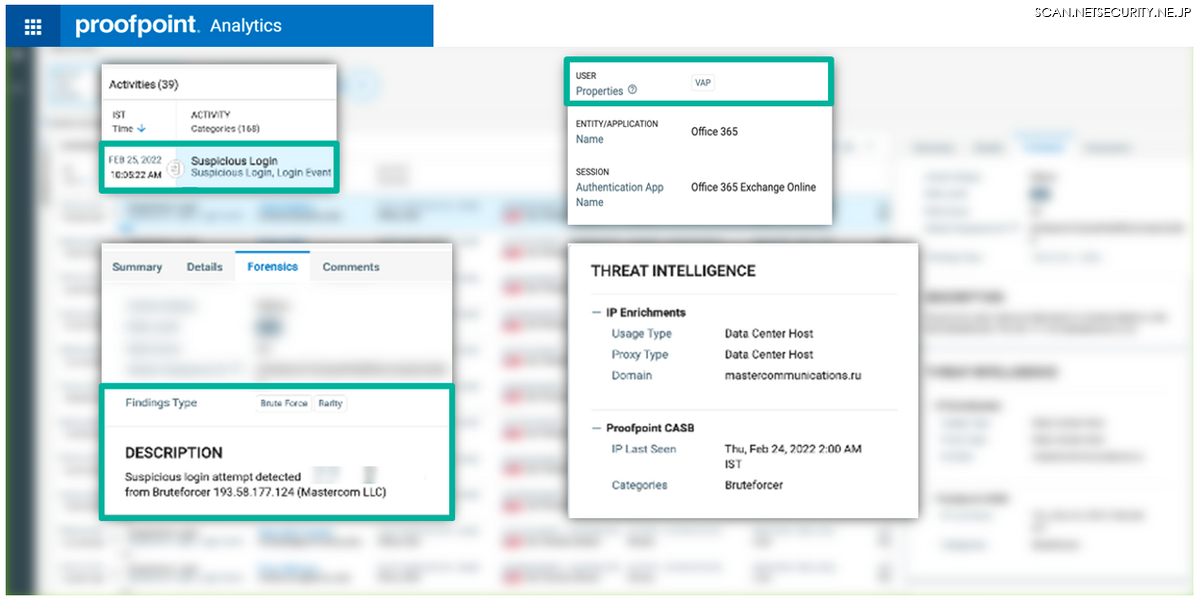

以下のスクリーンショットは、プルーフポイントが観測した多くの攻撃のうちの 1 つを示しています。プルーフポイントは、分散型クレデンシャル攻撃の種類の特定、ユーザーの行動分析、および過去に激しく狙われたユーザー(このユーザーは VAP(Very Attacked Person)とプルーフポイントでは定義しています)に基づいて、このユーザーに対する脅威を検出しました。このケースでは、そのアカウントを持つ実際のユーザーはホスト名 "mastercommunications.ru" とデータ ホスティング センター (DCH) プロキシを使用して、組織の Office 365 アカウントにログインしようとしたことはありません。プルーフポイントの脅威インテリジェンスは、これがこの攻撃グループの典型的な例であると認識しています。

●攻撃の対象業種、その他のテクニカル分析

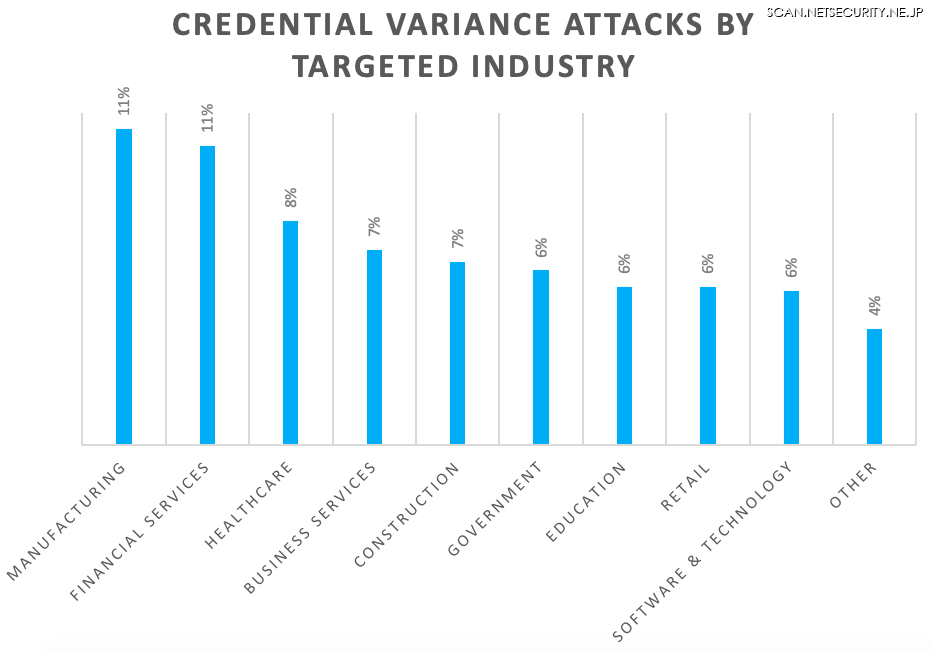

主な標的は様々で、全攻撃の 11 %以上を占める業種はありません。最も標的とされた上位 5 業種は、製造業、金融サービス、ヘルスケア、ビジネスサービス、建設業で、全攻撃の 44 %を占めています。

この攻撃キャンペーンの興味深い特徴は以下の通りです:

1.ユーザーエージェント(UA)文字列で、「14 Windows Mobile - Tablet Very common」という珍しい文字列を見かけました。これまで、単独の文字列として、あるいは長い UA文字列の末尾に付加された形で確認されています。この UA文字列は、このキャンペーンに特有のもので、意図的でない可能性があります。

2.攻撃はユーザー名のアルファベット順に行われますが、これは使用される分散型クレデンシャル攻撃のツールキットの特徴である可能性があります。

3.悪意のあるターゲティングの試みは分散化されており、複数のホスティングサービスと運用資産が同時にユーザーアカウントの侵害を試みています。

●クラウドセキュリティのベストプラクティスでクラウドアカウントを保護する

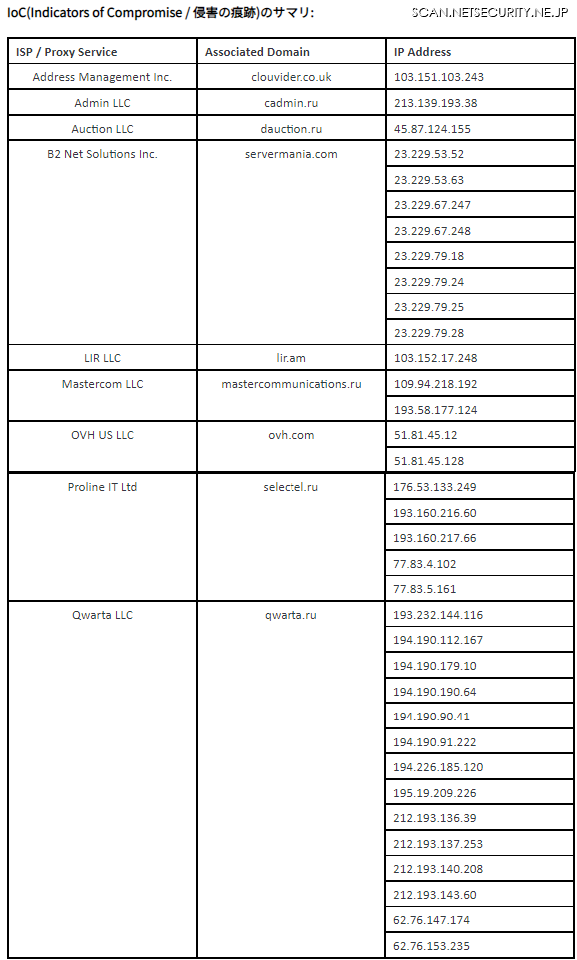

・この攻撃キャンペーンが有効な間は、以下の IOC からのトラフィックはすべて疑わしいものとして扱う

・疑わしいログインがないか、組織のすべてのクラウドアカウントを監視し、極めて疑わしいログインは直ちに修正する

・疑わしい場所からのクラウドトラフィックを信頼できるウェブインフラ(IPアドレス、ISPホスト)に限定する

・クラウドサービス、特に Web、顧客、パートナー向けのアプリケーションでは、多要素認証を使用する

・DLP ポリシーを設定し、管理されていないデバイスへの機密データの流出を特定する

・サードパーティの OAuth アプリ、クラウド メール、クラウド サーバーに対する不審な設定変更を監視する

観測されたユーザーエージェントの詳細についての更新はこちらのブログで更新されます。

※本ブログの情報は、英語による原文「Cloud Credential Compromise Campaign Originating from Russian-Affiliated Infrastructure」の翻訳です。英語原文との間で内容の齟齬がある場合には、英語原文が優先します。