トレンドマイクロ株式会社は6月7日、復活したEmotetの脅威動向についての解説を同社ブログで発表した。

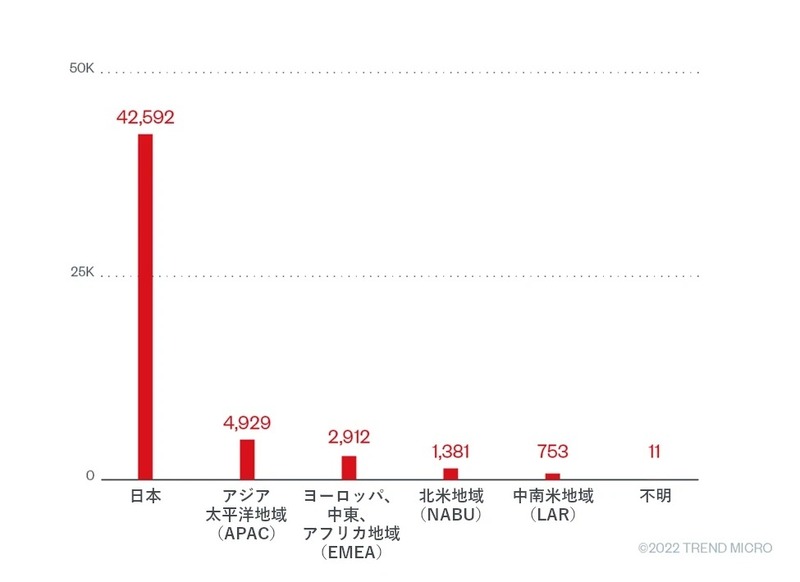

同社では2022年第1四半期に、Emotetの新亜種を複数用いた感染活動をさまざまな地域や業界で数多く発見しており、その感染被害の多くは日本国内(42,592件)で、次いで「アジア太平洋地域(APAC)」(4,929件)、「ヨーロッパ、中東、およびアフリカ(EMEA)」地域(2,912件)であった。

同社が観測したEmotetスパムキャンペーンによる感染被害の急増は、新旧両方の手法を駆使してメッセージ内のリンク先URLにアクセスするようメール受信者を誘導し、表示されたExcelファイルの「コンテンツの有効化」ボタンをクリックさせ、不正マクロを実行させる手口で引き起こされたと指摘している。

同社が分析したEmotetの新亜種は、以前の攻撃キャンペーンで見つかった初期のダウンローダを備えているが、以前のVBAマクロの悪用とは対照的に、古くから存在する「Excel 4.0マクロ」を悪用して自身のダウンロード活動を実行していることが明らかになったとしている。

またEmotetでは、不正なExcelファイルが検知を回避するために様々な難読化の手法が行われており、その1つがURLに拡張子「.ocx」を持つファイルや、キャレット(^)を用いる手法で、コマンドラインにおける特定のキーワードや拡張子を検知する従来型検出技術(パターンマッチング)の検出機能を回避できる可能性が高くなると指摘している。

![防衛研究所の注目書籍 PDF 無償公開/リスク移転後の万が一/露 情報操作 見本市状態 ほか [Scan PREMIUM Monthly Executive Summary] 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/38381.jpg)