一般社団法人JPCERT コーディネーションセンター(JPCERT/CC)は2月7日、VMware ESXiを標的としたランサムウェア攻撃について発表した。

JPCERT/CCによると現地時間2月3日より、VMware ESXiが稼働するサーバを標的としたランサムウェア攻撃に関する情報が仏CERT-FRやOVHcloud、BleepingComputerなどから公開されている。

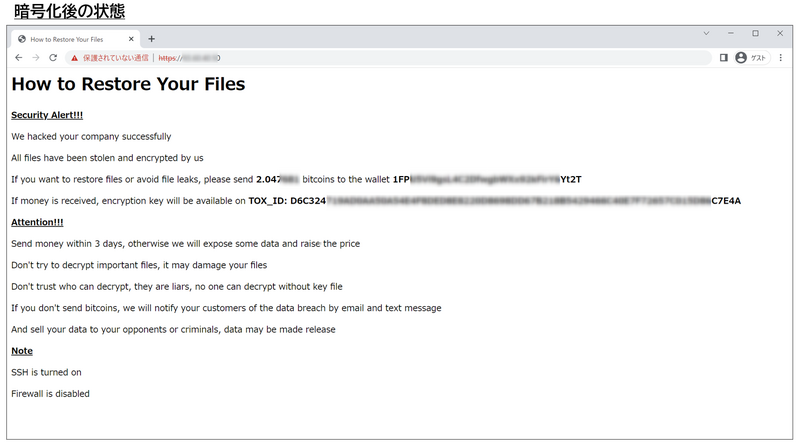

同製品の既知のOpenSLPのヒープオーバーフローの脆弱性(CVE-2021-21974)を悪用した攻撃とみられ、攻撃を受けるとファイルが暗号化され身代金の支払いを求めるメッセージが残されるとのこと。

ESXi OpenSLPヒープオーバーフローの脆弱性(CVE-2021-21974)の影響を受ける製品とバージョンは下記のとおり。

VMware ESXi 7.0系 Update 1cより前のバージョン(ESXi70U1c-17325551パッチ未適用)

VMware ESXi 6.7系 ESXi670-202102001より前のバージョン(ESXi670-202102401-SGパッチ未適用)

VMware ESXi 6.5系 ESXi650-202102001より前のバージョン(ESXi650-202102101-SGパッチ未適用)

VMware Cloud Foundation 4系 4.2より前のバージョンに含まれるESXi

VMware Cloud Foundation 3系 KB82705未適用のバージョンに含まれるESXi

VMwareでも現地時間2月6日にブログを公開し、ランサムウェア攻撃への対策として既知の脆弱性への対策や回避策の適用、サポートバージョンへの移行、OpenSLPサービスの無効化を推奨している。

JPCERT/CCによると、同脆弱性の対象とは明記されていない6.0系や5.5系のESXiサーバでも同攻撃の被害を受けており、6.5系より前のサポート対象外のバージョンも本脆弱性の影響を受ける可能性があるとしている。

株式会社マクニカでも2月6日に、VMware社のESXiサーバを狙うランサムキャンペーン ESXiArgsに関する調査結果を同社のセキュリティ研究センターブログで公開している。

同社によると、日本時間の2月3日から4日頃にVMware社のESXiサーバを標的にしたランサム攻撃(ESXiArgs)が始まり、2月5日午後4時時点で、グローバルで3,195台、日本国内で4台の被害を確認している。

ESXiArgsで暗号化されたサーバはESXiのログイン画面が改ざんされ、サーバ内のデータが暗号化、身代金額は被害を受けたサーバごとに微妙に異なり約2BTC(約600万円)が要求されているとのこと。

攻撃手法については、約2年前の2021年2月23日に公開されたCVE-2021-21974が悪用されていると推測している。

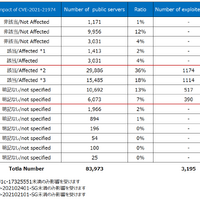

被害傾向について、ESXiArgsの被害を受けたESXiサーバ3,195台が暗号化される時点で利用していたバージョンは、6.7.0、6.5.0、6.0.0、5.5.0に集中している。なお2023年2月5日午後4時時点でESXiのバージョン6.7.0、6.5.0、6.0.0、5.5.0に調査対象を限定し、国別の外部公開台数と被害発生数を調べてみると、ブラジルや中国、タイ、インドといった国は、攻撃を受けているバージョンを非常に多く外部に公開しているが被害が発生していないという。

グローバルでのESXiのバージョン6.7.0、6.5.0、6.0.0、5.5.0の合計台数は57,446台、グローバルでの被害総数は3,162台で被害発生割合は5.5%となり、グローバル平均である5.5%以上の被害を受けているフランス、フィンランド、カナダ、ドイツと言ったウクライナ支援に積極的な国では多くの被害が発生しているようにも見えると指摘している。

また同社がShodanで調査した、外部に公開されたESXiサーバの台数について、グローバルで約84,000台、日本国内で570台あったことを挙げ、そもそもESXiサーバの管理画面は外部に公開すべきではなく、大きな問題があると指摘している。