トレンドマイクロ株式会社は3月22日、Outlookに存在する特権昇格/認証バイパスの深刻な脆弱性「CVE-2023-23397」について、対処すべき内容と注意事項を発表した。

CVSS 評価 9.8という高い深刻度に分類される脆弱性「CVE-2023-23397」は、2023年3月14月の月次セキュリティ更新プログラムでリリースされた「Outlookに存在する特権昇格/認証バイパスの深刻な脆弱性」で、Windows Outlookのすべてのバージョンに影響があり、既に限定的な範囲に対するゼロデイ攻撃で使用されたことが報告されている。

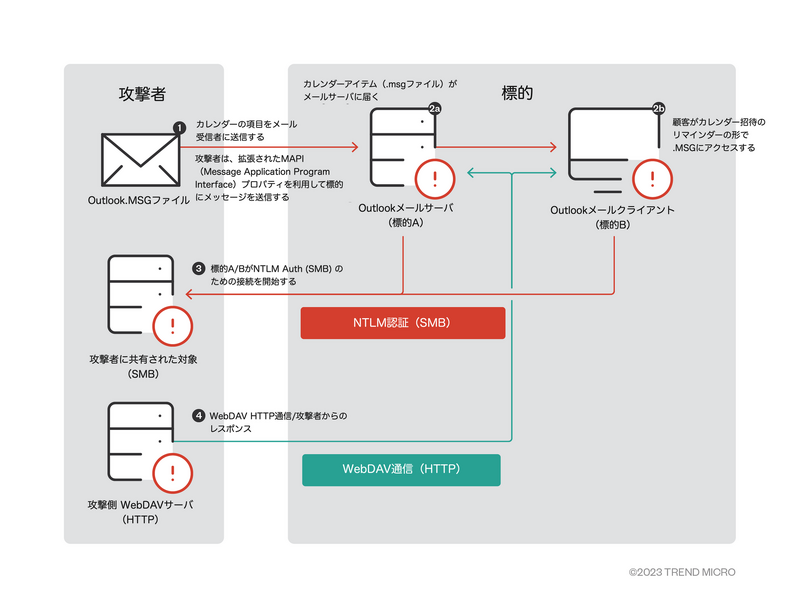

CVE-2023-23397は、Microsoft Outlookにおける特権昇格(EoP)脆弱性の1つ、攻撃者は本脆弱性を悪用することで、攻撃対象ネットワークのアカウントと認証情報を窃取すること、マルウェアなどのペイロードを送り込むことが可能となり、セキュリティ上の欠陥があまり複雑でないため、悪用が容易となっている。

本脆弱性はユーザの介在を必要としない「ゼロタッチ」の脆弱性で、攻撃コードを含んだメッセージがプレビュー/オープンされなくとも悪用され、攻撃者は特権を取得する必要も無く、被害者であるクライアントがプロンプトや通知を受けただけで悪用が開始される。

企業のセキュリティ管理者がCVE-2023-23397 悪用によるリスクを予防・緩和するためには、Microsoft社がリリースしている2023年3月の月次セキュリティ更新プログラムを適用することを呼びかけているが、脆弱性を悪用する攻撃が既に確認されていることを踏まえ、修正パッチ適用以前に攻撃を受けている可能性も考慮し、正規の認証情報を使用した不正アクセスやマルウェアの蔵置などが発生していないかネットワーク内の検証を行うことを推奨している。

Microsoft社では問題の解決策としてPowerShellスクリプトを提供しており、同スクリプトを実行することで、電子メール、カレンダーエントリ、タスク項目をスキャンし、その中に「PidLidReminderFileParameter」というプロパティが存在するかを特定し、それらを削除または完全に削除することができる。