警視庁および警察庁は3月28日、「家庭用ルーターの不正利用に関する注意喚起」を発表した。これを受け、NICTERが日本国内の送信元でルータの管理画面がインターネットに公開されている事例を確認しているとツイートしている。

警視庁の発表によると、サイバー攻撃事案の捜査の過程で、家庭用ルーターがサイバー攻撃に悪用されており、この悪用には従来の対策のみでは対応できないことが判明したという。そこで警察では、複数の関係メーカーと協力し、官民一体となって注意喚起を発表した。

従来の対策は、「初期設定の単純なIDやパスワードは変更する」「常に最新のファームウェアを使用する」「サポートが終了したルーターは買い替えを検討する」であったが、新たな対策として「見覚えのない設定変更がなされていないか定期的に確認する」ことを加えるというもの。

具体的には、ルーターの管理画面で次の事項を定期的に確認し、問題があった場合には、その都度是正するよう求めている。

1:見覚えのない「VPN機能設定」や「DDNS機能設定」、「インターネット(外部)からルーターの管理画面への接続設定」の有効化がされていないか確認する。

2:VPN機能設定に見覚えのないVPNアカウントが追加されていないか確認する。

3:見覚えのない設定があった場合、ルーターの初期化を行い、ファームウェアを最新に更新した上、ルーターのパスワードを複雑なものに変更する。

ルーターの設定は、取扱説明書やメーカーのホームページを確認し、メーカーのサポートが終了したルーターは、ルーターの脆弱性を改善するためのファームウェアの更新が行われず、セキュリティリスクがさらに高まるため、買い替えの検討を求めている。

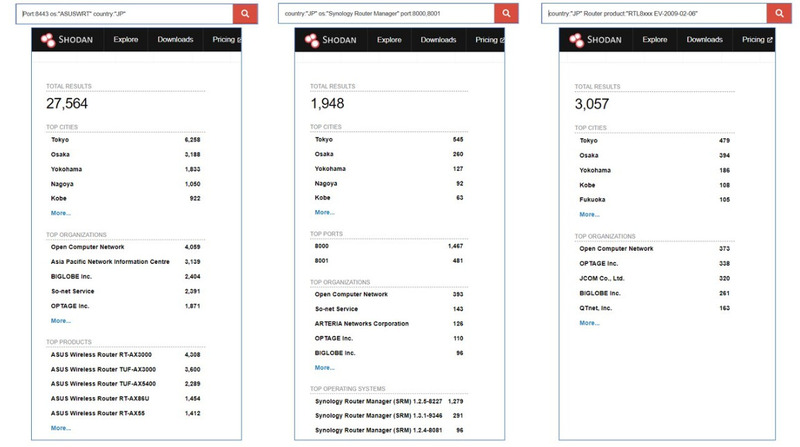

NICTERでは、日本国内の送信元でルータの管理画面がインターネットに公開されている事例をSHODANでの検索結果として紹介している。例えば、サーバーのコンパネ(Plesk:管理画面)にアクセスするための8443ポートを開放しているのは27千件以上確認されている。

ただし、一般ユーザーが“見覚えのない設定変更がなされていないか定期的に確認する”ことは決して容易ではなく、EGセキュアソリューションズ取締役CTOである徳丸浩氏はTwitterで「無茶言うなよ。できるわけないだろ」とツイートしている。