独立行政法人情報処理推進機構(IPA)は11月9日、2023年7月から9月における「サイバー情報共有イニシアティブ(J-CSIP)運用状況」を発表した。J-CSIPは、IPAを情報ハブに重要インフラで利用される機器の製造業者を中心に、情報共有を行い、高度なサイバー攻撃対策につなげていく取り組み。

運用状況では、2023年7月~9月に参加組織からIPAへ提供された情報の件数は24件(4月~6月は26件)で、このうち5件を標的型攻撃とみなしている。参加組織への情報共有を実施した件数は22件(同23件)となっている。

参加組織からIPAへ提供された情報には、「セキュリティ製品による検知をすり抜けたフィッシングメール」「QRコードを悪用したフィッシングメール」「ネットワーク機器の脆弱性を悪用した攻撃」「ウェブサイトに対する外部からの不審なアクセスを遮断する方法」「自社の類似ドメインが第三者に取得されていることを発見した」「メールの開封確認の要求が設定された不審なメール」などがあった。

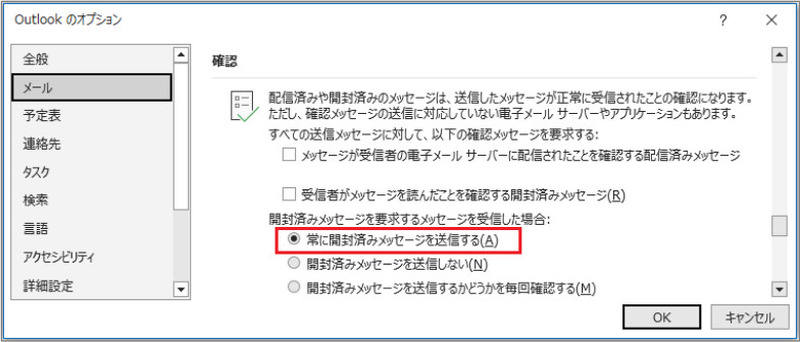

メールの開封確認の要求が設定された不審なメールは、メールソフトの機能による開封済みメッセージの応答要求が設定されたメールを受信したというもの。受信者はこのメールを開封せず削除したが、メールソフトが「常に開封済みメッセージを送信する」に設定されており、受信者が気づかないうちに応答メールが送信されていた。

IPAでは、送信者の目的は不明であるものの、宛先メールアドレスが実在しているか、メールアドレスの所有者が実際にメールを開封したか、応答メールのヘッダ情報から読み取れる受信者の環境等の情報を収集することが目的であった可能性が考えられるとしている。業務上必要な場合を除き、自動応答の設定を選択しないよう勧めている。

また、巧妙な手法が組み合わされたフィッシング攻撃の事例として、「複数の手法でセキュリティ製品の回避を試みるフィッシング攻撃」「QRコードを悪用したフィッシング攻撃」を紹介している。

複数の手法でセキュリティ製品の回避を試みるフィッシング攻撃は、Microsoftアカウントの認証情報の詐取を目的としたフィッシングメール数百件が、セキュリティ製品による検知をすり抜け、従業員まで届いたというもの。IPAの調査によると、この事例のフィッシング攻撃には次の特徴的な手法が使われていた。

1:本文に大量の空行を挿入する手法

2:セキュリティ製品に通常のメールのやり取りと誤認させる手法

3:オープンリダイレクトの脆弱性があるサイトを経由する手法

4:フィッシングサイトにCAPTCHA認証を使う手法

このメールは、Microsoft 365からの通知を装い、「本日パスワードの有効期限が切れるため、24時間以内に対応が必要である」として、手続きのために「KEEP MY PASSWORD」のリンクをクリックさせることにより、フィッシングサイトへ誘導するものであった。しかし、その後に大量の空白行が挿入されていた。

受信者には「KEEP MY PASSWORD」でメールが終わっているように見せかけるための手法と考えられる。また、大量の空白行の後には、一般的な内容のメール文章とそれに返信する文章が記載されていた。後半の文章は受信者とは無関係な内容であり、これによりセキュリティ製品に通常のメールのやり取りと誤認させたと考えられる。

さらに、メール本文にあるURLリンクは、「https://【正規サイトのドメイン】/【リダイレクトを行うパラメータ】=【フィッシングサイトのURL】」という構成となっていた。このリンクをクリックすると、オープンリダイレクトの脆弱性があるサイトにアクセスした後に、フィッシングサイトへリダイレクトされる。

これは、フィッシングサイトのURLを隠し、URLリンクが正規サイトのものであると見せかけ、セキュリティ製品による検知の回避を企図したものと考えられる。さらに、リンクをクリックした際に最終的にアクセスするフィッシングサイトでは、CAPTCHA認証画面が表示された。この表示は、セキュリティ製品のクローリングによる悪性サイトの検知を回避することを企図したものと考えられる。

このように、一つのフィッシング攻撃に複数の手法が使われるケースが増えている。IPAでは、複数の技術的なセキュリティ対策と、教育や訓練、注意喚起、報告プロセスの導入など複数の人的なセキュリティ対策の双方を組み合わせることが望ましいとしている。