一般社団法人JPCERT コーディネーションセンター(JPCERT/CC)は5月2日、インターネット定点観測レポート(2024年 1~3月)を発表した。

JPCERT/CCでは、インターネット上に複数の観測用センサーを分散配置し、特定の機器・サービス機能を探索するために行われていると推測される一定のIPアドレス帯に向けて網羅的に発信されるパケットを観測しており、これらパケットを継続的に収集し、宛先ポート番号や送信元地域ごとに分類し、脆弱性情報やマルウェア、攻撃ツールの情報などと対比し分析することで、攻撃活動や準備活動の捕捉に努めている。

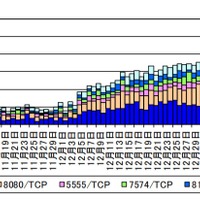

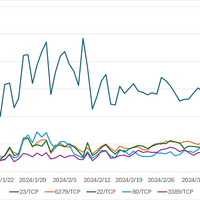

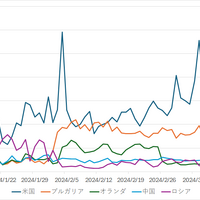

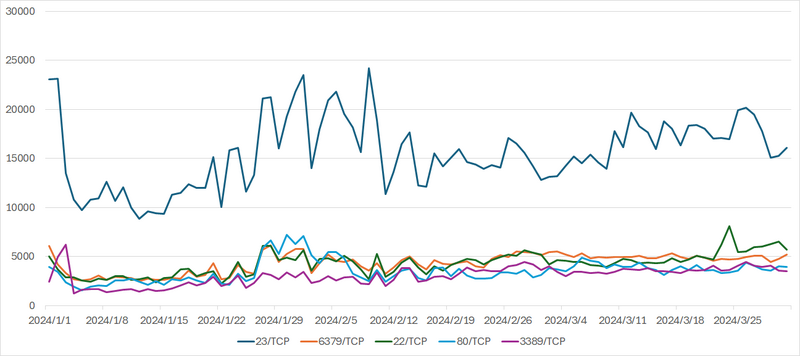

同レポートによると、同四半期における宛先ポート番号トップ5は、1位「23/TCP(telnet)」、2位「6379/TCP(redis)」、3位「22/TCP(ssh)」、4位「80/TCP(http)」、5位「3389/TCP(rdp)」となった。送信元地域トップ5では、1位「米国」、2位「ブルガリア」、3位「オランダ」、4位「中国」、5位「ロシア」となっている。ブルガリアは2月上旬からパケット数が増加しており、オランダも2月上旬から下旬にかけて一時的に増加している。

Telnetに対する探索パケットの多くがMiraiに由来(Mirai型パケット)しているが、最近は、Miraiの特徴を持たないTelnetの探索パケット(非Mirai型パケット)が頻繁に観測されるようになっている。

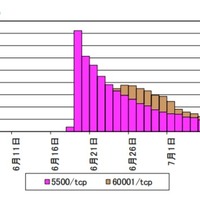

送信元が海外のTelnetに対する探索の推移を見たところ、Mirai型パケットと非Mirai型パケットとの間で、変化のタイミングに若干のズレはあるが1月初めに一旦減少し、その後は1月16日頃から2月の上旬にかけて増加し、3月末に向けては大きな増減が見られなくなっている。

送信元が国内のTelnetに対する探索の推移を見たところ、1月に入った時点でMirai型パケットが非Mirai型の2倍ほど観測されていたが。2月に入ってから1週間ほど増え続けた後、2月末にかけて急減した後に少し持ち直し、その後はほぼ一定の探索が続いている。

Mirai型パケットと非Mirai型パケットの送信元を調査すると、時期によって製品に違いがあり、ルータやDVR等のIoT製品であることが判明している。日本国内ではMiraiとは異なるマルウェアの感染活動が活発となり、独自のボットネットを新たに形成しつつあるとJPCERT/CCでは推測している。

![AI アプリ標的 ゼロクリックワーム開発/北 韓国半導体企業へ攻撃/米司法省 APT31 メンバー訴追 ほか [Scan PREMIUM Monthly Executive Summary 2024年3月度] 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/44553.jpg)