Google Threat Intelligence グループ(GTIG)は7月4日、音声フィッシング(ビッシング)から始まるデータ恐喝についての解説記事をブログで発表した。米国時間6月5日に、Google Cloud blogに投稿されたものの抄訳となる。

GTIGでは、組織のSalesforceインスタンスを侵害して大規模なデータ窃取とその後の恐喝を目的として特別に設計された音声フィッシング(ビッシング)キャンペーンを専門とする金銭目的の脅威クラスタ「UNC6040」を追跡している。

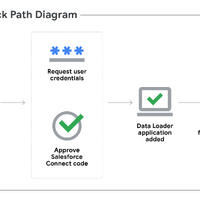

UNC6040は過去数ヶ月間、ITサポート担当者になりすまして電話によるソーシャルエンジニアリング攻撃を仕掛け、ネットワークへの侵入を相次いで成功させており、同アプローチは、従業員を騙して攻撃者にアクセス権を付与させたり、機密性の高い認証情報を共有させたりして組織のSalesforceデータを盗みやすくするのに効果的であることが証明されている。GTIGが観測したすべてのケースで、攻撃者はSalesforce固有の脆弱性を悪用するのではなく、エンドユーザーを操作する方法を使用していた。

UNC6040でよく見られる戦術は、被害者を欺いて組織のSalesforceポータルに悪意のある接続アプリケーションを承認させるといったもので、このアプリケーションはSalesforceのデータローダを修正したものである場合が多く、Salesforce未承認となっている。

攻撃者はビッシング通話中に被害者をSalesforceの接続アプリケーション設定ページに誘導し、正規バージョンとは異なる名前やブランドのデータローダアプリケーションのバージョンを承認させることで、侵害されたSalesforceの顧客環境から直接機密情報にアクセスし、クエリを実行して盗み出すための重要な機能をUNC6040に付与する。

UNC6040の最初の侵入活動から数ヶ月経過するまで恐喝活動が確認されなかった事例もあったため、UNC6040が盗んだデータへのアクセスを収益化する別の脅威アクターと提携している可能性があるとGTIGでは指摘している。攻撃者は恐喝の際に有名なハッキンググループ「ShinyHunters」との関連性を主張しており、被害者への圧力を高めるための手法であると考察している。

![[DEF CON 23] 米で相次ぐサイバー攻撃、ソーシャルエンジニアリングはどう悪用されるのか~クリス・ハドナジー インタビュー 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/16829.jpg)