情報漏えいの現状と対策 第1回 最近の情報漏えい

2009年になっても、ファイル共有ソフトによる情報漏えいが相変わらず世間を騒がせている。そんな中、ファイル共有ソフトの定点観測を行っていることでも知られるネットエージェント社が「情報漏えい対応ガイド」を1月5日に公開した。

特集

特集

情報漏えいの危機感自体は多くの経営者に認知されていると言えよう。しかし、同社社長でもある杉浦 隆幸 氏によれば、危機意識が一般化したことで、多くの誤った対処法も一般化しつつあるという。本稿では、企業の経営者や管理層が、情報漏えいの初動対策でしでかしてしまいがちな典型的なパターンについて迫る。

●実際の情報漏えい件数

記憶に残る情報漏えいと言えば、やはり事件の痛切さ、耳にする機会の多さもあって「Winnyなどで個人情報が流出してしまった事件」が筆頭に挙げられるだろう。この手の事件はメディアにも取り上げられやすく、それだけ多くの人の目に触れインパクトも大きくなる。

ここ数年、情報漏えい事件の報道件数は非常に多くなってきた。それだけ情報漏えい事件が身近になってしまったとも言えるが、報道として表に出てくる事件以外にも、実被害が出ている情報漏えい事件の数は報道された事件数の300倍程度はあると思って間違いないだろう。

●潜在化した情報漏えい

専門家の目で見た情報漏えいとは「個人情報や機密情報など組織の外部に出してはいけない情報が、管理されているところから管理されていないところにコピーもしくは移動すること」を指す。現実には、情報漏えいが起こるか起こらないかは確率論であると言って差し支えない。会社の規模に応じて、そこにかかわっている人の数が多ければそれだけ事件の発生件数は増加する。

会社から持ち出した書類などの情報を調査したある日本の企業では、約10%の従業員が会社の情報を自宅に持ち出したまま自宅のPCに残っていたことが分かった。日本の統計的な調査によれば、母集団が約30人いれば年に1回は情報漏えいが起きている計算になる。また米国では2008年に会社を退職もしくは解雇された従業員の59%が、勤務先から社外秘の情報を持ち出している、という調査結果も存在する。

参考:More Than Half of Ex-Employees Admit to Stealing Company Data According to New Study

http://www.symantec.com/about/news/release/article.jsp?prid=20090223_01

しかしながら、情報漏えいの発生を会社側が実際に認識できている件数というのは、こうした結果と明らかに異なり、遥かに少ない。

潜在化している情報漏えい事件は非常に多い。現実的には、発生した事件は殆ど発覚していないのだ。

●情報漏えいのステップ

「情報漏えい」には大きく分けて2段階のステップがあり、1段階目だけでは実際の被害は殆ど生じない。

1段階目の情報漏えいとは「情報が組織の管理下から管理外へ移動する」ことである。これは業務書類ファイルを例えばUSBメモリ等を利用して自宅に持ち帰ったり、Webメールで自宅のメールアドレスに送ったりといった方法で実行されることが多い。これが、実被害が及ぶ漏えい・流出の元となる。第2段階とはつまりこうした「管理外に置かれたデータ」のWinnyなどの利用に伴うウイルス感染、持ち出したUSBメモリの紛失等といった過失によるケース、そして(転職先などに)機密情報を手土産として持参したり、競合他社や外国政府・外国企業に売却・提供したりと悪意を持って故意に行うケースなどを総合した「組織とは無関係の相手への情報漏えい」のことを指す。

ある程度の規模の企業であれば、少なくとも何かしらの情報漏えい対策をしていると思われるが、それらが100%効果的な形で実施されているとは限らない。

●会社の管理外のデータをどうするか?

例えば、情報の持ち出し・持ち込みを制限している企業では、昨今流行しているUSBメモリを介して感染する「USBメモリウイルス」の発見は皆無のはずである。もし発見されたとすれば、誰かがファイルを自宅に持ち帰って作業をした結果、そこから会社内に持ち込んだという可能性に繋がり、規定がどこかで破られている証拠となる。

もしも従業員の自宅に「既に持ち出されたデータ」が存在する場合、そのデータは会社の管理外に置かれているため、組織としての対策を行おうにも容易ではない。会社によっては、また職務内容やその忙しさによってはファイルを自宅に持ち帰って仕事を行うことは現実問題としてあり、自宅に仕事を持ち帰ることで「第1段階の情報漏えい」は常に発生していることになる。

実はこのように「持ち出された情報」を所有している従業員は全従業員の5〜20%存在している。従業員が1,000人の会社であれば50〜200人、10,000人なら500〜2,000人は存在する計算だ。組織として対策をしようと考えても、既に退職していたり、期間契約の契約・派遣社員であったりと対応が難しく、連絡がつかないケースも少なくないため、100%の対応など到底不可能である。

●殆どの企業が流出のリスクを抱えている

こうした状況の存在は、2004年の個人情報保護法以前はセキュリティそのものが甘かったこともあって、実は2004年以前からIT化されている企業というのは逆に高いリスクを抱えていると考えるべきだ。つまり、殆どの企業がこうしたリスクを抱えていると言っても過言ではない。

昨年頃から、こうしたリスクについて対策を始める企業が増えてきた。その対策とは…

【執筆:ネットエージェント株式会社 杉浦 隆幸】

【関連リンク】

ネットエージェント株式会社

http://www.netagent.co.jp/

情報漏えい対応ガイド【Winny・share 編】

http://www.netagent.co.jp/pdf/na_p2psec_guide0901r2.pdf

──

※ この記事は Scan購読会員向け記事をダイジェスト掲載しました

購読会員登録案内

http://www.ns-research.jp/cgi-bin/ct/p.cgi?m-sc_netsec

《ScanNetSecurity》

アクセスランキング

-

ゆめタウン運営イズミへのランサムウェア攻撃、VPN 装置から侵入

-

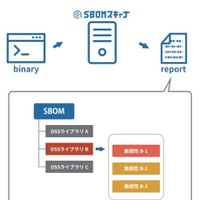

バイナリファイルからSBOMを作成し脆弱性情報と照合「SBOMスキャナ」発売

-

攻撃者のあの手この手、リアルな攻撃&リアルな現状を知る専門家が警鐘を鳴らす ~ JPAAWG 6th General Meeting レポート

-

範を示す ~ MITRE がサイバー攻撃被害公表

-

メーラーが最新バージョンでなかった ~ 国公文協の委託先事業者に不正アクセス

-

日本取引所グループのメールアドレスから不審メール送信

-

検診車で実施した胸部レントゲン検診が対象、川口市の集団検診業務委託先へランサムウェア攻撃

-

東急のネットワークに不正アクセス、連結子会社のファイルサーバでデータ読み出される

-

NRIセキュア 研修コンテンツ「セキュアEggs」基礎編オンデマンド提供、30日間アクセス可

-

講師 小山覚氏 ~ IISEC 20周年記念リレー講座、対マルウェア攻防20年を振り返る