最新の標的型攻撃を分析--情報収集には正規ツールを活用(トレンドマイクロ)

トレンドマイクロは、「2013年上半期 国内における持続的標的型攻撃の分析レポート」を公開した。

調査・レポート・白書・ガイドライン

調査・ホワイトペーパー

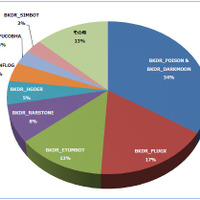

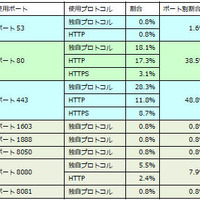

また、感染したバックドアと外部のC&Cサーバとの通信において、独自プロトコルを利用した通信が前年同期比約1.8倍の47%に増加した。さらに、侵入時においては、2013年上半期に見つかった一太郎の脆弱性を狙うゼロデイ攻撃や、日本語のファイル名(貴社の製品故障について、取材依頼書、打ち合わせ議事録、緊急地震速報訓練の協力についてなど)を用いて標的を騙す攻撃を確認している。

レポートでは、こういった侵入時活動、侵入後の内部活動ツール、内部活動の実態の詳細を紹介しているほか、これらの活動に着目した対策として、「内部活動の存在の検知」「侵入を前提としたシステム設計」「攻撃者心理に着目した対策」を挙げ、詳細に解説している。

関連記事

この記事の写真

/