制御システムを狙うサイバー攻撃をおとり調査で探る ~日本の社会インフラに壊滅的ダメージを与えうる攻撃も確認(2)

水道局のシステムへの大きな被害が予測されるような攻撃が、日本国内の制御システムに対しても矛先が向けられていることは明らかなのです。

特集

特集

トレンドマイクロが制御システムを狙うサイバー攻撃を探るおとり調査を2013年3月~6月に実施した結果、攻撃者から「おとり」に対して仕掛けられた攻撃は、現実に存在する社会インフラに甚大な被害をもたらし得るものでした。

2013年8月27日には、本調査の結果を報告するホワイトペーパーの公開に際し、執筆者自らがアメリカより来日。制御システムに関する基本的な仕組みや歴史、セキュリティリスク等を解説すると共に、今後の対策について提言を示しました。

●世界8カ国でのおとり調査によって明らかとなった攻撃活動の実態

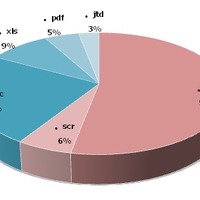

前述のような特性を持つ制御システムに対する攻撃の実態とはどのようなものなのでしょうか。 ここで、カイルは世界各国で実施したおとり調査によって判明した、制御システムに対する攻撃の実態について詳しく解説します。調査の結果、このハニーポットに対して、合計74件の攻撃が仕掛けられました。攻撃元としては、ロシアが43件と最も多く、日本からとみられるものも1件確認されています。また、攻撃を受けた国別の結果では、ロシアに向けた攻撃が66件で最多、次いで中国6件、日本、アイルランド1件となり、世界各地の社会インフラが標的となっていることがわかりました。

カイルは、「今回の調査は2012年の11月からインターネット上に設置している水道局システムに見せかけたハニーポット(攻撃者を集めるための『おとり』システム)を用いた調査の第二弾です。本調査では、前回調査時のハニーポットの設置国を拡大し、日本を含む8カ国、12ヶ所で調査を行いました。また、攻撃元の位置情報や使用するシステムを追跡できるモジュールを追加したことで、攻撃者に関するより詳細な情報を把握できました。」と述べました。

ハニーポットへの攻撃について詳しく調査したところ、重大な事実が判明しました。これらの74件の確認された攻撃のうち、10件の攻撃はポンプ圧の設定変更や、管理者がシステムの状態を把握し、物理システムの操作をするために使用されるHMI(Human Machine Interface)への不正アクセスなど、社会インフラを支えるシステムの正常稼働を脅かす、危険度が高い攻撃だったのです。

例えば、水道局の制御システムに見立てた項目のうち、温度出力の改変を試みる攻撃や、HIMへのアクセスや水ポンプ圧の改変、水ポンプシステムの停止を試みる攻撃などです。

さらにカイルは、これらの状況が日本においても、決して対岸の火事ではないことを述べます。なぜなら、攻撃者が、明らかに意図して日本を狙ったと考えられる事例が確認されたからです。 「端末を攻撃者が探す段階で、明らかに日本国内の水道局システムが意図的にターゲットとされていました。そして、日本国内の水道局システムに見立てたハニーポットにおいて、システム内部における脆弱性が悪用され、HMIに不正にログインされました。その後、水圧の不正な改変を行い、最後はシステム自体を不正にシャットダウンさせました。これは、水の出力を完全に停止させたのと同義です。」と、カイルは日本に向けられた攻撃について解説しました。

水道局のシステムへの大きな被害が予測されるような攻撃が、日本国内の制御システムに対しても矛先が向けられていることは明らかなのです。

●制御システムに迫りくる攻撃に備えるために必要なこと

前述の調査結果は、水道局のシステムに見立てた「おとり」を用いたものです。しかし、世の中に実在する制御システムを狙った攻撃も、これまでに複数確認されており、米国では攻撃数が2012年に198件であったのに対し、2013年は上半期だけで200件を越えています。

カイルは、今回の調査結果の考察として、制御システムに対する攻撃が国を限定せず常に行われていると述べました。そして、水道の供給を停止させる動きを行う攻撃を始めとして、実社会に甚大な被害をもたらす攻撃も確認されており、早急な対策が必要であることは紛れもない事実だといえるでしょう。

では、制御システムをサイバー攻撃から守るために何が必要なのでしょうか。セキュリティ企業としての提言を、カイルは以下のように示しました。

「対策の第一歩として、制御システム内で利用されているデバイスなどの重要度を把握することが重要です。その上で、保護される必要性の高いものについては、インターネットアクセスを無効にすべきだといえます。情報系システムなど、外部ネットワークとの接続が必要な場合は、間にファイアウォールを設置するなどし、内外のネットワークを隔離させることが重要です。また、ウイルス検索を行うセキュリティソフトや、アプリケーションの実行を制御するホワイトリスト型のセキュリティソフトを活用して下さい。セキュリティ対策全体の基準においては、アメリカや日本で出されている標準やガイドラインを参考にすることを推奨します。」

また、組織内の管理者の役割として、従業員や外部請負業者からのアクセスを統制・管理しておき、不正アクセスを防ぐ試みも重要です。さらに、インシデント発生時の対処を従業員1人1人が把握しておくべく、インシデントへの対応訓練を実施することも重要だといえるでしょう。

※本記事は「TREND PARKコアテク・脅威インテリジェンス」から転載しました※

《Trend Micro》

関連記事

この記事の写真

/