継続発生しているサイト改ざん、2013年3月からと6月からでは異なる傾向(日本シーサート協議会)

日本シーサート協議会は、レポート「2013年3月から継続している国内Webサイトのページ改ざん事案について」を全面改訂し、発表した。

脆弱性と脅威

脅威動向

改ざんされたコンテンツの特徴としては、HTMLファイル、JavaScript(.js)ファイル、PHP(.php)ファイル、CSS(.css)ファイル など、Webサイト内のあらゆるファイルが改ざん対象になっていることが挙げられる。また、改ざん事案サイトの特徴としては、任意の外部IPアドレスからのFTP接続が許可されているサイト(Gumblarとの共通点)、つまり管理PCがマルウェアに感染し、アカウント情報を窃取されて侵害されたケースや、クラウドサービスやレンタルサーバで運用されているサイト。特に、古いバージョンのCMS(Wordpress、Movable Type、Joomla!、Drupalなど)や管理インタフェース・ツール(Parallels Plesk Panelなど)を使用しているサイト、つまり脆弱性を悪用されて侵害されたケースを挙げている。

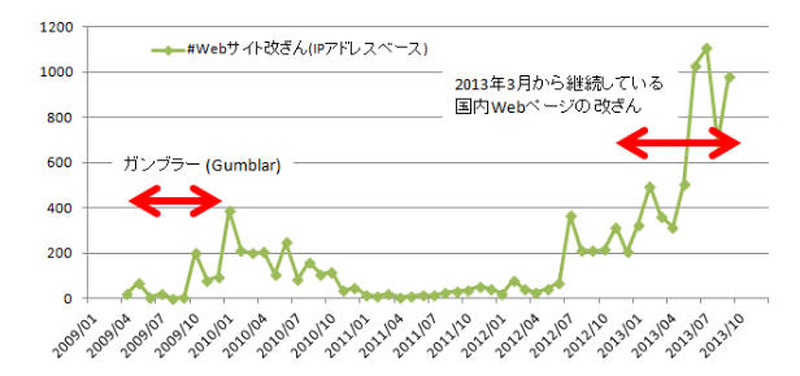

また、2013年3月上旬からの事案では、Apache HTTPサーバを対象として「Darkleech Apache Module」と呼ばれている不正なモジュールの蔵置に関するインシデントが国内で多数報告された。しかし6月からの事案では、難読化されたJavaScriptコードの先頭に、 、 の文字列が埋め込まれているなど、2009年に流布したGumblarウイルスと類似の侵害活動が多数報告され、3月上旬からとは異なる傾向が確認された。同協議会ではPC利用者への対策として「ウイルス定義ファイルを最新にする」「セキュリティ更新プログラムを適用する」を、Webサイト管理者への対策として「Web サイトの脆弱性対策」「改ざんの有無のチェック」「改ざんされた場合の対処」を挙げている。

関連記事

この記事の写真

/