[セッションレポート]標的型攻撃第2波 内部攻撃の怖さ、 偽装・隠ぺい工作で正規管理者とマルウェアの区別つかず(トレンドマイクロ)

本稿は「サイバー攻撃対策」をテーマにした、トレンドマイクロ株式会社ソリューションマーケティング部のプロダクト・マーケティング・マネージャ 横川典子氏によるセッション「知っていますか? 本当に怖い『内部攻撃』」をレポートする。

研修・セミナー・カンファレンス

セミナー・イベント

本稿は「サイバー攻撃対策」をテーマにした、同社ソリューションマーケティング部のプロダクト・マーケティング・マネージャである横川典子氏によるセッション「知っていますか? 本当に怖い『内部攻撃』」をレポートする。

●狙いは管理者権限

横川氏はまず「管理者権限を奪取されたらどうしますか?」と質問した。管理者権限を得た侵入者は、なりすまして管理者権限のコマンドをすべて実行することが可能になり、設定ファイルの消去や書き換え、ブートファイルやカーネルの削除・書き換えなどシステムそのものを変更されてしまう。もちろん機密情報へのアクセスも可能になる。

管理者権限の奪取は標的型攻撃の「第二波」である。攻撃者は標的型メールなどの「第一波」の攻撃によりシステム内に侵入し、「pwdump」などのツールを使用して管理者のPCのハッシュに残っているパスワードを抜き出す。これにより管理者権限を奪取し、PsExec.exeなどの正規コマンドを利用して不正ファイルをドロップしたり実行する。そして、機密情報を抜き取った攻撃者は、ログや不正ファイルなどの痕跡を消し去る。このため内部での不正活動の証拠が残らず、被害者は何が起きたのかさえもわからない。

●証拠隠滅までわずか6分

同社のモニタリングサービスで確認された実例では、不正ファイルのコピーから遠隔操作、証拠隠滅までかかった所用時間は6分間だったという。被害を受けないためには攻撃に早い段階で気づくことが必要だが、その時間はあまりに短いことがわかる。

しかも、内部での不正活動は、正規の管理者による通常のオペレーションと見分けがつかないため、それぞれのイベント単体は不正でない場合が多いといった課題もある。検出するためには、疑わしいイベントをできる限り多く検出し、それをつなぎ合わせることが重要であると横川氏はいう。つまり、特定のポイントをひとつのツールで監視するだけでは、サイバー攻撃のような脅威を検出するためには不十分なのだ。

●4つのエンジンによる多面分析で未知の脅威に対抗

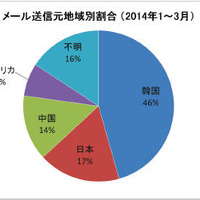

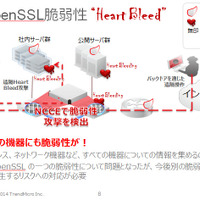

こういった内部での不正活動を検出するための同社のアプローチが、「Deep Discovery Inspector(DDI)」に搭載される複数エンジンによる脅威の多面分析である。エンジンの一つが通信の分析を行う「Network Content Correlation Engine(NCCE)」だ。新たな攻撃手法に合わせルールが追加される、いわば成長するデータベースである。直近だけでも、Baiduによる不正な情報搾取やOpenSSL“HeartBleed”の脆弱性、IEのゼロデイ攻撃などの脅威に迅速なルール追加を行っている。

ファイル分析の「Advanced Threat Scanning Engine(ATSE)」は、日本独自の一太郎をはじめ、数多くのファイル形式をサポートするほか、拡張子偽装など検知偽装にも対応する。サイバー攻撃で狙われる脆弱性への攻撃には「Network Contents Inspection Engine(NCIE)」で対応する。さらにカスタマイズ型のSandboxを搭載し、日本語OSやアプリケーションを選択することで、実組織内のIT環境のシミュレートを可能にした。また、検出した不正活動は記録されているため、証拠隠滅が図られても後追いの検証も可能だ。こうしたサイバー攻撃に最適化された複数の攻撃手法データベースとSandboxのハイブリッドエンジンで、内部に潜む脅威をあぶりだすという仕組みだ。

●OpenSSLに見るゼロデイ脆弱性のリスク

“HeartBleed”の脆弱性では、社内サーバで使用しているOpenSSLの把握は容易であったが、ルータなどにOpenSSLが搭載されているかどうかの判断は難しい。DDIは、こうした頻発するゼロデイ脆弱性に対しても、素早く有効な対処を提供できるという。脆弱性を攻撃する通信をモニタすることでOpenSSLを見つけ出し、攻撃を受けている箇所を迅速に可視化することができる。

最後に横川氏は、トレンドマイクロの標的型攻撃対策の強化に向けた取り組みとして、標的型メールのブロックやメール本文中の不正URLの判断とブロック、パスワードで暗号化された添付ファイルのブロックを行う「Deep Discovery Email Inspector」を2014年夏に、PCやサーバのシステムアクティビティのログを記録し、問題発生時に、各アクティビティの相関関係を分析し、インシデントの原因と派生関係を分析する「Deep Discovery Endpoint Sensor」を2014年末に、それぞれ受注開始するとしてセッションを締めくくった。

関連記事

この記事の写真

/