「Active Directory」管理者アカウントを不正使用する攻撃を多数確認(JPCERT/CC)

JPCERT/CCは、「Active Directory」におけるドメイン管理者アカウントの不正使用に関して注意喚起を発表した。

脆弱性と脅威

脅威動向

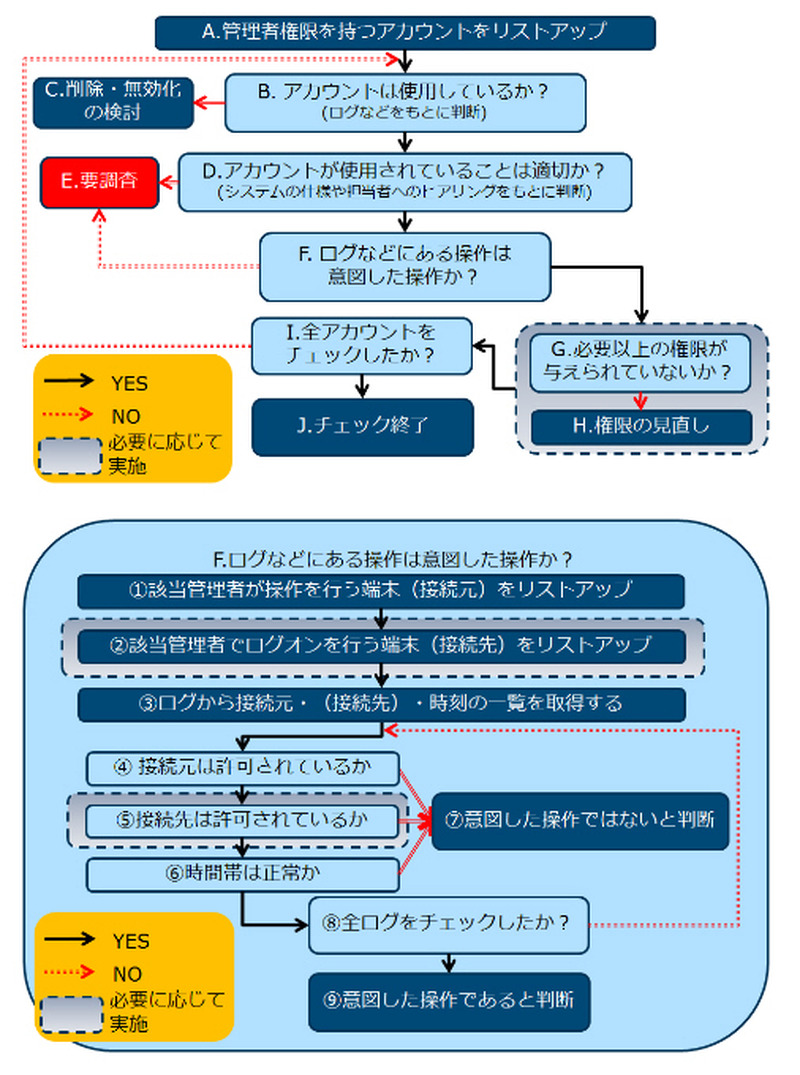

現在、確認している事例では、このような組織内部に侵入した攻撃者による管理者アカウントの不正使用は、ログの定期的な確認により検知可能なものが多数であったという。JPCERT/CCでは、管理者アカウントの不正使用を検知するために、ログイン状況や接続先、接続元端末、使用している時間帯、操作内容などをログにより確認するよう呼びかけている。

関連記事

この記事の写真

/

特集

関連リンク

アクセスランキング

-

誤操作の発覚を恐れて委託先社員がログから記録を削除・変更したことが原因 ~ JAL「手荷物当日配送サービス」システム障害

-

L2 スイッチでゼロトラストを実現、「セキュリティ予算」でなく「ネットワーク機器予算」で導入 ~ パイオリンクが語る超現実解PR

-

厚生労働省初動対応チームの派遣を受け対応 ~ 白梅豊岡病院にランサムウェア攻撃

-

みずほリサーチ&テクノロジーズが経済産業省から受託したアンケート情報を混在して環境省に納品、ホームページで公開

-

なぜ12年も連続で内部不正は「脅威」にランクインし続けるのか? 情報漏えいとの時系列の違いを理解せよ ~ Proofpoint が語る対策が進まない構造的理由PR