Docker APIやH.323 プロトコルのポートに対するアクセスが増加(警察庁)

警察庁は、@policeにおいて2016年5月期の「インターネット観測結果等」を発表した。

脆弱性と脅威

脅威動向

るアクセスが増加」の2つをトピックに挙げている。「Docker」は、コンテナ型仮想実行環境の管理ソフトウェアで、リモートからネットワーク経由での操作も可能にするAPIが用意されている。

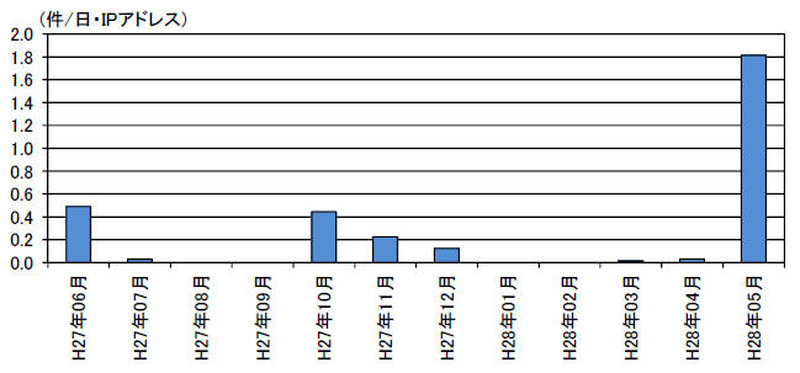

このAPIは、初期設定ではUNIXドメインソケットを使用するが、設定を変更することで、任意のTCPポートで待ち受けを行いネットワーク経由で操作を行うことも可能。その際に使用される非暗号化通信のポートとして登録されている「2375/TCP」に対するアクセスが、5月25日から29日にかけて急激に増加したという。これらのアクセスは、外部からアクセス可能なAPIを探索したり、APIを通じて情報の窃取を試みる目的があると考えられるとしている。

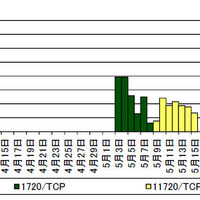

また「H.323 プロトコル」は、テレビ電話などの音声・動画通信用のプロトコルで、1720/TCPおよび11720/TCPポートを使用する。このポートに対するアクセスの内容を確認したところ、H.323による呼の確立を試みる「Call Signalling」メッセージを含むアクセスが多数を占めていたという。確認の結果、攻撃者が「FreePBX」の脆弱性を悪用して、これら発信元IPアドレスのホストに対して不正な操作を行い、踏み台として悪用している可能性も考えられるとしている。

関連記事

この記事の写真

/