攻撃者は不正接続先マシンを攻撃インフラとして使い回す--J-CSIPレポート(IPA)

IPAは、2016年10月~12月の四半期における「サイバー情報共有イニシアティブ(J-CSIP)運用状況」を公開した。

脆弱性と脅威

脅威動向

同四半期の標的型攻撃メールの特徴では、WindowsShellによるスクリプトが埋め込まれたショートカット(lnk)ファイルを圧縮ファイルに格納した攻撃が複数確認された。また、ファイルの不正接続先は複数確認された標的型攻撃メールと同一であったが、アクセスするタイミングによってダウンロードされるウイルスが変化したという。

このことから、攻撃者は不正接続先であるマシンを「攻撃インフラ」として使い回し、標的などによりウイルスを使い分けているとみている。また、不正な「コード署名」が行われたウイルスや、1通のメールにExcel文書とPDF文書の2つのファイルが添付され、どちらを開いてもウイルスに感染するケースも確認された。

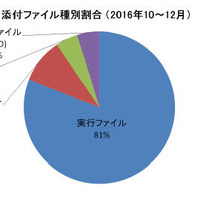

同四半期、標的型攻撃メールとみなした情報は19件であった。IPアドレスから判断される送信元はアメリカが42%で、韓国、日本と続いた。不正接続先は香港が48%で、アメリカ、韓国と続いている。メールの種別では95%が「添付ファイル」、添付ファイル種別では81%が「実行ファイル」であった。これらの約半数は、zip形式の圧縮ファイルの中に実行ファイル(exeファイル)が格納されていた。

関連記事

この記事の写真

/

![[数字でわかるサイバーセキュリティ] 2016年上半期サイバー脅威、8割以上「非公開アドレス」を標的 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/21398.jpg)