実際に標的型攻撃マルウェアに感染したPCをフォレンジック--J-CRATレポート(IPA)

IPAは、分析レポート「サイバーレスキュー隊(J-CRAT)分析レポート2016~長期感染の実態 一台の感染PCに残された攻撃痕跡の分析~」を公開した。

調査・レポート・白書・ガイドライン

調査・ホワイトペーパー

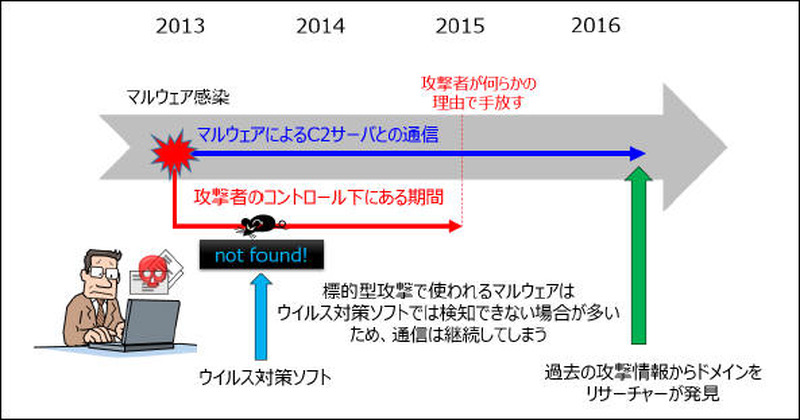

レポートは「はじめに」「不審通信から攻撃インフラを分析する」「攻撃痕跡から攻撃者の挙動を推測する」「攻撃者の検知と調査の手法を検討する」「おわりに」の5章で構成されており、CISO、システム運用管理者、システム構築(事業)者それぞれが読むべき項目も提案されている。攻撃の痕跡を分析した結果、このPCがマルウェアに感染したのは2014年5月で、約1カ月にわたり社内のネットワークを調査し、横展開を行ったことや、攻撃者がC&Cサーバを手放した2015年まで、感染PCをコントロール下に置いていたこと、分析を行った2016年までマルウェアが通信を行っていたことなどが判明している。

関連記事

この記事の写真

/

![[レポート] フォレンジックの経験から考える内部不正対策~ 新日本有限責任監査法人 杉山氏 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/18342.jpg)