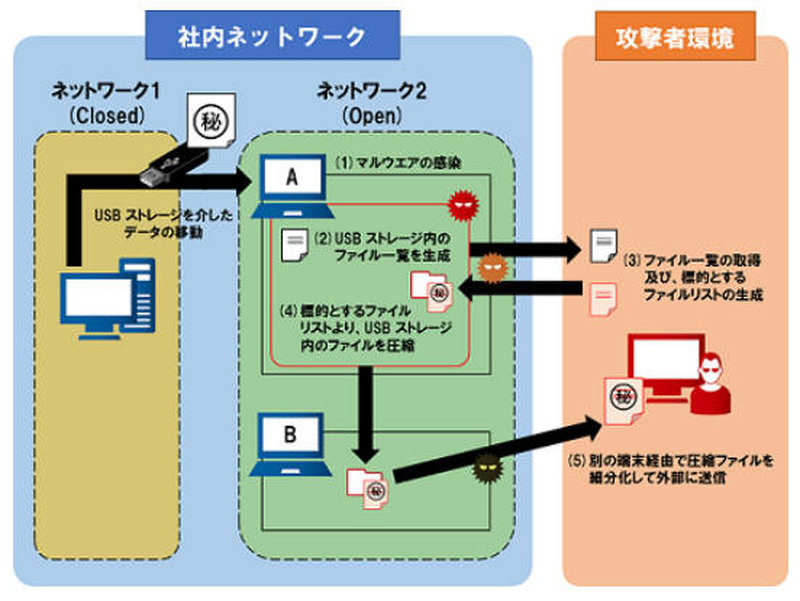

クローズドな環境からUSBストレージを介してデータを窃取する手法を確認(JPCERT/CC)

JPCERT/CCは、「USBストレージに保存されたデータを窃取するサイバー攻撃に関する注意喚起」を発表した。

脆弱性と脅威

脅威動向

この手法は、あらかじめ端末を何らかの方法でマルウェアに感染させると、その端末に接続したUSBストレージにあるファイルの一覧を自動的に生成する。生成されたファイルの一覧から必要なファイルのリストを作成すると、それらのファイルで圧縮ファイルを作成する。攻撃者は感染させた端末や別の端末から圧縮ファイルを細分化して外部へ送信する。

報告された例では、「C:\intel\logs」や「C:\Windows\system32」フォルダの配下に、次のようなファイルが設置される。

・正規の実行ファイルに類似した名前の実行ファイル

intelUPD.exe, intelu.exe, IgfxService.exe

・生成されたファイルリスト

interad.log, slog.log

・窃取のために圧縮されたファイル

関連記事

この記事の写真

/