「Mirai」に感染したRealtek社製SDK搭載Wi-Fiルータ国内で急増か(警察庁)

警察庁は、「脆弱性が存在するルータを標的とした宛先ポート52869/TCPに対するアクセス及び日本国内からのTelnetによる探索を実施するアクセスの観測等について」とする注意喚起を「@police」において発表した。

脆弱性と脅威

脅威動向

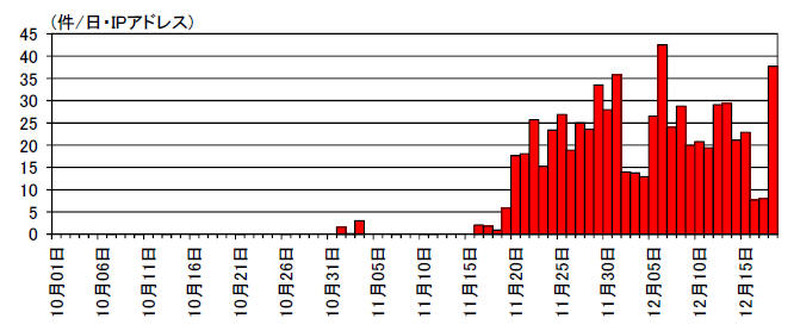

これは、宛先ポート52869/TCPに対する特定のルータに存在する脆弱性を悪用する攻撃の増加を11月1日から観測しており、攻撃者が不正プログラムの感染拡大を図っているものと推測していること。また、同時期に日本国内から、宛先ポート23/TCP及び2323/TCPに対するTelnetによる探索の急増も観測しているというもの。

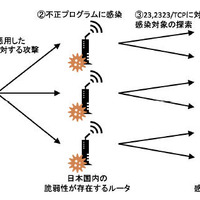

宛先ポート52869/TCPに対する攻撃では、観測したアクセスの内容が細工されたSOAPリクエストになっており、外部のWebサイトからファイルをダウンロードするコマンド等が挿入されていることが確認された。その特徴から、Realtek社が提供するSDKを使用して製造された特定のルータに存在する脆弱性を悪用し、不正にコマンドを実行する目的であると考えられるとしている。

宛先ポート23/TCP及び2323/TCPに対するTelnetによる探索の急増については、Telnetにより外部からアクセス可能な機器の探索が実施されているものと考えられるとしている。また、探索の顕著な増加は日本国外ではみられなかったという。このアクセスの大多数は、宛先IPアドレスとTCPシーケンス番号の初期値が一致しており、IoT機器に感染する「Miraiボット」の特徴を有していた。

このことから、これらのアクセスはMiraiボットのソースコードを流用して作成された不正プログラムが、新たな感染対象を探索する活動であると推測している。さらに、Realtek社が提供するSDKを使用して製造された無線LAN機能が付属したルータが発信元となっている可能性が高く、日本国内の脆弱性が存在するルータが、脆弱性を悪用した52869/TCPに対する攻撃を受けて、Miraiボットのソースコードを流用して作成された不正プログラムに感染し、23/TCP及び2323/TCPポートに対して新たな感染対象を探索する活動を実施している可能性が考えられるとしている。

関連記事

この記事の写真

/