大学Webメール狙うフィッシング増加、独自のデザインも模倣(IPA)

IPAは、「大学におけるウェブメールサービスを狙ったフィッシングメールに注意~フィッシングの基本の手口を知って、継続的な対策を~」を安心相談窓口だよりとして公開した。

脆弱性と脅威

脅威動向

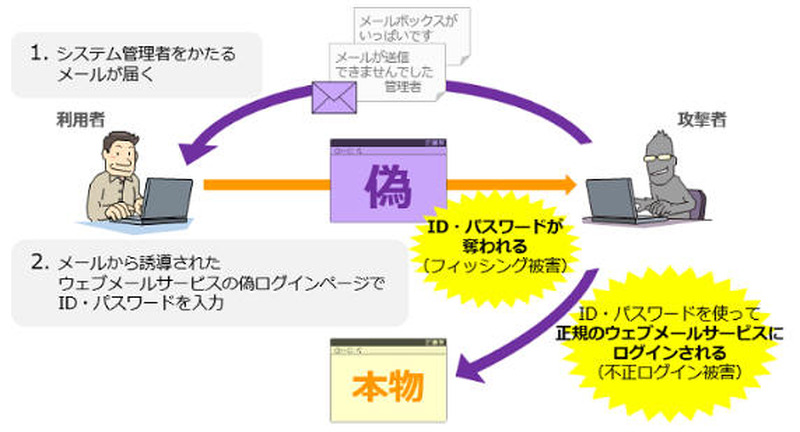

これは、大学で利用しているWebメールサービス(Office365、Active!Mail、DeepMail、Gmailなど)のシステム管理者を装い、送信エラーやメールボックスがいっぱいであるなどと記載されたメールが、大学の学生や教職員あてに送られるというもの。

メールにはURLが記載されており、クリックするとWebメールサービスの偽のログインページに誘導される。ここにIDとパスワードを入力してしまうと、それらが詐取される。IPAへの届出情報では、偽ログインページはWebメールサービスの英語版の標準デザインに酷似していた事例や、校章やロゴを使用した大学独自のデザインに模してある事例など、本物のログインページに似せて作られていた。

IDとパスワードを詐取されたケースでは、「当該アカウントの設定を変更され、受信メールが外部転送された」「当該アカウントが踏み台にされ、他大学などへのフィッシングメールが送信された」といった被害が確認されている。

IPAでは対策として、利用者に対しては「フィッシングの手口の基本を知る」「メール内のリンクを安易にクリックしない」「メールの真偽は確かな情報源で確認」を挙げている。また、システム管理者に対しては「システム的なセキュリティ対策の実施」「具体的、継続的な利用者啓発」を挙げている。

関連記事

この記事の写真

/

![[開催前日] 篠田佳奈の CODE BLUE 2018、Scan 読者向けおすすめセッション 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/25699.jpg)