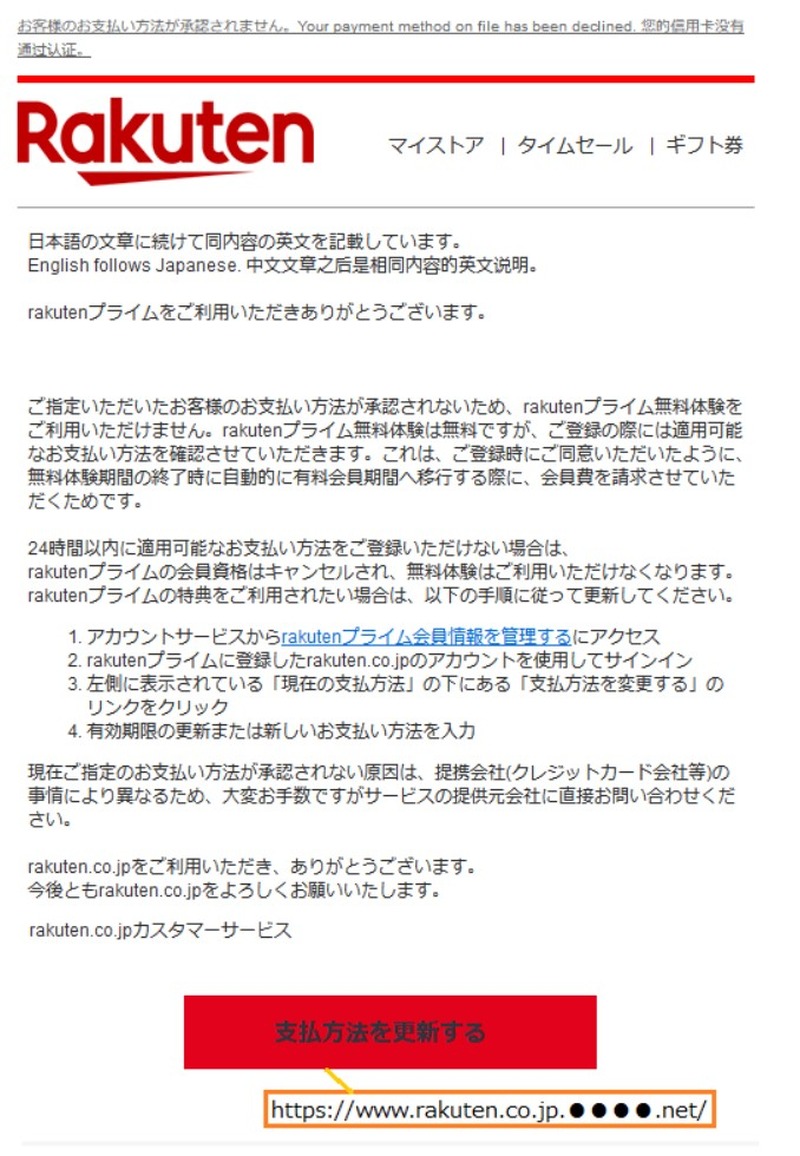

楽天プライムを利用できないとする偽メールを確認(フィッシング対策協議会)

フィッシング対策協議会は、楽天を騙るフィッシングメールの報告を受けているとして注意喚起を発表した。

脆弱性と脅威

脅威動向

http://www.rakuten.co.jp.●●●●.net/

https://www.rakuten.co.jp.●●●●.net/

(上記以外のドメイン名、URL が使われている可能性もある)

同協議会によると、10月25日17時の時点でフィッシングサイトが稼働中であり、JPCERT/CCにサイト閉鎖のための調査を依頼中としている。また、類似のフィッシングサイトが公開される可能性があるため、引き続き注意を呼びかけている。さらに、このようなフィッシングサイトにてアカウント情報(ユーザ ID、パスワード)、個人情報(郵便番号、都道府県、郡市区(島)、それ以降の住所、電話番号)、クレジットカード情報(カード番号、有効期限、セキュリティコード、カードに記載された名前、ログイン ID、パスワード)等を絶対に入力しないよう呼びかけている。

関連記事

この記事の写真

/