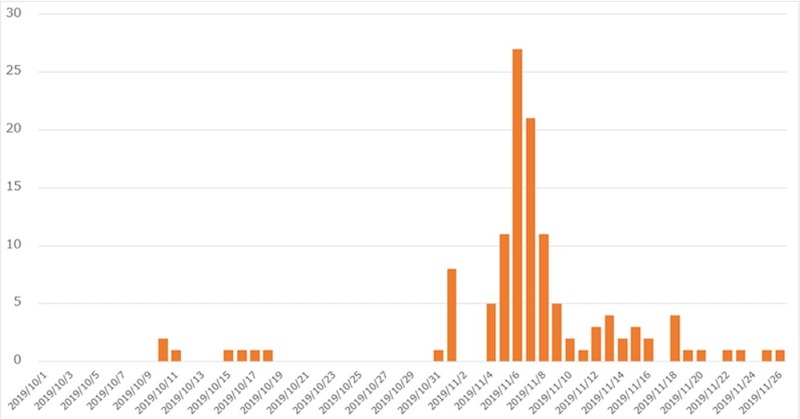

マルウェア「Emotet」の感染被害が急増、対処法や対策など紹介(ラック)

ラックは、「猛威をふるっているマルウェアEmotetの検知状況について」とする注意喚起を発表した。

脆弱性と脅威

脅威動向

Emotetはオンラインバンキングマルウェアとして2014年頃から確認されているが、他のマルウェアに感染させるための入口になるなど進化している。その感染経路はメールであり、実在の組織や人物になりすました日本語のメールが確認されている。実際に組織間でやり取りされたメールの内容を用いるケースもあり、不振さを感じさせない可能性が高い。

メールの受信者が添付ファイルを開き、Wordのマクロを実行することで感染する。感染すると、Emotet自身が感染端末内からメール情報やアカウント情報を窃取、新たな攻撃への情報源として使用する可能性が高いほか、Trickbotなど別のマルウェアをダウンロードし、結果として内部の横展開やボット化、スパム配信など別の被害に発展するケースもあるという。

Emotetは、IPSやサンドボックス製品で関連通信や添付ファイルそのものの検知が可能であるが、エンドポイントでのウイルス対策製品では防御に限界がある。Emotetのメールがすり抜けて届いたとしても、マクロを有効にしないことで感染を防げるため、Wordの設定による対策も紹介している。ラックではEDR製品でEmotetの検知、防御が可能であることを確認しており、同社が提供しているEDR製品のマネージドサービスでも対応可能としている。

関連記事

この記事の写真

/