緊急事態宣言解除後のセキュリティチェックリスト、WordファイルでDL可(JNSA)

JNSAは、「緊急事態宣言解除後のセキュリティ・チェックリスト」を公開した。

製品・サービス・業界動向

新製品・新サービス

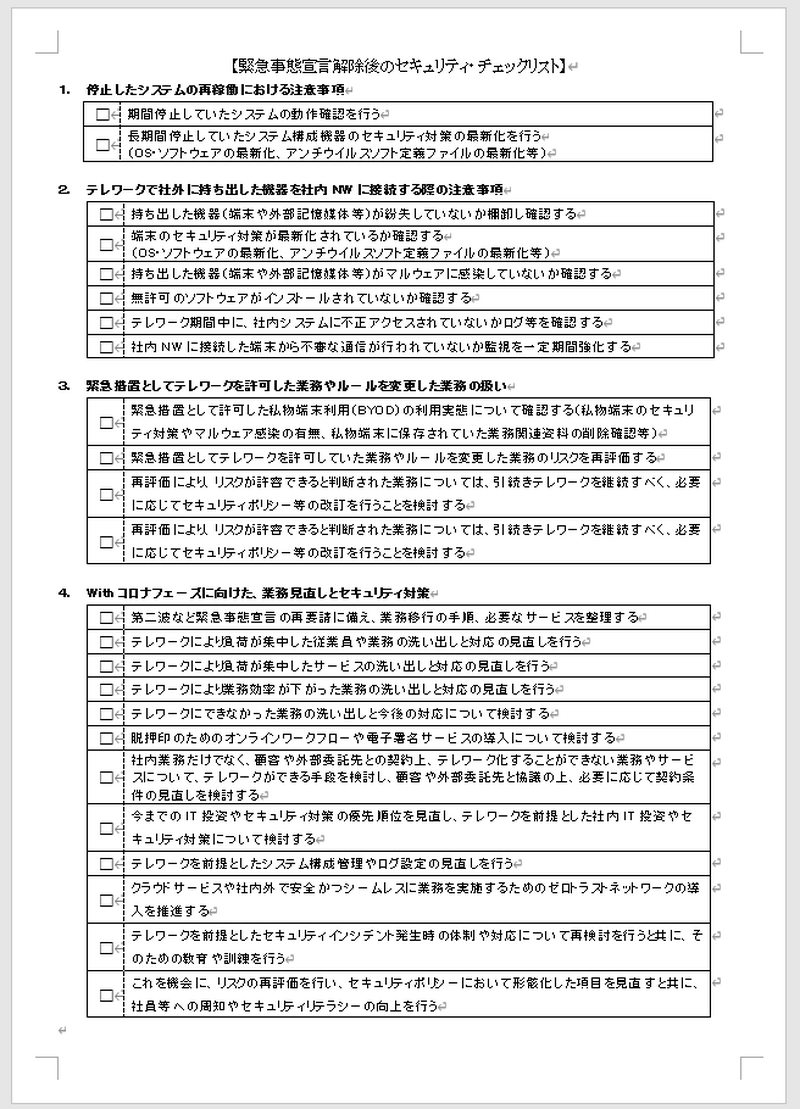

チェックリストは、

1.停止したシステムの再稼働における注意事項

2.テレワークで社外に持ち出した機器を社内NWに接続する際の注意事項

3.緊急措置としてテレワークを許可した業務やルールを変更した業務の扱い

4.Withコロナフェーズに向けた、業務見直しとセキュリティ対策

の4つのテーマ。

合計24のチェック項目が用意されている。たとえば「Withコロナフェーズに向けた、業務見直しとセキュリティ対策」では、

・第二波など緊急事態宣言の再要請に備え、業務移行の手順、必要なサービスを整理する

・テレワークにより負荷が集中した従業員や業務の洗い出しと対応の見直しを行う

・テレワークにより負荷が集中したサービスの洗い出しと対応の見直しを行う

・テレワークにより業務効率が下がった業務の洗い出しと対応の見直しを行う

・テレワークにできなかった業務の洗い出しと今後の対応について検討する

・脱押印のためのオンラインワークフローや電子署名サービスの導入について検討する

・社内業務だけでなく、顧客や外部委託先との契約上、テレワーク化することができない 業務やサービスについて、テレワークができる手段を検討し、顧客や外部委託先と協議の上、 必要に応じて契約条件の見直しを検討する

・今までのIT投資やセキュリティ対策の優先順位を見直し、 テレワークを前提とした社内IT投資やセキュリティ対策について検討する

・テレワークを前提としたシステム構成管理やログ設定の見直しを行う

・クラウドサービスや社内外で安全かつシームレスに業務を実施するための ゼロトラストネットワークの導入を推進する

・テレワークを前提としたセキュリティインシデント発生時の体制や対応について 再検討を行うと共に、そのための教育や訓練を行う

・これを機会に、リスクの再評価を行い、セキュリティポリシーにおいて形骸化した項目を 見直すと共に、社員等への周知やセキュリティリテラシーの向上を行う

などが挙げられている。

無登録でWordファイルとしてダウンロードすることも可能。

《ScanNetSecurity》

関連記事

この記事の写真

/

![米政府が北朝鮮サイバー脅威アドバイザリー公表/Zoom, Webex, Teams の脆弱性 ほか [Scan PREMIUM Monthly Executive Summary] 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/31237.png)