DocuSignを偽装したExcelマクロを有効化させる攻撃他 注意喚起

独立行政法人情報処理推進機構(IPA)は10月29日、2020年7月から9月の第3四半期における「サイバー情報共有イニシアティブ(J-CSIP)運用状況」を公開した。

調査・レポート・白書・ガイドライン

調査・ホワイトペーパー

同四半期、J-CSIP参加組織からIPAに対し、サイバー攻撃に関する情報(不審メール、不正通信、インシデント等)の情報提供が4,988件(前四半期は325件)行われ、その情報をもとにIPAからJ-CSIP参加組織へ29件(前四半期は55件)の情報共有が実施された。このうち標的型攻撃メールとみなした情報は9件であった。前四半期で観測されなかったプラント関連事業者を狙う一連の攻撃について、本四半期でも観測数は少なかった。

相談・報告事例は、「Office 365 のアカウント情報を狙うフィッシングメールが大量に着信した」が1件、「組織内から外部の不審サイトに不正通信を行っていることを検知した」が1件となっている。

本四半期、複数のJ-CSIP参加組織から「Emotet」への感染を狙った攻撃メールを確認したという情報提供が4,730件あり、情報提供件数のおよそ95%を占めた。「Emotet」への感染を狙う攻撃は、特定の組織・企業を狙ったものではなく、公開情報でも多数観測され、被害事例も複数確認されている。J-CSIP参加組織でも、パスワード付きZIPファイルが検疫できずメール受信者まで配送されたケースや、受信者がWord文書ファイルを開いたという情報提供があり、攻撃者による手口の巧妙化が現実的な脅威となっている。「Emotet」攻撃メールの件名や添付ファイル名、メール本文の内容については様々な種類があり、一般的な用件(請求書等)を装うような件名や添付ファイル名の他に、トレンドマイクロ社を騙るものや、正規のメールへの返信(Re:)や転送(Fwd:)を装うものも確認されている。

引き続き本四半期も、J-CSIP参加組織に対しビジネスメール詐欺が試みられ、7件のビジネスメール詐欺について情報提供があり、いずれも経営者等へのなりすましであった。さらに、J-CSIP外の一般企業・組織からも11件のビジネスメール詐欺の情報提供があった。J-CSIP参加組織から情報提供のあった国内グループ会社の経営層を詐称したなりすましメールについて、メールの宛先は国内外の複数の企業(経営者、役員、職員等と思われるメールアドレス)、実在するCEOや弁護士等を詐称、攻撃者が使用したメールアドレスの命名に規則性があり、差出人(From)や返信先(Reply-To)に「secure」等という単語と、天体(惑星、衛星、星座等)に関する単語を組み合わせたメールアドレスが多く観測されている、一連の攻撃メールの件名や本文はほぼ英文である点などが共通しており、同一の攻撃者による攻撃が国内外の多数の組織へ行われたと推測される。

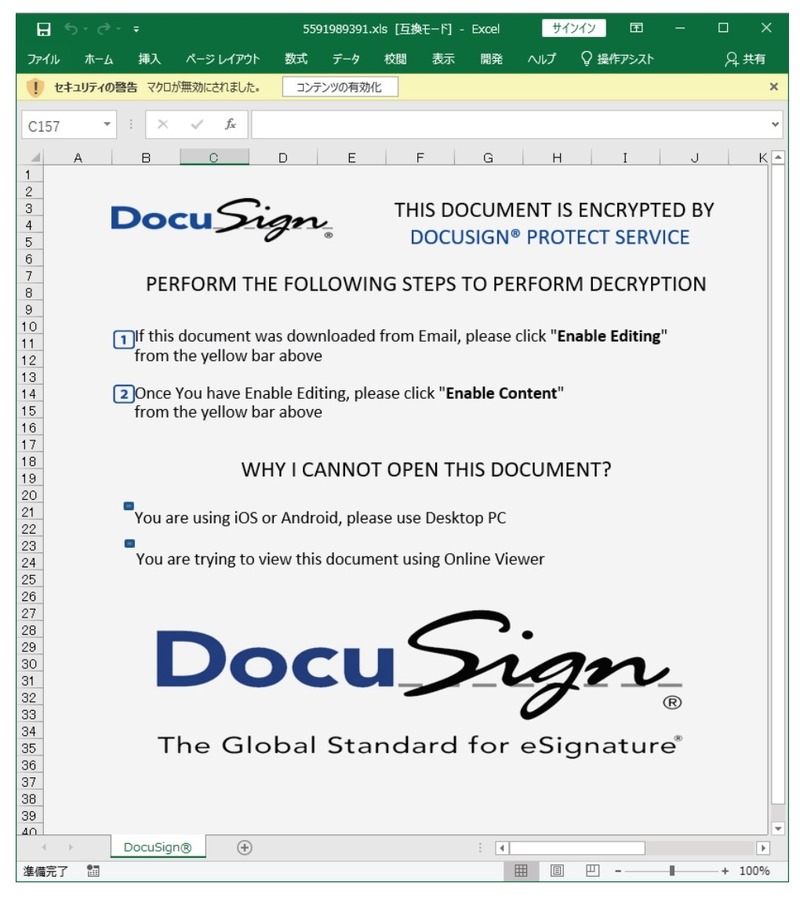

また本四半期は、Microsoft Excelのマクロ機能について、これまでと異なる手法で悪用が試みられた攻撃について情報提供があり、攻撃者によってセキュリティ製品でウイルス検知がしにくくなる手口が使用されていた。攻撃メールの添付ファイルとして送付されたExcelファイルを開くと、マクロ機能を有効にさせる操作を行わせるよう誘導する「DocuSign(実在する海外企業)のサービスにより暗号化されているファイルであるため操作が必要」のような指示があり、「編集を有効にする」「コンテンツの有効化」といったボタンをクリックすると、Excelファイル内に仕掛けられた悪意のあるコードの実行を許しウイルスに感染させられる。

《ScanNetSecurity》

関連記事

この記事の写真

/