年の瀬にこの記事を書いていますが、毎年「年末年始における情報セキュリティに関する注意喚起」というメッセージが IPA から出されます。2021 年の今年は特に、11 月の Emotet に関連したウイルス攻撃が再開し、改めてメールによるサイバー攻撃の恐ろしさを実感しています。さらに、フィッシング対策協議会の緊急情報にも「○○○をかたるフィッシング」という、いわゆる「なりすましメール」に関する見出しがずらりと並んでいます。

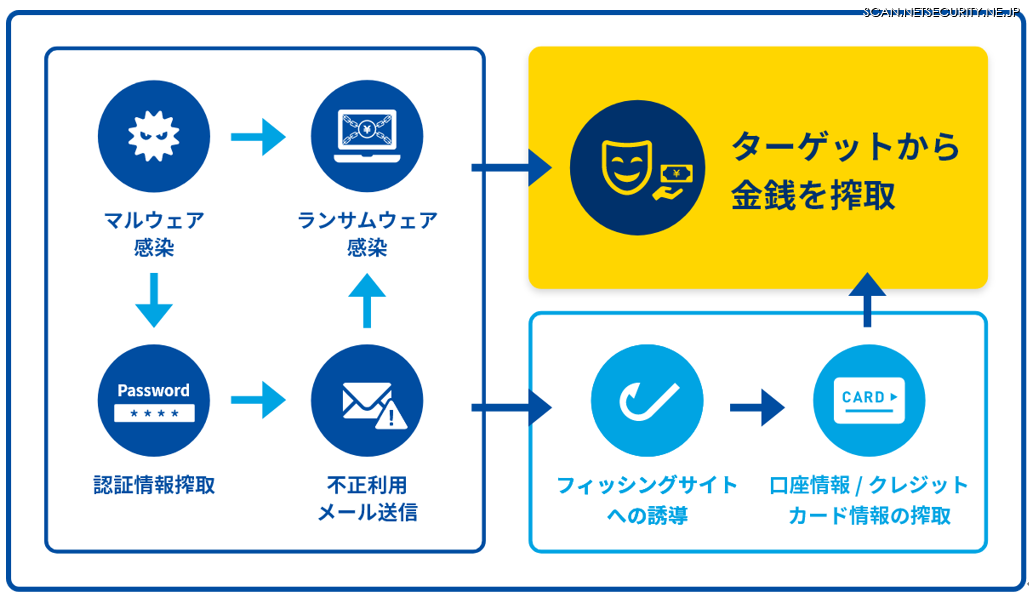

一言で「なりすましメール」といっても、攻撃者にとっては少しずつ目的や手口が異なっています。もちろん、多くの「なりすましメール」は最終目的が金銭目的ですが、直接的な金銭の詐取だけではありません。

・ランサムウェア感染と身代金要求

・フィッシングサイトへの誘導と銀行口座やクレジットカード情報の詐取

・マルウェア感染と認証情報の詐取

・詐取した認証情報の不正利用とラテラルムーブメント

現実社会よりもサイバー空間の方が、「他人になりすます」ことが容易な場合が多いのです。

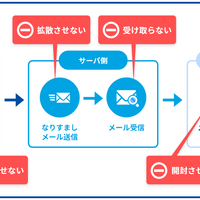

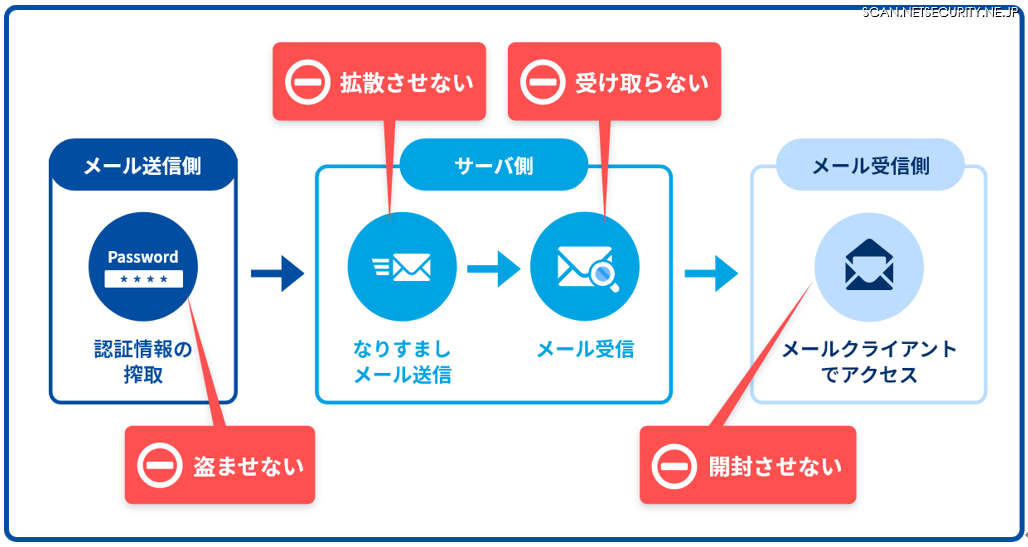

電子メールで言えば、SMTP というプロトコルが、これらの攻撃に対して堅牢ではないという点も理由に挙げられます。そこで我々は長年、SMTP の弱点を補って、なりすましメールに対抗するため、以下の 4 つのアクションポイントで対策を講じてきました。

・「開封させない」

利用者になりすましメールを開封させないように教育することです。また、メールクライアントで振り分けて騙されるメールを利用者の目に触れないようにすれば被害は発生しません。

・「受信させない」

利用者に開封させたくないメールをそもそも利用者に届けないような対策も効果的です。

・「拡散させない」

なりすましメールを送信できない(しづらい)状態を作ることで、攻撃者の手間やコストを増やすことです。

・「盗ませない」

攻撃者はあなたになりすますために、あなたのパスワードをどうにかして詐取しようと待ち構えています。不正利用させないことも忘れてはならない対策の一つです。

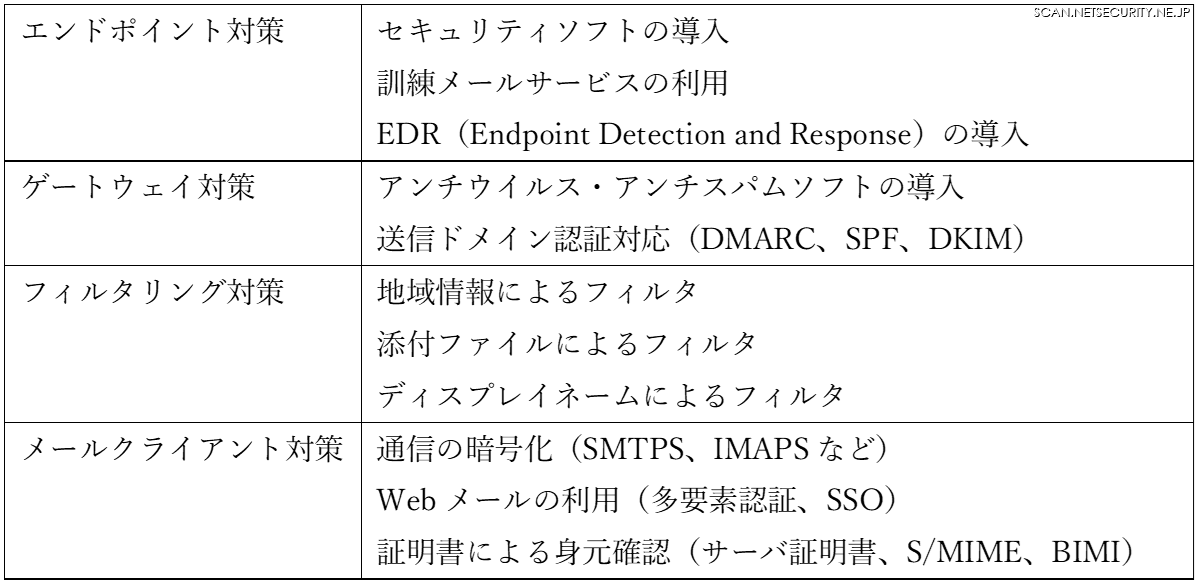

では、具体的にはどのような対策が存在しているのでしょうか。ここでは、4 つのアクションポイントに対応した対策グループを整理してみました。皆さんはこれらの対策のうち、どれを実施していて、どれが実施できていないでしょうか。

・エンドポイント対策

エンドポイントというと端末やデバイスでの対策だけと思われますが、利用者のリテラシー教育や、会社・組織という視点では対外的な注意喚起の方法も含まれてきます。そして、最近ではビジネスメール詐欺対策として、従業員への「訓練メールサービス」もよく知られています。訓練メールは、従業員がインシデント発生の際に適切な報告ができるかどうかも目的です。メール開封率だけに着目するのではなく、閲覧してしまった従業員からいかに素早く報告がされるかも効果測定のポイントです。

エンドポイント対策が不十分な場合、端末への感染から社内システムへの侵入といった重篤なインシデントに発展してしまいます。ただし、逆に言えばエンドポイント対策によって、インシデントの影響を極小化できる場合もあるのです。

・ゲートウェイ対策

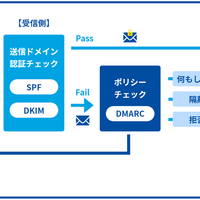

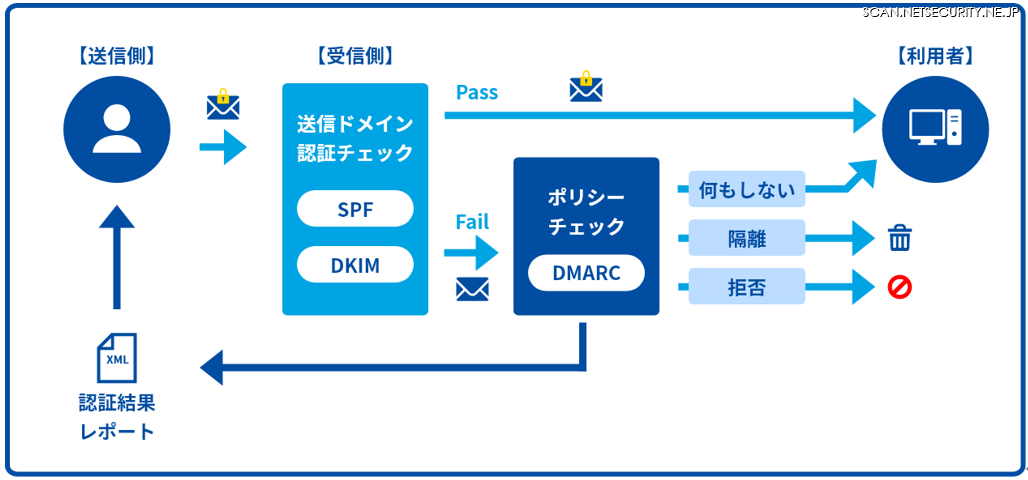

ゲートウェイとは、自組織のメールサーバを指しますので、ここではさまざまな対策が挙げられます。セキュリティベンダーが提供するアンチウイルス・アンチスパムエンジンを導入することは皆さんも実施しているかもしれません。ここでは、さらに「送信ドメイン認証」も基礎的な対策として導入してください。ここでは細かい技術には触れませんが、DMARC(Domain-based Message Authentication, Reporting and Conformance)、SPF(Sender Policy Framework)、そして DKIM(DomainKeys Identified Mail)という認証技術があります。いわゆるヘッダーFromドメインをなりすました場合に、これらの認証技術は効果を発揮します。利用者・従業員に届いてしまう脅威はできるだけ極小化する、これがゲートウェイでの鉄則です。また、前回の記事でもありましたが、このゲートウェイ対策もクラウドサービス化が進んでいます。機能を有効化するだけで利用可能な場合もありますので、一度確認してみてください。

・フィルタリング対策

フィルタリングは、一定の条件をもとにした隔離措置や SMTPプロトコル上での拒否も含みます。メールクライアントで利用者が設定するフィルタリング機能もありますが、ここではメールサーバが実施するフィルタリングを強く推奨したいと思います。例えば、国情報を活用したフィルタリングは、受信メールでも送信メールでも効果的です。また、昨今ではパスワード付きZIPファイルの添付が問題となり、国内の組織や企業でこれらを廃止するアナウンスが出始めています。こういった添付ファイルのフィルタリングはメールサーバでフィルタリングすることが最も効率的だと思います。一方で、オーバーフィルタリング(偽陽性)が発生するリスクは検討し、代替方法を用意しておきましょう。

・メールクライアント対策

10 年以上前は、メール送信が POP before SMTP や、認証なしでも可能でしたが、現在は SMTP認証が必須だと考えます。しかし、現在でもメールクライアントと送信メールサーバの間の通信が暗号化(TLS化)されていない場合もあります。STARTTLS が利用できる場合もありますが、ダウングレード攻撃のリスクを考えた場合は、メールクライアントとの通信は TLS必須(SMTP は 465 番ポート、IMAP4 は 993 番ポート)にしたほうがいいでしょう。テレワークや無線LAN を利用している場合には、通信経路での情報漏もリスクと言えるのです。

さらに、最近のメールサービスでは、XOATH を利用できる(利用しかできない)ものも登場しています。あるいは、メールクライアントではなく Webメールであれば、多要素認証が利用できる場合もあります。これらは、容易に攻撃者に「不正利用」されることを抑制する効果が期待できます。

「セキュリティ対策は多層防御である」とよく言われますが、なりすましメール対策も同じです。皆さんの企業は、この記事で紹介した複数のアクションポイントで、複数の対策を講じることができていますか。コモディティ化してきたと言われるメールセキュリティでも、最新の技術をしっかりと押さえて多層防御を怠らないことが最も重要なアプローチです。

著者プロフィール

株式会社TwoFive 加瀬正樹(かせまさき)

2000 年、国内大手インターネットサービスプロバイダーに入社。会員向け・法人向けメールサービス開発・運用に従事し、事業者の立場でメールセキュリティを推進。2017 年、株式会社TwoFive に入社。セキュリティベンダーに立場を変えて、事業者や企業に対してなりすましメール対策の啓発活動を実施、クラウドサービスを提供している。

国内大手 ISP / ASP、携帯事業者、数百万~数千万ユーザー規模の大手企業のメッセージングシステムの構築・サポートに長年携わってきた日本最高水準のメールのスペシャリスト集団。メールシステムの構築、メールセキュリティ、スレットインテリジェンスを事業の柱とし、メールシステムに関するどんな課題にもきめ細かに対応し必ず顧客が求める結果を出す。