2022 年 3 月 11 日金曜日の昼過ぎ、日本プルーフポイント株式会社の増田幸美(そうた ゆきみ)は、目前に迫った自身の講演の最終準備を行っていた。

3 月 9 日から 3 月 11 日まで開催された Security Days Spring 2022 の最終日、増田が登壇するセッションは 13 時 10 分から 40 分間の基調講演枠だった。

講演タイトルを表記した表紙をめくった最初の 1 枚目のスライドにいったい何を置くか。これに毎回増田は細心の注意を払ってきた。

講演スタート直後は、聞く側のエンジンもまだまだかかっていない。頭の切り替えもひとつ前の講演から済んでいないかもしれない。だから映画上映前の予告編よろしく、会社概要や講演者のバイオなどが記されることが多い 1 ページ目だが、増田には別の考えがあった。

そのセッションで伝えようとするメッセージを「体現」する何か。それを考えに考え、探しに探し回り毎回決定していた。最初の 1 枚目で受講者の目を奪い、一気に増田が凝視する世界と同じ緊張と辛苦に満ちた場所に引きずり込む。そんな力が 1 枚目のスライドには求められた。

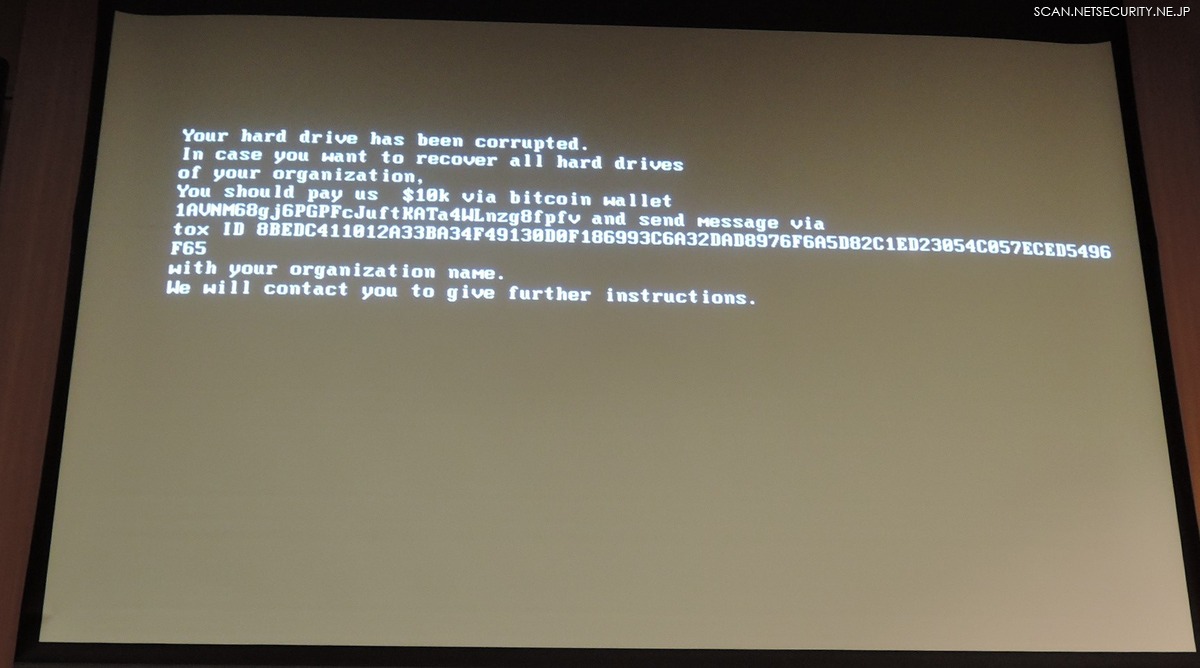

「これが今まさにウクライナの端末で起こっていることです」

という説明とともに、スクリーンに映し出されたのは、ロシアからウクライナへのサイバー攻撃によってマスターブートレコードを破壊され、起動不能に至らしめられた端末に表示される脅迫メッセージそのものだった。

Your hard drive has been corrupted.

In case you want to recover all hard drives of your organization,

You should pay us $10k via bitcoin wallet 10VHM68gj6PGPFcJuftWITa4ULnzgElfpfv and send message via tox ID 0BEDC41101203311034F49130DOF106993C6A32DAD0976F6R5D82C1E1123054CO57ECED549 F65

with your organization name.

We will contact you to give further instructions.

それは、脅迫メッセージのガチキャプチャ画像を凝縮させられることを通じて、会場の受講者の心が東京から 8,300 キロ離れたウクライナに移動した瞬間であったし、あるいはウクライナと東京がモニターを通じて繋がった刹那でもあった。ワイパーはドメインコントローラから配付されたものもあるという。性質(タチ)が悪いことおびただしい。そんな周到な攻撃準備、ウクライナだけで行われているとは正直考えにくい。

これはあまりハッキリ書いてはいけないことかもしれないが、そもそもユーザー企業のセキュリティ担当者は、セキュリティベンダの講演に過剰な期待など最初から寄せていない。

何らかの脅威事例が示される前半と、その脅威の低減やコントロールに効果があるとベンダが主張する製品やサービスの提案が行われる後半。セキュリティ企業の講演は悪い意味でも良い意味でもなく単にそのような構成の話を聞く時間と最初からたかをくくっている。それら聴講者の予想を常に斜め上に超えてくる(超えてきた)のが増田の講演である。

彼女の講演には、いつも目玉となるコンテンツが大きく分けて三つある。一番目が「ソウタ式サイバー年表」とでも呼ぶべき、一つのテーマを軸にして「外交」「政治」「経済」の様々な事象と、サイバー攻撃を時系列順に並べた年表である。

3 月 11 日の講演で公開されたソウタ式年表は、(1)ウクライナ侵攻と関連が推測されるサイバー攻撃を同一平面に並べた表と、(2)2021年の海外および日本国内で発生し公表されたランサムウェア攻撃。(3)Emotet攻撃メールの統計(これは(1)とオーバーラップされた)(4)北朝鮮のミサイル発射と北にアトリビュートされるサイバー攻撃を同一平面に並べたもの、この四つだった。

いずれもニュースメディアや海外の通信社などが過去報じた、オープンソースとなっている出来事ばかりだが、数十件に及ぶ個々の事象の点と点を繋ぐことで、おのずとそこからは文脈が浮かび上がる。増田の講演を聞いた後は、ニュースで見聞きするインシデントも、その背景にどんな文脈があるのか考えようとする想像力が生まれてくる。

目玉となるコンテンツの二つ目は、APT やサイバーエスピオナージなど、「地政学」「被害規模」「攻撃技術」「身代金や被害額」などに注目が集まりがちなサイバー攻撃の、その渦中にいる当事者(特に攻撃者側)の「人間的側面」に着眼点を置いた実態紹介を行う点だ。

今般ウクライナの攻撃に用いられた攻撃ツール「WhisperGate」は、かつてウクライナがロシアを攻撃する際に用いた攻撃ツール「WhiteBlackCrypt」とコードの 80 % が共通することに増田は着目、「俺様に刃向かおうなんて考えなくなるようにしてやる」そんな「意気をくじく」ことを目的にしているという推測を披露した。

本セッションのハイライトは、2021 年に最も身代金を稼いだ RaaS(ランサムウェア アズ ア サービス)プラットフォームを運営する「Conti」からリークされた情報を分析した結果として、Contiグループがセキュリティ対策のために、PC のセキュリティアップデートをいつも欠かさないことや、全てのネットワークにファイアウォールを設置していること、それだけではなく、すべての端末に EDR製品をインストールしようとしているという情報を解説したことだ。

また、Conti のとある幹部メンバーが、さらに上位のメンバーから監視ソフトを用いて見張られていることに対して感情的に不満を抱いている発言なども、赤裸々に臨場感を伴い会場に紹介された。

三番目の目玉となるコンテンツは、Proofpoint社が保有するインテリジェンスである。同社はスレットアクターの略である「TA」に数字を加えて APTグループのナンバリングによる分類と分析を行うクラスの企業であると同時に、Sendmail社を買収し、全世界の電子メール流量の実に 4 分の 1 を手中で管理し分析対象としている。先に挙げた図表(3)の「Emotet攻撃メール統計」は Proofpoint の独自情報である。

近年、電子メールは、サイバー攻撃対策の最後に取り残された暗黒大陸の一つとして、その重要度を増しており、今回の Emotet のアウトブレイクもそれを何度目かに再認識する機会となっている。

この状況に対応し、日本プルーフポイント株式会社は、6 月 10 日まで「無料Eメールセキュリティ簡易アセスメント」を提供しているという(従業員数 1,000 名以上の Microsoft 365 利用企業が対象)。簡易アセスメントにより、導入済メールセキュリティ対策をすり抜けた Emotet の発見や、乗っ取られたアカウントからフィッシングメールが送られている状況の可視化などが可能になる。

増田の講演は常に怒りが基調になっている。NISC を筆頭とする政府機関が(他の先進国では強制とされている)DMARC を導入していない事実の指摘の際には怒りと憤りがハッキリ語気にみなぎった。

詳しくはかつて取材した記事に書いたが、増田は学生時代、国際NGO に所属し、アジア地域での医療NGO活動(子供の口唇口蓋裂のボランティア手術)に同行し、撮影や取材を行い、支援(=ドネーション)の必要性を訴える活動を行った経歴を持つ。

看過できない凄惨な事態を報告し支援を訴えお金を集めるという点で、NGO の広報活動も、セキュリティ企業のエバンジェリストの活動も、どちらも増田にとって本質的に似た活動なのかもしれない。

NGO や国連ではなく、増田が企業に所属しているのは、単にグローバル大手のセキュリティ企業の方が惨状の実態について正確に情報を得ることができるからに過ぎないように思う。したがって、国家あるいは国際機関で Proofpoint 等の大手セキュリティ企業と同様の情報収集能力を持つ組織が存在したとしたら(世界のメール流量の 4 分の 1 を持つ組織など他にないだろうが)、そこに異動して同様の活動を続ける気がする。

いずれにせよこういう人物はあまりいない。今後の講演や情報発信にも要注目である。