たとえば NTTアドのような、日本のエスタブリッシュメント系企業のハウスエージェンシーの仕切りで取材を行うと、最初の打ち合わせに総勢 10 人とか 12 人とか、すごい人数の会議出席者がいて驚く(コロナ前の話)。

天下の日経BPやアイティメディアが相手とかならまだわかる。しかしこれはフルタイムの社員たった 1 名で運営されている弱小媒体ScanNetSecurity の取材の話だ。

たくさん人が参加することで 1 人当たりの責任が参加者の数だけ薄まる、あるいは人数をふやせばふやすほど各自が負うべき責任がゼロに近づく、という狙いではなく、要は集団合議制であろう。

ここで大事なのは、こういうビジネス慣習が良いかどうかなどではなく、現実に複数のメンバーによる合議制で現場が回っている以上、むしろユング心理学者の河合隼雄のように「中空構造日本(責任をとる中心が明確でない組織構造を持つ国といった意)」と名付け、所与の前提としてむしろ積極的に受け容れ、この責任分担的な運用に適応していく必要がある。セキュリティ製品ならなおさらだ。

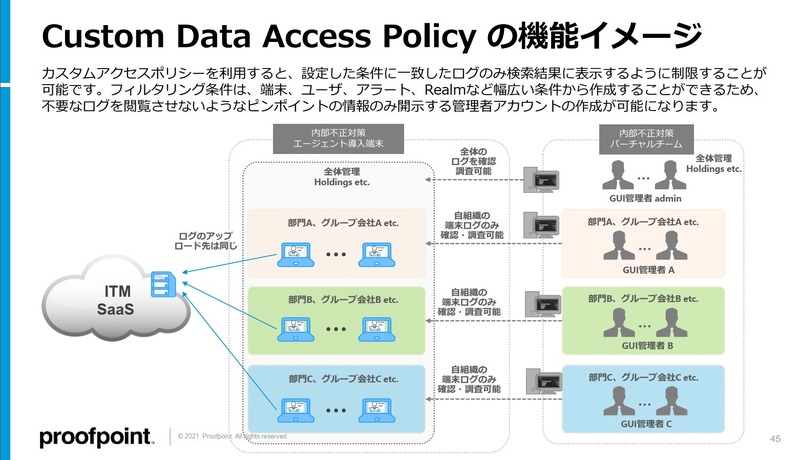

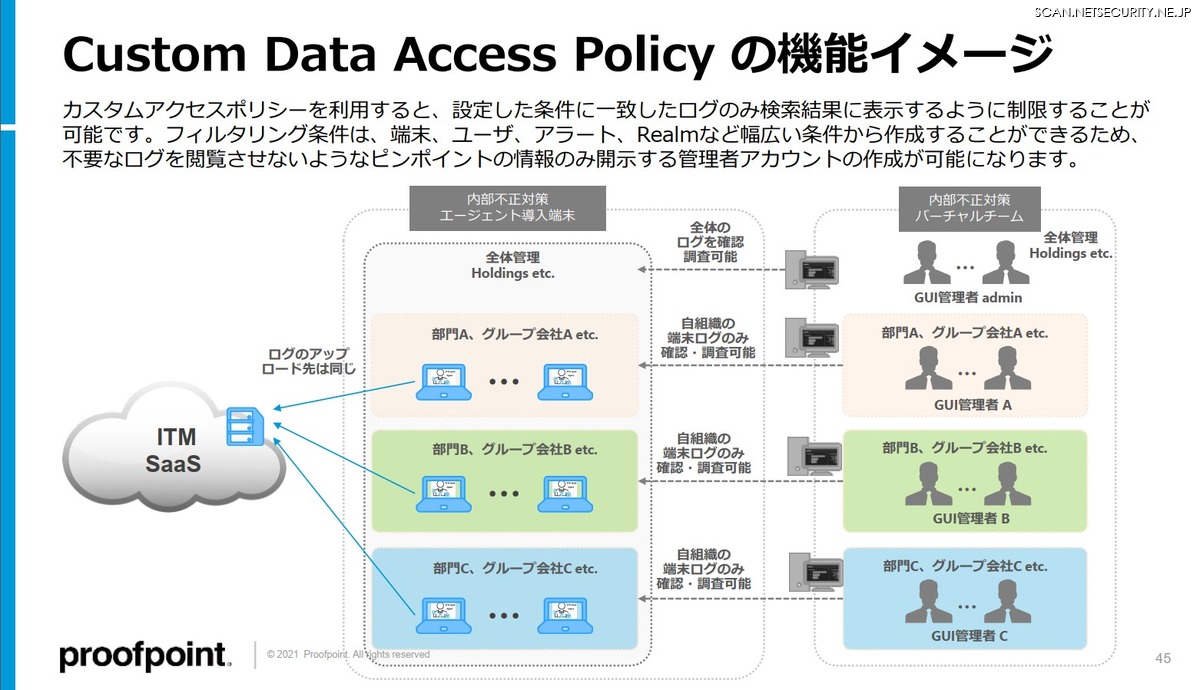

Proofpoint社の内部脅威対策製品Proofpoint ITM は今春、「Custom Data Access Policy」と社内で呼ぶ、マルチテナント機能を実装させた。

この機能追加のリクエストを出したのは他でもない、大口の新規契約実績を一種の「人質」として、US本社に正拳突きをくらわせ(比喩です)日本企業にどうしても必要な機能追加要求に力づくで応じさせる男が率いる日本プルーフポイント株式会社である。

内部脅威対策製品から得られるデータは、SOC で眺めるログ等とは根本的に異なり、プライバシーどころか人権問題に直結しかねないデリケートな情報ばかり。日本法人から出された今回の機能追加で、イスラエル生まれアメリカ育ちの内部脅威対策製品がいかに日本市場向けに洗練され、そして利用範囲と可能性が拡大するのか、取材した。

● ITM の 3 つの特長

Proofpoint ITM の機能は「可視性」「リアルタイムのアラート及び抑止」「ユーザーモード」の 3 点である。

ITM は、監査やコンプライアンス部門の担当者が運用することを想定しているため、非技術系の担当者が見ても理解できる管理画面を備え「高度な可視性」を実現している。また、内部不正の白黒を判断するための証跡を一目で見つけて取得できることも特徴だ。

ITM は、事後に犯罪者をあぶり出すのではなく、事前に疑わしい行動を検知して対処することで、社員を犯罪者にさせない、内部犯行対策系ソフトウェアとしては珍しい思想を持つツール。リアルタイムにアラートを上げて、警告や抑止のメッセージを出したり、あるいは本式にヤバい行動はとっととブロックするなどして内部不正を未然に防ぐ。

ITM はリアルタイムで端末にインストールしたエージェントからログを取得する。エージェントはユーザーモードで駆動するので、カーネルモードと比して既存の他のアプリや、OS への影響が少ない。Proofpoint は 2020 年から本格的に ITM をサービス展開し、さまざまな端末に製品を導入してきたが、これまで他アプリや OS に深刻な影響を与えた事例は発生していないという。

エージェント型のアーキテクチャを採用したことにより、ログの収集、ユーザー行動/リスクの可視化から最終的にはリスク行動に対するリアルタイムの牽制/抑止まで一気通貫に対応出来るのが ITM の強みになっている。

●危険を可視化する管理画面

管理者が ITM の管理画面にログインすると「危険なユーザー」「危険性がある新規ユーザー」の数が表示され、とりわけ要注意のユーザーがいた場合、自動的に管理者にアラートを発する。管理画面からは、当該ユーザーのリアルタイムの状況が確認でき、どの部署に所属する誰なのかといった、Active Directory と連動したプロフィールを参照することができる。

ユーザー情報には、一定期間の動作の中から抽出した「危険度スコア」が表示される。

管理画面のスコアから疑わしい人物を絞り込んで分析を行うこともできる。ユーザーが疑わしい動作をした際にはアラートがリアルタイムで出されるから、その場で調査することもできる。また、ひとつひとつは軽微な動作でも、点を繋げて線にしたときに疑わしい動作ではないかどうか、長期的観点で分析をすることも可能である。

●危険の白黒判定をどうするか?

ITM が危険なユーザーを検知した後、その社員の目的が白か黒かを判断しなくてはならないが、内部脅威で難しいのは、疑わしい動作と普段の業務が紙一重で判断が難しいところにある。たとえば、ある銀行に振込をしたとしても、送金ログだけを見ても、それが良いか悪いかの判断はできない。

そのため ITM は、ユーザーが何らかの操作をした際に、その場面のスクリーンショットを証跡として保存し、時系列上に並んだログと紐付ける。たとえば「貼り付け」とログにあった場合、その貼り付け対象が個人情報か否かを確かめたい時には、ログ情報と紐付けられた「再生ボタン」をクリックすれば、ユーザーがどういう画面を見ながら「貼り付け」操作を実行したのか、スクリーンショットを防犯カメラのように再見できる。

ビデオの再生バーの途中には、重要な操作の位置にベルマークが記載される。マーク付近を再生することで、その操作が何なのか、本当に疑わしいのかどうかを判断し、その上で調査を進めることができる。

資産管理ソフトも従業員のデスクトップのスクリーンショットを記録はするが、これは何か起こったときの「事後」のエビデンスという意味合いで取られているため、「このユーザーがこの操作をしたときのスクリーンショットはどれか」といった検索が容易できる設計はなされていないことが多い。

それまで資産管理ソフトを使っていたが、内部脅威対策として新たに ITM を導入したユーザー企業も少なくないという。そういった、これまで資産管理ソフトで同様の運用を行っていた企業に、ヒアリングを行った結果によれば、インシデント対応にかかった時間が、資産管理ソフトに集積した操作ログを分析して調査を行った場合は 17 時間、ITM を自社運用した場合 3 時間という回答が得られたという。個社毎に相当に条件は変わるだろうが、一人で半日仕事なのか、それとも 2 日かけても一人では終わらないのかは、少なくともヒアリングに協力した企業内では小さくない変化に違いない。

なお、ITM はスクリーンショットを撮る設定もカスタマイズできる。「アラートの対象となる行動が開始した瞬間から撮る」「特定のアプリケーションの操作は例外とする」といった運用ができる。また「部署単位」「ユーザー単位」でも設定でき、たとえば、個人情報を扱う部署では全ての活動においてスクリーンショットを撮るが、営業部署ではアラートが出た時のみ撮るなどの運用もできる。

保存したログは、オンプレミス環境では顧客がストレージを用意するが、2021 年からスタートした ITM の SaaS版ではストレージがインクルードされている。なお ITM はリアルタイムで検知し内部脅威を未然に防ぐため、ログを何年も保存しておくような運用は行わない場合も多い。数ヶ月あるいは半年さかのぼって見られるようにして、古くなったログはエクスポート機能で長期保管用ストレージに移動することもできる。

●管理者が疑わしい操作を行ったら?

こういう強力な機能を持つツールは「管理者をどう管理するか」という問題が出てくる。社員のあらゆる活動を見守る「神の視点」を手に入れた管理者の中には、ときに職務を超えた範囲で、同僚や上司のプライバシーを知ろうとするかもしれない。たとえ管理者用端末に管理者を監視するためのログ取得ツールを入れても、管理者がツールを無効に設定することもできてしまう。

Proofpoint の推奨は「通常業務のログ管理システム」と「運用担当者が不適切に ITM を利用しないかを管理するシステム」の二系統に分け、異なる系統同士が互いに見られない設定を行い、定期的に棚卸しを行う「Watch the Watcher」の仕組だという。

●プライバシー設定

ITM を全社展開した場合、デリケートな情報を含むログの閲覧を、誰にどのように振り分けるのかという問題が出てくるが、プライバシー設定を行い、たとえば「氏名」「部署名」「役職」「顔写真」「端末名」などの個人を特定する情報を匿名化できる。

プライバシー設定を有効にした場合、匿名化した状態で振る舞いが表示されるので、管理者が職務を超える範囲で、興味や好奇心で特定ユーザーの情報を確認することができなくなる。個人を特定できなければ、職権を超える興味と好奇心が育つ余地は小さくなる。

疑わしい行動をユーザーが取った場合にはじめて、あらかじめ決めておいた承認フローを経た上で、ユーザーの詳細を確認する。このように、社員のプライバシーを守った状態で内部脅威対策の運用ができる。

これまで Proofpoint は、グローバル展開の過程で、GDPR(一般データ保護規則)圏の EU や、各国の法規制に対応する機能を強化してきた。ITM は、EU圏のなかでもとりわけプライバシー保護に熱心なドイツ連邦データ保護法(BDSG)にも準拠している製品である。

●日本からの強い要望で実現

冒頭にも挙げたとおり、日本とグローバルの運用の大きな違いのひとつが、海外では「チーフ データ オフィサー」等の、データ取り扱いの全権を持つ役職者や部署が存在する一方で、日本ではそれが人事、監査、IT部門と広範囲に分散し、最終権限者が明確でないことだ。

そのため日本では、ITM運用時に多くの部署でログを閲覧する必要があり、多数の管理者を設定するため、多数の管理者が機微なデータを閲覧できてしまうというリスクがある。

これを解決するために、日本法人が米Proofpoint社に要望し追加されたのが、「Custom Data Access Policy」と呼ばれる機能だ。管理者の権限を詳細に設定することで、あたかもマルチテナント的な使用が可能になる。

具体的には、グループ企業などでログデータを一箇所に集約はするが、各企業の管理者が見られるログの範囲や項目を柔軟にカスタマイズできる。たとえば、グループ会社A ではグループ会社A部分のログしか見られない(他グループ企業のログは見られない)といった運用が可能となる。

権限を分類する設定値は、部署や企業以外にも「User Name」「Hostname」「Alert Name」「特定のサイトを閲覧した人だけ」「特定のアプリを使用した人だけ」「この時間にアクセスした人だけ等々」柔軟に設定でき、これらを組み合わせ管理者に閲覧権限を付与できる。

たとえば、n月n日に疑わしい操作があった調査を行う場合、「n月n日に該当URL にアクセスしたユーザーのログだけ」を見ることができる権限を管理者に設定する、といった権限つくりこみが可能で、日本の組織にマッチした機能といえる。よくこういう機能の追加をアングロサクソン的文化の本社に納得させたものである。「なんでこんなことが必要なの?」と思っただろうし、説明されても容易には腑に落ちないに違いない。

●ITMの導入実績

ITM は展開してまだ年数が浅い製品だが、すでに日本国内でも導入実績がある。2020 年度は、電気通信やテクノロジー企業への導入が多かったという。詳細は省くが電気通信会社で内部不正のインシデントがあったことが影響した可能性があるだろう。また、テレワークの普及とも関連しているという。

●今後の展開

次の ITM の課題のひとつが、計測された内部脅威のスコアを他の領域の対策と連携させることだという。

たとえば、ごくごく初歩的な内容のアウェアネストレーニングを全社員に受けさせるのは非効率であるし、高リテラシーユーザーに強制的にそういうことをすると IT部門や会社をバカにするようになる。

しかし、疑わしい行動をするユーザーはそもそもセキュリティ意識が低い場合が多いから、低スコアユーザーに向けてアウェアネストレーニング等の教育を重点的に実施するのは合理性が高い。

トレーニング実施前と後のスコアを一定期間比較すれば、トレーニングの効果を実証することもできる。よくある、事故発生時の言い逃れ材料としての「アリバイ研修」ではなく、人を育て組織の練度を高める、科学的実証性のあるセキュリティ教育に一歩近づく。人間を軸に、組織のセキュリティ対策の成熟度を高めていくサイクルを作るこの機能は現在準備中だという。

●内部脅威対策の運用アウトソース実例

日本では特に大手企業において、セキュリティの運用管理業務をアウトソースする文化があるが、内部脅威対策製品が収集する情報は SOC のログなどと根本的に異なるため、ITM の標準化された MSS が存在しえないことは、普及の妨げのひとつとなっていた。

Proofpoint ITM のプライバシー保護機能を使った MSSサービスは、パブリックアナウンスはまだではあるものの、すでに個別事例ベースで稼働を開始している。今回の「Custom Data Access Policy」によって、マネージドサービスの可能性はさらに広がるだろう。

事実「資産管理ソフトのログ分析で 17 時間、ITM自社運用で 3 時間」と回答した企業はすでにマネージドサービスによる ITM運用を開始しており、疑わしいユーザーのアラートがゼロのときは MSS企業にプライバシー情報をマスクした状態で運用を委託し、疑わしいユーザーが出た以降は自社で解析を引き継ぐ運用を行っている。

セキュリティ製品やサービスは通常の IT投資と異なり、導入して使用方法を訓練すれば終わりではなく、むしろそこがはじまりである。

ただでさえ楽ではないセキュリティ製品の運用だが、内部脅威対策製品はときに管理者の心を蝕みかねない点でさらに難しい。プライバシー保護や管理者の管理者を設ける機能、さらに安全な MSS への展開可能性など、これほど人間を中心に設計された内部脅威対策製品は、誇張で無くいまのところ世界にこれ以外存在しないだろう。