総務省は10月31日、「クラウドサービス利用・提供における適切な設定のためのガイドライン」および「ASP・SaaSの安全・信頼性に係る情報開示指針(ASP・SaaS編)第3版」を公表した。「クラウドサービス利用・提供における適切な設定のためのガイドライン」(案)に対する意見募集の結果も合わせて公表している。

ここ数年、クラウドサービスを利用する事業者において、設定不備によるインシデントが増加している。外部に公開すべきでないサーバを設定不備で公開してしまい情報漏えいにつながるケースや、不正アクセスの原因となるケースが多く、社会的影響を引き起こす原因として無視できなくなっている。

設定不備の直接的な原因は利用者の単純なミスであるが、その真の原因は、利用側のクラウドサービス利用に関する理解不足や不十分な管理・作業体制、提供側の利用側において設定不備を起こさせないための情報・ツール提供不足やミスを起こさせにくい設計への配慮不足など、さまざまな要因が複雑に絡み合いながら積み重なることによって、設定不備事案の発生に至っていることが想定される。

同ガイドラインは、これらの設定不備が発生しないよう、安全安心なクラウドサービスの利用・提供に資することを目的として、利用者・事業者双方において共通的に認識しておくべき事項および具体的な対策について整理し、取りまとめたもの。「序編」「前提および概要」「クラウドサービス利用側に求められる対策」「クラウドサービス提供側に求められる対策」の1章構成となっており、全76ページのPDFファイルにまとめられている。

特に、「II.1.1 クラウドサービスにおける典型的なセキュリティ設定項目と設定不備があった場合のリスク」には目を通しておきたい。クラウドサービスには、さまざまなセキュリティに関する設定項目がある一方で、全製品のセキュリティ設定を把握することは難しい。ガイドラインでは、米国CIS(Center for Internet Security)が発行する「CIS Benchmarks」で示されている主要なクラウド基盤の各プロダクトにおけるクラウドセキュリティ設定項目を比較し、分類している。

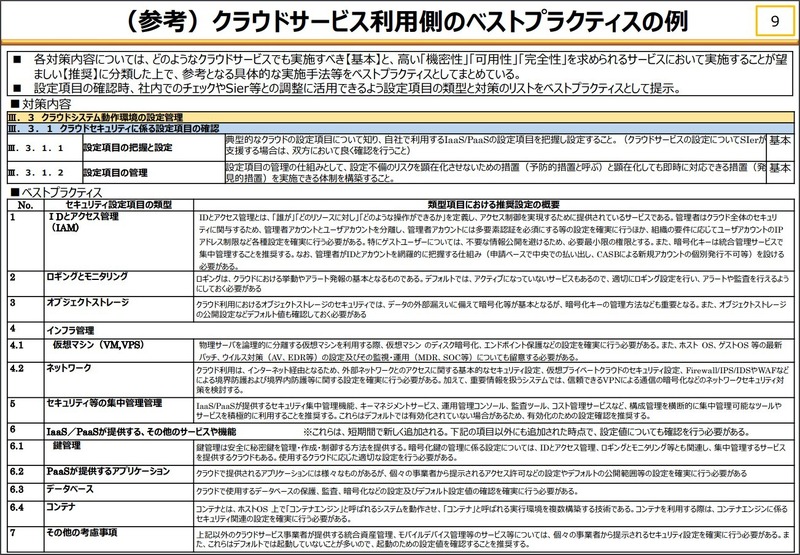

項目は、「1:IDとアクセス管理(IAM)」「2:ロギングとモニタリング」「3:オブジェクトストレージ」「4:インフラ管理」「5:セキュリティ等の集中管理」「6:IaaS/PaaSが提供する、その他のサービスや機能」「7:その他の設定項目」の7つ。それぞれについて、設定不備のリスクを明記している。

例えば、IDとアクセス管理では、クラウドサービスの一般利用者と管理者等のユーザIDやパスワードを設定する際に、認証の設定・管理を明確に分離して行わないと、管理者権限の設定が甘いものとなり、外部からのハッキングにより簡単に情報漏えいしてしまうリスクがある。

また、アクセス管理の設定の際に、厳密に設定・管理を行わないと、アクセス管理に不慣れな一般利用者が不注意で個人情報をインターネットに全面公開してしまい、個人情報の漏えいにつながる。さらに、退職者のユーザIDやパスワードの失効管理を実施せずに放置したり、ゲストユーザーに対する設定が甘かったりすると、不正に利用されることにより情報漏えい等が発生するリスクがある。

また、サービスアカウントに対しては、プログラム等が使用するAPIのアクセスキー及びシークレットキー(クレデンシャル情報)の設定管理についても不十分であると、システム全体の乗っ取りなどのリスクがあることを挙げている。

オブジェクトストレージでは、クラウドサービスで提供されるファイルの保存などに使用されるオブジェクトストレージのアクセス権設定を厳密に行わなかったことで、情報漏えいを引き起こした事例がある。また、ログ情報などが改ざんされたり、ライフサイクル設定を適切に行わなかったためにデータ喪失を引き起こすリスクなどが考えられるとしている。

インフラ管理については、「4.1:仮想マシン(VM、VPS)」「4.2:ネットワーク」の2つの項目に分けている。仮想マシンでは、脆弱性を解消するためのセキュリティパッチを怠り、そのままの状態で使用を続けると、仮想マシンが不正アクセスを受けたり、マルウェアに感染するリスクがある。

ネットワークでは、クラウド利用はインターネット経由での利用となるため、基本的なネットワークセキュリティの設定を確実に行わずに利用することで、不正アクセスやマルウェア感染のリスクが高まることを挙げている。

セキュリティ等の集中管理では、IaaS/PaaSが提供する各種の集中管理機能は、デフォルトで起動していないことが多いと指摘。また、GUI(Graphical User Interface)等で使いやすくなっている反面、慎重に設定しないと広範囲に及ぶインシデント等が発生するリスクがあるとしている。

IaaS/PaaSが提供する、その他のサービスや機能については、「6.1:鍵管理」「6.2:PaaSが提供するアプリケーション」「6.3:データベース」「6.4:コンテナ」の4つの項目に分けている。例えばデータベースでは、クラウドで使用するデータベースの保護、監査、暗号化などの設定およびデフォルト設定値の確認を確実に行わないと、不正アクセスを受け、情報漏えい等を引き起こすリスクがある。

コンテナについては、クラウドサービスのアプリケーション構築で広く利用されているコンテナそのものと、コンテナ管理システムに対するセキュリティ設定を確実に行わないと、不正アクセスやコンテナを標的にしたマルウェアの感染リスクがあるとしている。

同ガイドラインは、現在公開されている複数のガイドライン等をベースにしつつ、昨今のインシデントの発生を踏まえて、クラウドの利用場面、提供場面における適切な設定を促進するための対策に焦点を絞ったガイドラインとしている。クラウドサービスの利用側、提供側ともに参考にできるガイドラインといえそうだ。