株式会社LogStareは2月22日、AWS Network Firewallに特化したログ分析テンプレートをマネージド・セキュリティ・プラットフォーム「LogStare」に搭載したと発表した。

「LogStare」は、2001年の創業時からSOCサービスを提供し続けるLogStareの親会社である株式会社セキュアヴェイルの監修のもとLogStareが独自開発する純国産のSaaS型ログ分析・セキュリティ運用プラットフォーム。常時1.1万台のセキュリティデバイスを監視し、1日25億件のログを収集・分析するセキュアヴェイルのSOCノウハウを設計に反映し、日々のネットワーク監視業務からインシデント発生時の原因分析、AIによる障害予測まで一気通貫で実現し、セキュリティ運用に係る時間やコスト、人的負荷を総合的に低減する。

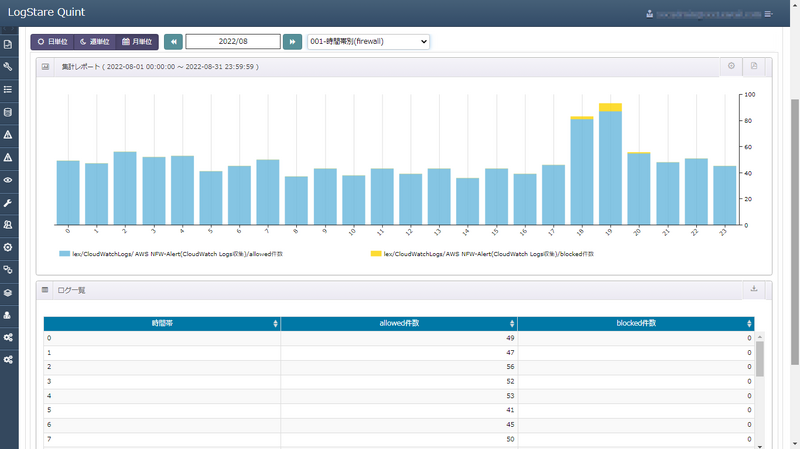

LogStareは2022年8月に、Amazon CloudWatch Logsの収集に対応しており、収集したログからAWS Network Firewallに関連するログを抽出し、セキュリティ運用の様々な観点に基づくログレポートとアラートを実現するテンプレート群を提供する。

AWS Network Firewall のログをLogStareで収集、分析することで、仮想プライベートクラウド(VPC)を出入りする通信を可視化し、どの国からどのような攻撃を受けているか、一日当たりの攻撃件数はどのくらいか等のサイバー攻撃の傾向の把握や、社外に大量のファイルを送信しているなどの情報漏えいにつながる可能性のある不正な通信の発見が可能となり、セキュリティインシデントの予防や早期対策に活用できる。

AWS Network Firewallのログ分析テンプレートは月額5万円から利用可能で、AWSのログ分析テンプレートを活用するための Amazon CloudWatch Logsを通じたログの取得方法は、LogStareが運営する技術者ブログ「KnowledgeStare」で公開している。なお3月には、ユーザー事例や実際のレポート画面をデモで紹介するセミナーの開催を予定している。