米国Illumioは1月29日、「The Global Cost of Ransomware Study(ランサムウェアのコストに関するグローバル調査レポート)」を発表した。

同調査は、Illumioの委託を受けた Ponemon Institute が、米国、英国、ドイツ、フランス、オーストラリア、日本の企業のITやサイバーセキュリティの意思決定者2,547人を対象に実施した調査結果をまとめたもの。

同レポートによると、日本企業ではランサムウェア攻撃のあった企業の51%が業務停止に追い込まれ、48%が顧客を失い、45%が雇用削減を余儀なくされ、35%が大幅な減収となったことが判明している。

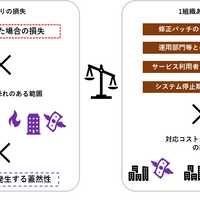

日本企業を対象にした調査結果によると、ランサムウェア攻撃で重要システムのうち24%が影響を受け、平均で12時間システムがダウンしていることが判明した。最大規模のランサムウェア攻撃を封じ込めて修復を行うためには、平均16.4名の人員が割り当てられ、1人当たり138時間を費やし、また日本企業の32%が、攻撃によって深刻なブランドダメージを経験している。日本企業の37%が、迅速に攻撃を特定して封じ込める対応力が欠如しており、侵害の拡大を阻止するのに重要な制御につながるマイクロセグメンテーションを実装している日本企業は14%にとどまっていた。

最も脆弱性が高いのが運用技術の45%で、データセンターが38%、エンドポイントデバイスが36%で続いている。日本企業の40%がハイブリッド環境を全体で可視化できていないため、ランサムウェア攻撃への対応が難しいと回答している。

日本で最も侵害を受けやすいデバイスはデスクトップ・ラップトップの50%で、フィッシングやリモート・デスクトップ・プロトコル(RDP)がランサムウェアの主な侵入経路として挙げられている。攻撃の多くはネットワークを介して他のデバイスを感染させ、こうしたケースの52%でパッチ未適用のシステムを悪用したラテラルムーブメントによって攻撃者がシステム権限をエスカレートさせていた。

日本企業の53%が、完全で正確なバックアップをとることがランサムウェアへの十分な防御策になると考えているが、ランサムウェア攻撃にあった後に影響を受けたデータをすべて復旧できた企業は13%にとどまった。

Illumioのクリティカル・インフラストラクチャー担当ディレクターのTrevor Dearing氏は「攻撃を侵入口で封じ込めることで、企業は重要なシステムやデータを保護し、ダウンタイム、ビジネス機会の喪失、信用リスクなどによる数百万ドルの損失を防ぐことができます。」とコメントしている。

![[Internet Week 2016] 厳選セキュリティセッション 第3回 「実践インシデント対応 ~事故から学ぶ~ 」 日本シーサート協議会 庄司 朋隆 氏](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/21309.jpg)