◆概要

2025 年 7 月に、Linux OS に標準実装されているコマンドである sudo に存在する root 権限の奪取が可能となる脆弱性に対するエクスプロイトコードが公開されています。脆弱性の悪用により、root 権限での任意のコード実行が可能となります。セキュリティパッチの適用により対策してください。

◆分析者コメント

脆弱性の影響を受けるバージョンの範囲はあまり広くありませんが、脆弱性の悪用が極めて容易な脆弱性であるため、Linux OS への侵入に成功した攻撃者が積極的に悪用を試みる脆弱性であると考えられます。Linux OS の利用者は脆弱性情報を確認し、早急に対策してください。

◆深刻度(CVSS)

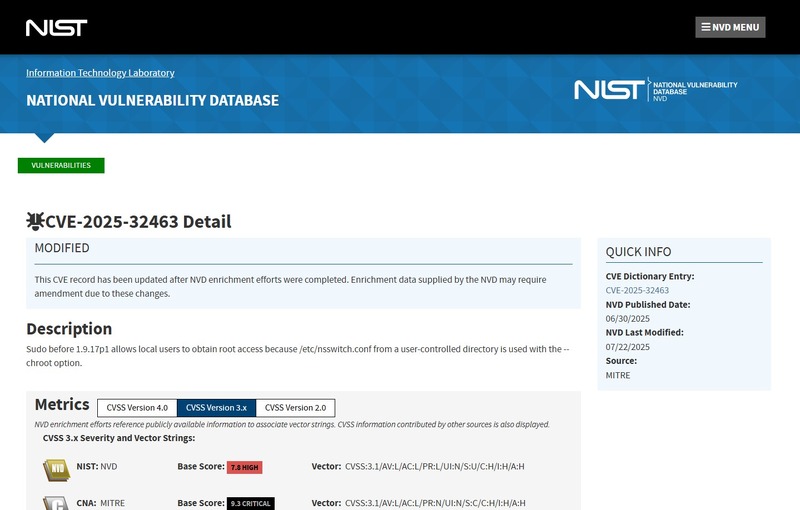

[CVSS v3.1]

7.8

https://nvd.nist.gov/vuln-metrics/cvss/v3-calculator?name=CVE-2025-32463&vector=AV:L/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H&version=3.1&source=NIST

◆影響を受けるソフトウェア

sudo のうち、バージョン 1.9.14 から 1.9.17 までが影響を受けると報告されています。ただし、Linux のディストリビューションによりバージョン番号の振り方が異なるため、使用している Linux ディストリビューションの公式サイトを確認してください。

◆解説

Linux OS にて、管理者権限でのコマンド実行に用いられる標準的なコマンドである sudo に、root 権限の奪取が可能となる脆弱性が報告されています。

脆弱性は、sudo コマンド実行時のルートディレクトリを変更するオプションである -R オプションに存在します。sudo ではユーザ情報、グループ情報、ホスト名などの情報の取得元を変更するために、/etc/nsswitch.conf に設定ファイルを作成して利用できます。脆弱性が存在する sudo コマンドでは -R オプションによるルートディレクトリ変更時の検証に不備が存在するため、指定されたルートディレクトリを基準として /etc/nsswitch.conf を読み込んでしまいます。よって攻撃者は、悪意のある nsswitch.conf の読み込みを sudo コマンドに強制して、悪意のあるプログラムの実行が可能となります。

◆対策

sudo のバージョンを 1.9.17p1 またはそれよりも新しいバージョンに更新してください。ただし、Linux OS のディストリビューションによりバージョン番号の管理方法が異なるため、使用しているディストリビューションの公式サイトを確認し、脆弱性が修正された sudo コマンドのバージョンを確認して更新してください。

◆関連情報

[1] Openwall

https://www.openwall.com/lists/oss-security/2025/06/30/3

[2] Red Hat 公式

https://access.redhat.com/security/cve/cve-2025-32463

[3] Ubuntu 公式

https://ubuntu.com/security/CVE-2025-32463

[4] National Vulnerability Database (NVD)

https://nvd.nist.gov/vuln/detail/CVE-2025-32463

[5] CVE Mitre

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2025-32463

----------------------------------------------------------------------

◆エクスプロイト

以下の Web サイトにて、当該脆弱性を悪用して対象ホストにて管理者権限でのコード実行を試行するスクリプトが公開されています。

GitHub - pr0v3rbs/CVE-2025-32463_chwoot

https://github.com/pr0v3rbs/CVE-2025-32463_chwoot/blob/main/sudo-chwoot.sh

#--- で始まる行は執筆者によるコメントです。

2025 年 7 月に、Linux OS に標準実装されているコマンドである sudo に存在する root 権限の奪取が可能となる脆弱性に対するエクスプロイトコードが公開されています。脆弱性の悪用により、root 権限での任意のコード実行が可能となります。セキュリティパッチの適用により対策してください。

◆分析者コメント

脆弱性の影響を受けるバージョンの範囲はあまり広くありませんが、脆弱性の悪用が極めて容易な脆弱性であるため、Linux OS への侵入に成功した攻撃者が積極的に悪用を試みる脆弱性であると考えられます。Linux OS の利用者は脆弱性情報を確認し、早急に対策してください。

◆深刻度(CVSS)

[CVSS v3.1]

7.8

https://nvd.nist.gov/vuln-metrics/cvss/v3-calculator?name=CVE-2025-32463&vector=AV:L/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H&version=3.1&source=NIST

◆影響を受けるソフトウェア

sudo のうち、バージョン 1.9.14 から 1.9.17 までが影響を受けると報告されています。ただし、Linux のディストリビューションによりバージョン番号の振り方が異なるため、使用している Linux ディストリビューションの公式サイトを確認してください。

◆解説

Linux OS にて、管理者権限でのコマンド実行に用いられる標準的なコマンドである sudo に、root 権限の奪取が可能となる脆弱性が報告されています。

脆弱性は、sudo コマンド実行時のルートディレクトリを変更するオプションである -R オプションに存在します。sudo ではユーザ情報、グループ情報、ホスト名などの情報の取得元を変更するために、/etc/nsswitch.conf に設定ファイルを作成して利用できます。脆弱性が存在する sudo コマンドでは -R オプションによるルートディレクトリ変更時の検証に不備が存在するため、指定されたルートディレクトリを基準として /etc/nsswitch.conf を読み込んでしまいます。よって攻撃者は、悪意のある nsswitch.conf の読み込みを sudo コマンドに強制して、悪意のあるプログラムの実行が可能となります。

◆対策

sudo のバージョンを 1.9.17p1 またはそれよりも新しいバージョンに更新してください。ただし、Linux OS のディストリビューションによりバージョン番号の管理方法が異なるため、使用しているディストリビューションの公式サイトを確認し、脆弱性が修正された sudo コマンドのバージョンを確認して更新してください。

◆関連情報

[1] Openwall

https://www.openwall.com/lists/oss-security/2025/06/30/3

[2] Red Hat 公式

https://access.redhat.com/security/cve/cve-2025-32463

[3] Ubuntu 公式

https://ubuntu.com/security/CVE-2025-32463

[4] National Vulnerability Database (NVD)

https://nvd.nist.gov/vuln/detail/CVE-2025-32463

[5] CVE Mitre

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2025-32463

----------------------------------------------------------------------

◆エクスプロイト

以下の Web サイトにて、当該脆弱性を悪用して対象ホストにて管理者権限でのコード実行を試行するスクリプトが公開されています。

GitHub - pr0v3rbs/CVE-2025-32463_chwoot

https://github.com/pr0v3rbs/CVE-2025-32463_chwoot/blob/main/sudo-chwoot.sh

#--- で始まる行は執筆者によるコメントです。