クラウドやBYOD環境に求められる認証の条件、SCSKの開発事例

SCSKは、企業システムのクラウド化やBYOD導入の進展を見越した認証開発をスクラッチで開始した。

研修・セミナー・カンファレンス

セミナー・イベント

SCSK株式会社 理事、ITエンジニアリング事業本部事業本部長補佐の藤森覚氏ならびにシニアエンジニアの神園武宏氏の「SaaS型認証基盤の選択とサービス展開」と題する講演が行われた。

SCSKは2011年10月に住商情報システム株式会社と株式会社CSKが合併した。その戦略は、クラウドビジネス、グローバルビジネスの展開、そして両社のクライアントへのクロスセルの3つが柱となっている。

藤森氏は、2009年よりMobileを活用したワークスタイルにふさわしい新たなICT環境を模索していたことを報告。その結果として、現在SCSKではAnytime、Anywhere、Any deviceを基本とするSaaSベースのクラウドサービスを活用した情報共有環境の構築を推進している。どこからでもアクセスできる情報環境には不正アクセスへの備えが前提条件だ。

「クラウドの導入を検討するクライアント様の多くはID、パスワードのみのアクセスで本当に安全性を確保できるのか」という疑問をもっていたと藤森氏は語る。

そのような懸念を払拭するために注目を集めたのが「多要素認証」や「暗号鍵またはワンタイム パスワードを使った認証」だ。しかし、その導入には多大なコストがかかる。OTPのためのハードウェア トークン導入には一個当たり数千円のコスト負担が発生するし、暗号やパスワードを紛失した場合、再発行までのタイムロスと追加費用がバカにならない。

そこでSCSKではこのような課題に応えるため、スクラッチでのセキュリティ技術開発を推進し、実装のため条件として以下の3つを定めたという。

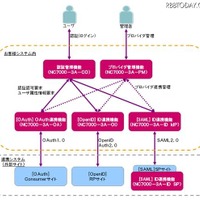

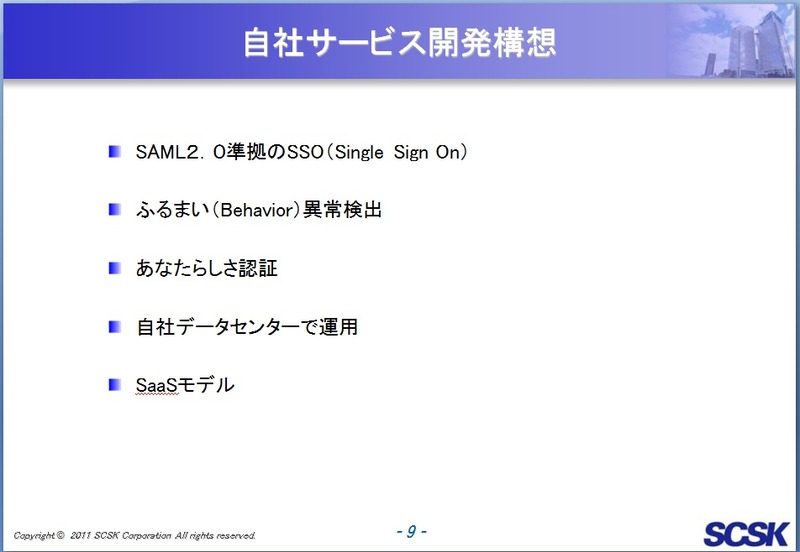

1.クラウド認証登録のデファクトスタンダードであるSAML2.0に準拠したSingle Sign Onで利用できること

2.ユーザの疑わしいふるまいを検知してアラートを上げる、或いは遮断する「ふるまい異常検出」

3.例えばe-ラーニングのセッション中などに、受講者が本人であるかを検証する「あなたらしさ認証」

さらにこのセキュリティ技術を備えたサービスを、何百万ものユーザにSAASベースで提供するために、Scalabilityを確保する必要があったと藤森氏は語る。

2009年、SCSKはスクラッチからの自社開発ではなく、クラウドの先進国である米国でパートナーを探し、ARCOT Systems Inc.と業務提携した。ArcotのソフトウェアはSCSKが望むほとんどの機能を実装していたからだ。Arcotはクレジット会社をはじめ金融関連分野での豊富な実績を有している。このArcot Systems Inc.の認証強化サービスを利用し、SCSKはクラウド認証サービス「CLIP IAS」のサービスを開始する。

神園氏は「CLIP IAS」の概要を述べた。これは導入が容易で操作も手軽、かつ低コストで実現できる高強度な本人認証クラウドソリューションサービスである。

氏は「CLIP IAS」は単なる多要素認証ではなく、特長はリスクベース認証にあるという。これは、本人であるかどうか、不正アクセスかどうかのリスクをスコアリングし、動的に認証強度を変更できる機能である。

もちろん、昨今ニーズが高まっているスマートデバイスなどのモバイル端末からも認証は可能だという。

更なる特長として、従来のパスワード認証と比べても管理者の作業負担が軽減している点、デバイス数の課金体系ではなくユーザ数ベースでの課金体系という点を挙げた。つまり1ユーザが複数の端末やデバイスを利用していたとしても課金は1ユーザで済むという課金体系だ。

SCSKは、このサービスの提供を2010年6月から開始している。この後にARCOT Systems Inc.はCA Technologiesの傘下に入ったものの、SCSKはCA Technologiesを信頼できるパートナーとして今後も一層の連携強化を図っていく予定だという。

《ScanNetSecurity》

関連記事

この記事の写真

/