進化する古典的手法 標的型メール攻撃、多段的分析でブロックするトレンドマイクロの「DDEI」

最新の標的型メールは、メール攻撃に特徴的な「添付ファイルを用いる」「URLリンクを貼ると」いった手法そのものは変わらないのですが、“中身”が大きく変わってきています。

特集

特集

――最新の標的型メール手法について教えてください

メール攻撃に特徴的な「添付ファイルを用いる」「URLリンクを貼ると」いった手法そのものは変わらないのですが、“中身”が大きく変わってきています。たとえば、標的型攻撃ではメールの送信相手についてソーシャルエンジニアリングの手法によって詳しく調べますが、その相手と数回のメールのやり取りを行う「やり取り型」が増えています。実際にメールをやり取りすることによって相手を信頼させ、最終的に添付ファイルを開かせたり、メールの本文にあるリンクをクリックさせようとします。

また、やり取り型と合わせて使用されるのがパスワード付きの圧縮ファイルです。たとえば、求人の応募先に標的型メールを送り、履歴書の送り先を質問します。これに対し標的となる人事担当者は送り先をメールで知らせますが、攻撃者はその返信にパスワード付きの圧縮ファイルを添付し、「パスワードは別便で送ります」として、続いてパスワードを記したメールを送ります。

こういったやり取りは、実際に日本の企業などで日常的に行われています。トレンドマイクロの調べでは、ある会社が業務でやり取りするメールの添付ファイルの40%がZip圧縮されており、このうち80%がパスワード付きとなっていました。こうした企業で実際に行われている手順を踏むことで標的型メールを信じてしまい、添付ファイルを開いてしまうのです。ファイル共有サイトやファイル送信サービスなどを使用する場合も同様で、標的となる担当者はメールの本文にある「ファイルへのリンク」をクリックしてしまうのです。

メールの本文内にあるリンクについても、以前はURLを調べれば明らかに怪しいリンク先である場合がほとんどでした。しかし最近では、正規のWebサイトに脆弱性を悪用するコードをあらかじめ埋め込んでおき、そこに誘導させます。いわゆる「水飲み場攻撃」のような手法です。この場合はURLを見ても正規のものであるため、安心してリンクをクリックしてしまいます。従来のURLフィルタリングなどの対策手法では、正規のURLであるためブロックすることが難しいのです。

――最近ではサンドボックスによるマルウェア対策も浸透しつつありますが、それでも感染してしまうのでしょうか?

まず、パスワード付きの圧縮ファイルは、当然ながら解凍しないとパターンマッチングによるマルウェアチェックを行うことができません。たとえ不正なコードが含まれていても、チェックをすり抜けてしまうのです。それに、たとえ解凍できたとしても、標的型攻撃には新種のマルウェアが使用される確率が高いので、やはり従来のパターンマッチングによるマルウェアチェックでは検出されない可能性が高いといえます。

サンドボックスによるマルウェア対策も有効とされていますが、サンドボックスも完璧ではありません。最近では、攻撃者が使用する「マルウェア作成ツール」にサンドボックス対策の項目が用意されています。また、パスワード付きの圧縮ファイルのように解析不能なものは「有害なもの」としてブロックするサンドボックスもあります。このようなタイプでは無害なものまでブロックしてしまい、業務に支障が出てしまう可能性があります。

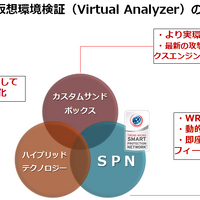

さらにサンドボックスは、実環境と同様のものを用意しなければ脅威の検証にはなりません。たとえば、英語OS上に限定されたサービスパックしか当てられないアプリケーションでサンドボックスを構築しても意味がないのです。日本企業であれば、日本語OSや日本語アプリケーションなどを含め、お客様が実際に運用しているのと同様の環境を構築できることが、サンドボックス選びの重要ポイントとなります。

まとめますと、最新の標的型メール手法に対応するには「日本語OS、アプリケーションに対応したサンドボックス」であること、「『日本の習慣』である『パスワード別送』」に対応していること、そして「日本語で記述されるメールの構文解析」が可能であることが必要です。これらに対応できるのが、次世代メール攻撃対策製品「Deep Discovery Email Inspector(DDEI)」です。

――どんな製品ですか

DDEIは、最新のメール攻撃や標的型メールから企業を守るためのアプライアンス製品です。既存のメールゲートウェイによる対策を補完するもので、メールゲートウェイをリプレイスすることなく導入、運用いただけます。また、ログ分析やチューニングは基本的に不要で、運用しやすいソリューションとなっています。

DDEIには、大きく4つの特長があります。

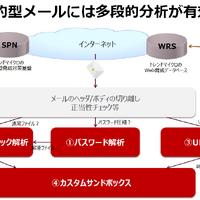

ひとつは暗号化ファイルの処理です。まず、メールに添付されたファイルをチェックし、パスワード圧縮されているかどうかを確認します。パスワード圧縮されている場合は、あらかじめ設定したパスワードで解凍できるかどうかを試します。解凍できない場合には、そのメール前後の任意の時間間隔で送られるメールの本文を構文解析し、パスワードと思われる文字列を抽出、解凍を試みます。それでも解凍できない場合は危険なファイルである可能性が高いため、ファイルのみ削除して本文を宛先に送るなど、あらかじめ設定した任意の処理を行います。

2つ目は、ヒューリスティック検知です。ここではまず「Advanced Threat Scan Engine(ATSE)」によるスキャンを行います。ATSEは、ファイルを対象としたパターンを用いないウイルス検索エンジンです。バイナリレベルでファイルをスキャンすることで、既知・未知のウイルスを検出するとともに、ドキュメントファイルに仕込まれた脆弱性攻撃も検出します。また、ファイルの形式による識別によって、拡張子の偽装やデータタイプの解析を行います。圧縮ファイルやパッカーにも対応します。

3つ目は、本文内にあるリンクのURLチェックである「URL検証」です。DDEIはメールからURLを抽出し、トレンドマイクロの危険URLデータベースである「Web Reputation Service(WRS)」を参照します。リストにないURLの場合は、リンク先のコンテンツを入手して危険なものであるかどうかを判断します。なお、この際の結果はWRSに即時追加されていきます。リアルタイムにアップデートされるため、正規のWebサイトが改ざんされていた場合にも対応できます。

ヒューリスティック検知によって、危険度が高く、不正なコードが仕込まれたドキュメントであったり、実行ファイルのうちホワイトリストにないもの、またURL検証によって危険なコンテンツと判断された場合には、4つ目となる仮想環境検証(サンドボックス解析:Virtual Analyzer)に送られます。ここではプリプロセスを経てホストプロセスへと進みます。プリプロセスとは、トレンドマイクロのクラウド型セキュリティインフラ「Smart Protection Network(SPN)」の脅威情報を参照し、明らかに無害なファイルを除去するというプロセスです。

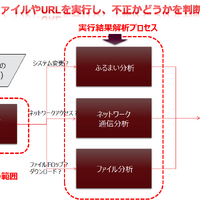

仮想環境検証では、仮想環境でファイルやURLを実行し、不正なものかを判断します。これがポストプロセスの部分になります。インスタンスごとに独立した仮想環境となっており、インターネットに接続設定をすることで、URLアクセスやファイルダウンロードも検出します。さらに、日本語OSや日本語アプリケーションサポートの有無や、同じアプリケーションの異なるバージョンが利用可能かどうかもチェックすることで、「ユーザ実環境」に影響を与えるかどうかを判断します。

仮想環境でファイルやURLを実行し、レジストリの書き換えやファイル、プロセスの生成・削除などの「ふるまい分析」、ATSEによる「ダウンロードファイル解析」、さらに「ネットワーク通信分析」を行います。この通信分析では、WRSによる不正URLへの接続をチェックするほか、「Network Content Inspection Engine(NCIE)」による脆弱性攻撃に良く使用される攻撃パケットの検知、「Network Content Correlation Engine(NCCE)」による不正プログラムがよく利用する傾向のある“不審な通信”の検知を行います。

DDEIは、今後ますます深刻化することが予想されるメール攻撃へ対処していく上で、ヒューリスティック分析やサンドボックスといった最新技術を備え、メール攻撃対策に有効かつ広範な機能を網羅しています。こうした多段的な分析により標的型メールを防御するのです。DDEIは、安心してメールコミュニケーションできる環境を確保するために、なくてはならない存在となるでしょう。

――市場の反応はいかがですか?

受注開始が8月からということもあって、それほど時間が経っていないのですが、製造業や公共団体を中心としたさまざまな業種からお問い合わせがあり、こういった製品にしては、お客様の動きが早い印象です。これはわたしの肌感覚ですが、やりとり型攻撃の脅威を感じている管理者の切実さを感じます。

――価格について教えてください。

参考価格ですが、3年間の保守サービス付きでアプライアンス1台当たりの価格が270万円、5年間の保守版では350万円です(税抜)。これに例えば1,000アカウントの環境で使用する場合であれば、1ユーザライセンス当たり、1年間で4,030円のライセンス費用がかかります。

――ありがとうございました。

関連記事

この記事の写真

/