Windows 版 MySQL に権限昇格の脆弱性

独立行政法人情報処理推進機構(IPA)および一般社団法人JPCERT コーディネーションセンター(JPCERT/CC)は4月22日、Windows 版 MySQL における権限昇格の脆弱性について「Japan Vulnerability Notes(JVN)」で発表した。影響を受けるシステムは以下の通り。

脆弱性と脅威

セキュリティホール・脆弱性

MySQL Server 5.7.33 およびそれ以前

MySQL Server 8.0.23 およびそれ以前

JVNによると、Windows 版 MySQL には権限昇格の脆弱性が存在し、当該製品に含まれる OpenSSL コンポーネントは、環境変数 OPENSSLDIR で「/build_area/」のサブディレクトリを指定しているが、Windows システムにおいて、このパスは「C:\build_area」と解釈される。MySQL では OpenSSL コンポーネントを利用する特権サービスがあり、Windows システム上の一般ユーザはシステムのルートディレクトリからサブディレクトリを作成できるため、細工された openssl.cnf への適切なパスを作成され、SYSTEM 権限で任意のコードを実行される可能性がある。

JVNでは、開発者が提供する情報をもとに最新版へアップデートするか、アップデートが適用できない環境では、「C:\build_area」ディレクトリを作成し一般ユーザが書き込みできないようアクセス制限する回避策を実施するよう注意を呼びかけている。

《ScanNetSecurity》

関連記事

-

自律型攻撃者と防御者が繰り広げる死闘、MicrosoftがOSS仮想ネットワーク戦場「CyberBattleSim」公開

国際 -

SaltStack Salt において wheel_async client での認証の実装不備により認証を回避して遠隔からのコード実行が可能となる脆弱性(Scan Tech Report)

脆弱性と脅威 -

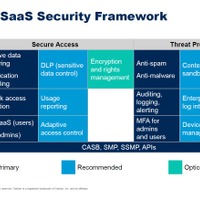

Office 365 のセキュリティ課題を整理する Gartner のフレームワークとは

研修・セミナー・カンファレンス -

![北朝鮮の APT 引っかかってみた/Acer 社 ランサム 五千万ドル/データセンター火災影響が攻撃者に 他 [Scan PREMIUM Monthly Executive Summary] 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/33986.jpg)

北朝鮮の APT 引っかかってみた/Acer 社 ランサム 五千万ドル/データセンター火災影響が攻撃者に 他 [Scan PREMIUM Monthly Executive Summary]

脆弱性と脅威