ガートナー「クラウド・セキュリティのハイプ・サイクル:2021」の4つの必須技術

ガートナージャパン株式会社は11月1日、「クラウド・セキュリティのハイプ・サイクル:2021年」に登場する4つの必須テクノロジについて発表した。

調査・レポート・白書・ガイドライン

調査・ホワイトペーパー

同社では2021年末までに、パブリック・クラウドがプライベート・データセンターのワークロードを上回ると予測しており、Web、クラウド・サービス、クラウド・ネイティブ・アプリケーションへのアクセスのセキュリティ強化が急務としていた。

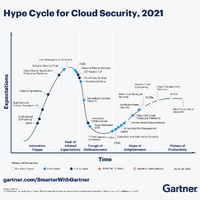

「クラウド・セキュリティのハイプ・サイクル:2021年」では、法規制に遵守した効率的かつ統制された方法でクラウド戦略を実現するための最重要な29のテクノロジをまとめており、4つの必須テクノロジとして下記を挙げている。

・セキュア・アクセス・サービス・エッジ(SASE)

SASEは、ネットワーク及びネットワーク・セキュリティの様々なサービスを組み合わせるクラウド・ベースの新興アーキテクチャで、ガートナーでは今後2~5年で革新的なインパクトをもたらすと予測している。

・セキュリティ・サービス・エッジ(SSE)

SSEは、Web、クラウド・サービス、プライベート・アプリケーションへのアクセスのセキュリティを確保するテクノロジで、ガートナーでは今後3~5年で大きなインパクトをもたらすと予測している。

・SaaSセキュリティ状態管理(SSPM)

SSPMは、SaaSアプリケーションのセキュリティ・リスクを継続的に評価し、セキュリティの状態を管理するテクノロジで、ガートナーでは今後5~10年で大きなインパクトをもたらすと予測している。

・クラウド・ネイティブ・アプリケーション保護プラットフォーム(CNAPP)

CNAPPは、開発環境と本番環境の両方でクラウド・ネイティブ・アプリケーションのセキュリティと保護を支援するために設計された、セキュリティとコンプライアンスに関連した機能のセットで、ガートナーでは、一般的に使用されるまで5~10年かかると予測しているが、大きなインパクトをもたらすと見込んでいる。

《ScanNetSecurity》

関連記事

この記事の写真

/