企業にとって「どれが止まっては困る重要なシステムか」と聞かれたとき、即答は難しいかもしれない。基幹アプリケーションはもちろん、公開Webサーバ、ファイルサーバやメールサービスなど、いずれも止まっては困るシステムばかりだろう。だが、中でもクリティカルなものを挙げるとすれば、やはり Active Directory に尽きるのではないだろうか。

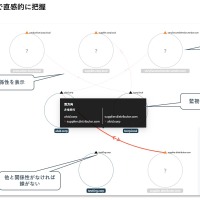

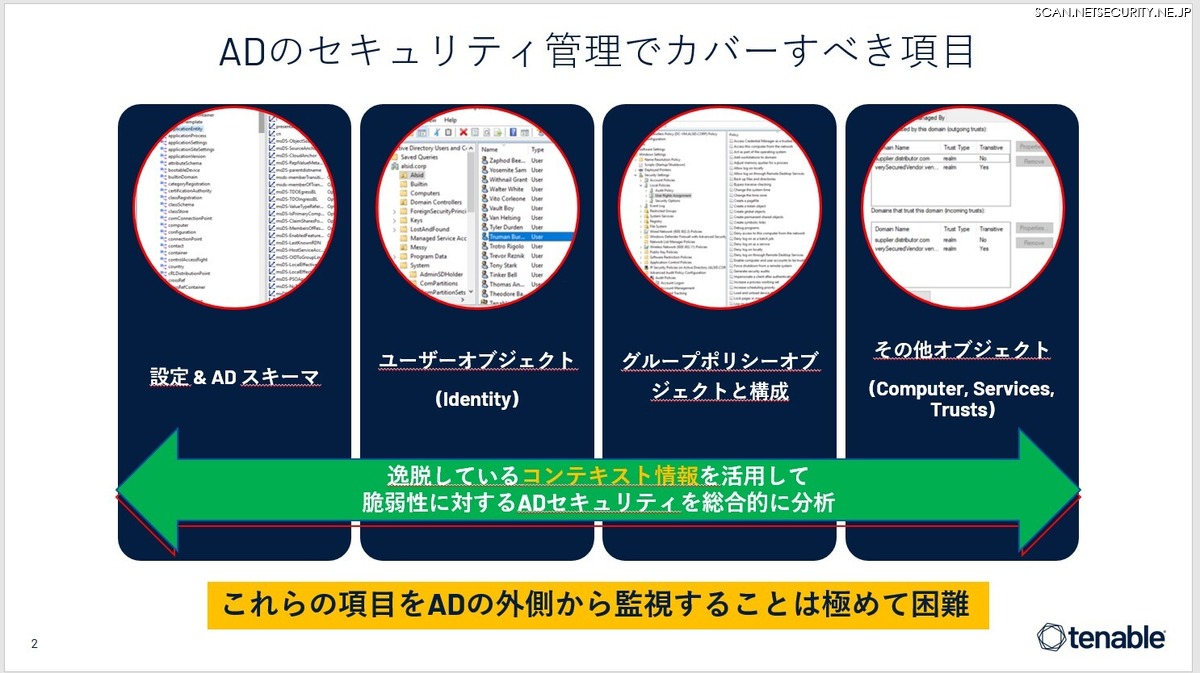

Active Directory は社内のユーザー情報を管理する中核であり、各種サービス利用の認証・認可に不可欠な仕組みだ。だがそれだけではなく、社内で使われるさまざまなデバイスやサービスの他、スキーマと呼ばれる定義情報やグループポリシーオブジェクトなど、システムそのものの振る舞いを定義する情報も集約されており、「単なる認証サーバ」以上の存在となっている。

テナブルネットワークセキュリティジャパン(以下 テナブル)で、セキュリティエンジニアとして活躍する畑瀬 宏一氏は、「ビジネスと IT が一体化している今、IT が止まればビジネスも止まります。そして、Active Directory が止まれば IT も止まります。いわば、Active Directory を守ることはビジネスを守るということです」と指摘している。

●特権が付与されたままのサービスアカウントが思わぬ攻撃経路に

IT 担当者もその重みを承知しており、日頃から Active Directory の安定運用に努めているのではないだろうか。ただ、安定稼働の実現とは「今とりあえず動いているものには手を付けず、止めない」という状態ではない。侵害されても異常な振る舞いを許さないよう適切な設定を行うとともに、挙動を監視し、通常と異なる動きがあれば確認し、必要に応じてパッチ適用などの対策を取っていく——それこそが本当の意味での安定稼働と言えるだろう。

もしそうした取り組みが欠けていると、Active Directory に格納されている認証情報、つまり ID とパスワードが盗み取られて不正ログインを招くだけでなく、もっと大きな被害につながる恐れがある。仮に入手した認証情報を元に侵害範囲を広げて情報を探索され、特権(管理者権限)を奪取されてしまえば、攻撃者はシステム内で「やりたい放題」となってしまう。

昨今、国内外で、システムのデータを暗号化し、情報を盗み取って公開すると脅し、身代金を要求する「ランサムウェア」の被害が後を絶たない状態だ。Active Directory への侵害は、このランサムウェアの攻撃プロセスでも悪用されているが、「悪意を持った攻撃者が、システムをまるごとつぶそうと思えばそれも可能です。ある意味、まだ身代金の要求にとどまっていると言えるかもしれません」(畑瀬氏) 。

また、ID とパスワードの情報だけに目が行っていると、意外なところで足下をすくわれる恐れもある。それが「サービスアカウント」の悪用だ。

サービスアカウントは、SQL Server などのアプリケーションが利用するアカウントだが、しばしば、必要以上の特権が付与されたまま運用されているという。畑瀬氏は「たとえば、インストール時のシステム構成作業を容易にするために特権が付与されることは珍しくありません。アプリケーションを提供するベンダーが、導入手順書の中で特権を使うよう指示することもあります。問題は、インストールが終わった後もそのままサービスアカウントに特権が残っていることです」と述べ、特権が付与されたままのサービスアカウントが攻撃経路の 1 つになっていると指摘した。攻撃者はこうしたちょっとした隙を見逃さず、攻撃を仕掛けてくる。

●今日は大丈夫でも、明日はそうとは限らない Active Directory の状態

Active Directory の重みを理解して安定稼働に務める企業の中には、定期的に外部のセキュリティチェックを受けることで、弱点の洗い出しに取り組んでいるケースもある。だが、明確に金銭を目的とする昨今の執拗な攻撃に対処するには、こうしたスポット的な検査だけでは難しいという。

「そもそも Active Directory の中のオブジェクトは日々、瞬間ごとに変化していきます。その中で、いつ弱点が発生するかは予測できません。今日検査をして大丈夫だったからといって、明日もそうとは限らないのです。」(畑瀬氏)

事実、前述のランサムウェアの中には、標的型攻撃の手法を取り入れ、いったん企業システム内に侵入した後にしばらく潜伏し、穴が開く瞬間を待ち受けて一気に攻撃を仕掛けるものが存在する。「攻撃者は内部に潜み、Active Directory に穴が開く瞬間を待ち構えています。その前段となるバックドアを仕掛けるため、一瞬だけ権限を昇格させ、埋め込んだ後に元に戻す動きを取ることもありますが、ピンポイントのアセスメントではそうした変化に気づくことが困難ですし、後から追跡することも不可能です。」(畑瀬氏)

畑瀬氏は、こうした変化に気づき、被害を最小化するには、実際に攻撃が発生する前から Active Directory を継続的に監視し、リアルタイムに異常な振る舞いを警告していくことが重要だとした。

●継続的に監視し、リアルタイムに異常を通知する「Tenable.ad」

EDR 製品を Active Directory が動作するサーバに導入し、OS やサーバへのログイン情報、ファイルの変化をモニタリングしてアラートを SIEM に集約して異常検知に取り組むのも一つの手だが、それだけでは、Active Directory の中身の変化までは把握できない。DC Sync や DC Shadow といった、Active Directory が持つ正規の機能を悪用した攻撃の検出も困難だ。

これに対し、Active Directory そのものの監視に特化しているのが、テナブルが提供する「Tenable.ad」だ。「Tenable.ad は Active Directory のサーバではなく中身そのものを監視、分析し、攻撃につながりそうな脆弱性を見つけたらアラートを送信し、通知します。EDR や SIEM と補完し合いながら、企業にとって最もクリティカルな部分を監視します。」(畑瀬氏)

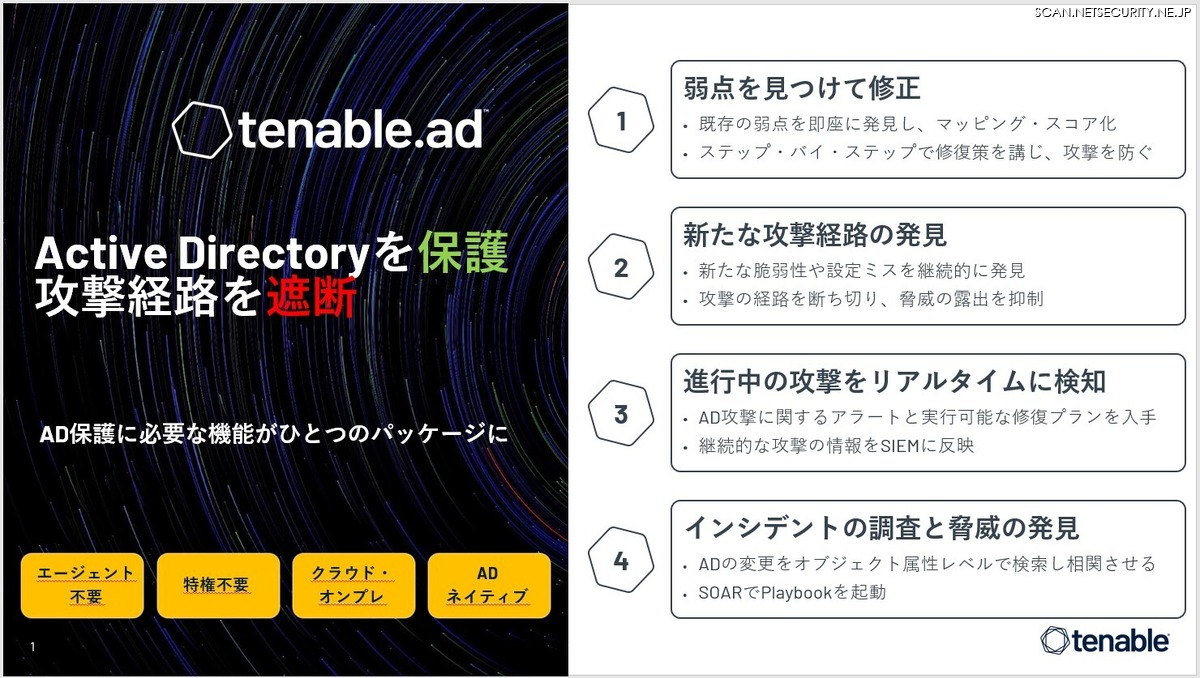

Tenable.ad は、「弱点を見つけ、修正する」「継続的な監視を通して、日々生まれる新たな攻撃経路を発見する」といった事前予防の機能に加え、「攻撃をリアルタイムに検知する」「変更内容を把握し、インシデントの調査と脅威の発見を支援する」という事後の検知・対策のための機能を提供し、Active Directory の保護に必要な機能を一つのパッケージにまとめている。

Tenable.ad を導入するとまず、その時点での Active Directory の構成を調査し、コンプライアンス水準をどの程度満たしているかをスコア化し、ルールから逸脱しているオブジェクトをリスト化してくれる。これまでコンサルタントに依頼していたら数週間かかっていた作業が、数時間から 1 日程度で完了するイメージだ。

「イベント情報」のタブでは、Active Directory 内で生じたオブジェクトの変化をすべて取り込み、解析した結果が確認できるようになっている。導入後指摘されたリスク一覧に対処した後、日々の運用の中で発生する「ユーザーの作成や権限変更」「グループポリシーの変更」「スキーマの変更」といったあらゆる動きを確認することで潜在する攻撃経路を発見し、必要に応じてアラートを出すことが可能だ。

ただ、あれもこれもと弱点を指摘するだけでは、担当者はどうすればいいかわからない。そこで Tenable.ad では検出した弱点ごとに詳細な情報と、ステップ・バイ・ステップで推奨の修正方法が示されるようになっている。

「企業によって利用しているアプリケーションや運用方法は異なりますし、Tenable.ad で指摘された項目すべてを修正するのは非現実的です。アセスメントを踏まえ、優先して直すべきものは直す一方で、『この指摘項目は受け入れつつ、弱点が侵害されて危険な状態に陥ることのないようウォッチしていこう』と判断を下すこともできます。」(畑瀬氏) Tenable.ad の導入により、継続的に Active Directory を監視し、リアルタイムで自動的に異常な振る舞いを検知することで、弱点を受け入れつつセキュリティをコントロール可能にするという。

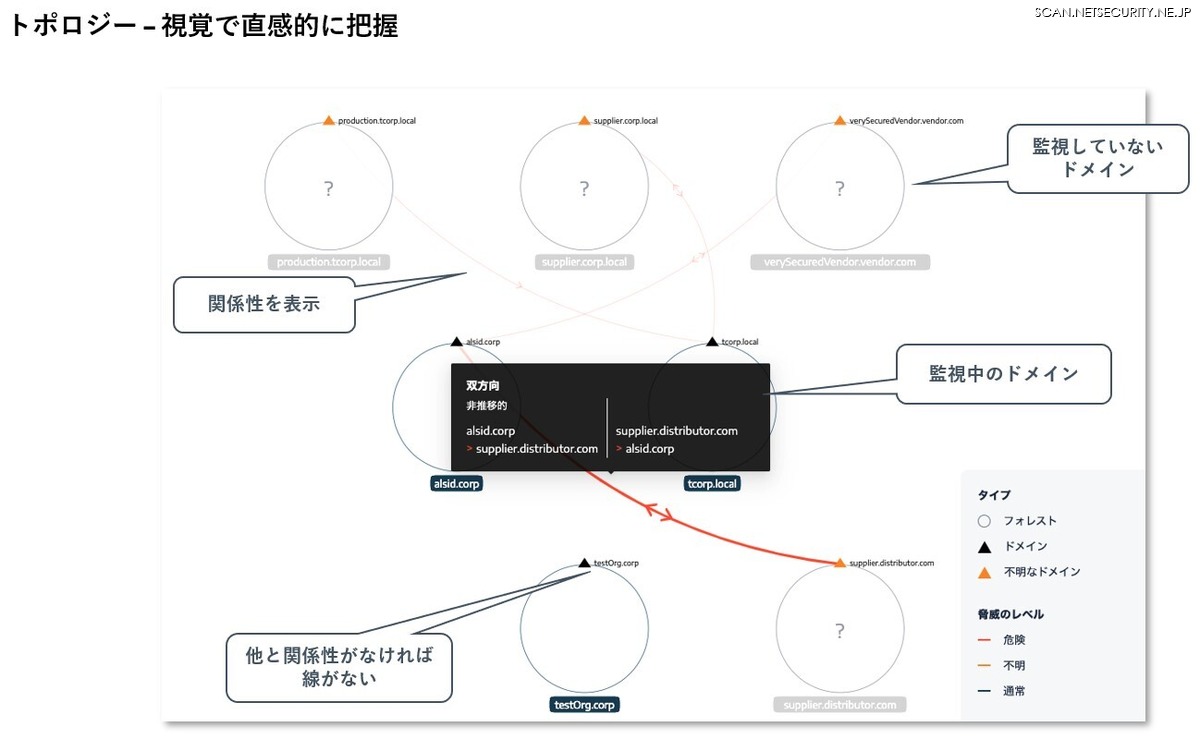

Tenable.ad のもう一つの特徴は、問題の指摘を発生と同時に自動的に行えることだ。「人手を介さなくてすむため、迅速かつもれなく弱点を確認できます。」(畑瀬氏) 大手企業ともなれば、社内システムに複数のドメインが存在し、それらの信頼関係も複雑な状態になっていることが多いが、その解析も数時間で行い、可視化できるため、これまで Active Directory の監査や監視に要していた手間を大幅に削減できるだろう。

しかも、利用に当たってエージェントを導入する必要はなく、新たに特権を与える必要もない。そもそも Active Directory の安定運用のために導入するツールが、システムを不安定にさせたり、新たな穴を開けてしまうと本末転倒だが、Tenable.ad はそうした懸念なく導入できる。

おそらくこの先もサイバー攻撃者は、より多くの金銭や重要な情報を求めて、まず Active Directory を狙ってくるだろう。テナブルはそうした攻撃動向の変化や高度化に追随し、新たな攻撃経路や弱点を先回りして発見し、予防に努めていく。また、Tenable.ad と脆弱性管理プラットフォームである「Tenable.io」との連携によって、より強固なセキュリティの実現を目指していく。