日本電気株式会社(NEC)は11月25日、日本の大学を詐称する日本語で書かれたばらまき型メールについての解析を、同社セキュリティブログで発表した。

日本の大学を詐称するばらまき型メールは2022年7月末から定期的に確認されており、直近では10月28日に確認されており、NECでも当該ばらまき型メールを検知している。Emotet以外にメール本文が日本語で書かれたばらまき型メールは多くなく、NECでは注意が必要としている。

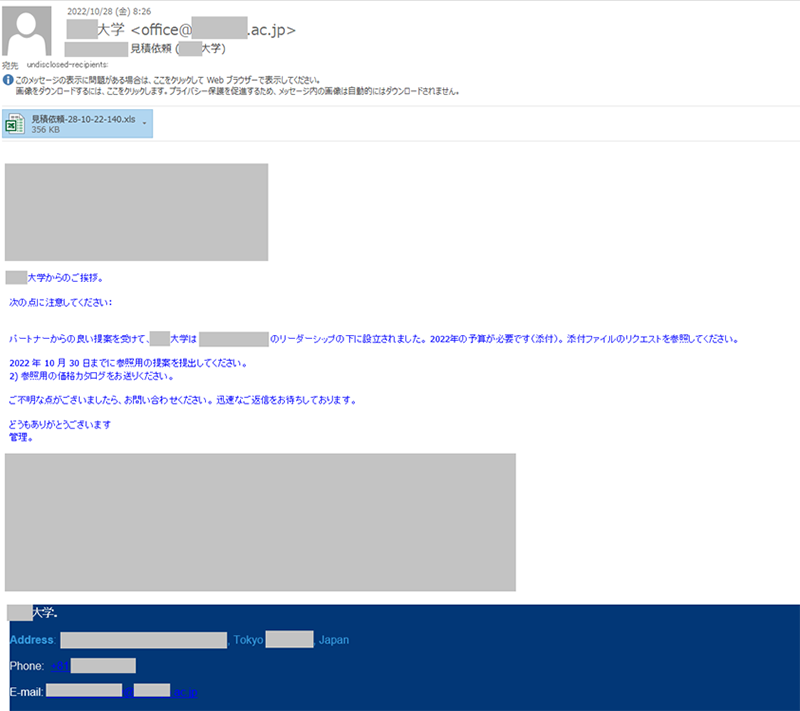

NECが10月28日に検知したばらまき型メールでは、メール本文に添付されたファイルを開くように誘導する内容が記載され、メールには詐称している大学のロゴ画像や署名が含まれていた。

メールに添付されたExcelファイルでは、Officeアプリケーションの脆弱性を悪用し、脆弱なバージョンのアプリケーションを使用していた場合、当該ファイルの開封で不正接続先への通信が発生する。

NECで、不正なOfficeファイルにどのような処理が含まれているかを oletools に含まれるoleid で分析したところ、Excelファイルにシート保護がされていること、VBAマクロやExcel4.0マクロが使われていないこと、CVE-2017-11882 もしくは CVE-2018-0802を悪用している可能性が判明した。

oledumpでOffice文書ファイルに含まれているデータを抽出し、抽出したシェルコードを scdbg で解析したところ、不正ファイルは不正接続先「https[://]192.3.223[.]212/140/vbc.exe」へ通信を行い、通信先からファイルをダウンロードして「C:\Users\Public\vbc.exe」に保存、その後、当該ファイルを実行しウイルス感染させると予想されるとのこと。

さらに不正接続先のファイルを解析した結果、不正通信先からダウンロードされる実行ファイルは「Lokibot」と呼ばれる情報窃取を目的としたウイルスであることが分かっている。

NECでは対策として、不審なメールの添付ファイルは開かないこと、ソフトウェアは最新のものを使用することを挙げている。