フィッシング対策協議会は12月15日、S/MIME電子署名ファイルが添付されたフィッシングの報告を受けているとして、注意喚起を発表した。S/MIMEは、メールシステム上で高度な認証や暗号化通信を行う規格であり、PKI(公開鍵暗号基盤)を活用している。

確認されているフィッシングメールの件名は次の通り。これ以外の件名も使われる可能性がある。

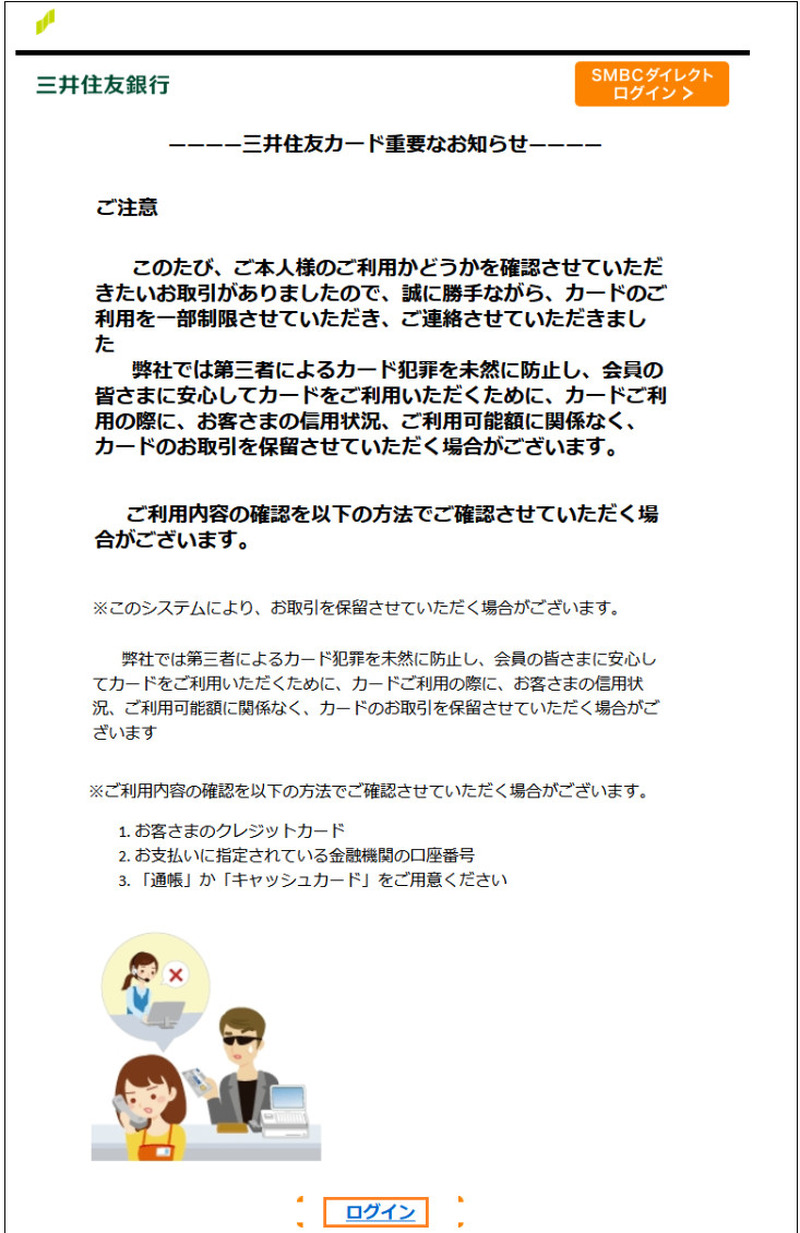

<重要>三井住友カードお客様情報の確認

<重要>【三井住友銀行】パスワードの変更が完了しました

確認されているフィッシングサイトのURLアドレスは次の通り、

https://www.yaau●●●●.com/

https://www.yuan●●●●.com/

https://www.account.smbc●●●●.com/

https://●●●●.aceaw●●●●.xyz/

上記以外のドメイン、URLが使われることがあり、URLにパスやパラメータが付いていることもある。

S/MIMEに対応していないメールソフトでは、電子証明書が「smime.p7s」というファイルとしてメールに添付される。確認されたフィッシングメールには「smime.p7s」という名称のファイルが添付されていたが、S/MIME署名のファイルではなかった。S/MIMEに対応したメールに見せかけ、受信者に信用させる意図があると考えられる。

12月15日9:00時の時点でフィッシングサイトは稼働中であり、JPCERT/CCにサイト閉鎖のための調査を依頼中としている。また、類似のフィッシングサイトが公開される可能性があるとして、引き続き注意を呼びかけている。

このようなフィッシングサイトにて、ログイン情報 (ID、パスワード)、クレジットカード情報 (会員番号、カード有効期限、セキュリティコード)、生年月日等を、絶対に入力しないよう呼びかけている。

フィッシングサイトは本物のサイトの画面をコピーして作成することが多く、見分けることは非常に困難であるため、日頃からサービスへログインする際は、メールやSMS内のリンクではなく、いつも利用しているスマートフォンの公式アプリやブラウザーのブックマークなどからアクセスすることとしている。