株式会社日本レジストリサービス(JPRS)は6月27日、「Interop Tokyo 2025」で実施したミニセミナーの内容を紹介した。

幕張メッセで6月11日から13日に開催された「Interop Tokyo 2025」のJPRSの出展ブースでは、ミニセミナー「終わったWebサイトのDNS設定、そのままになっていませんか?~サブドメインテイクオーバー・NSテイクオーバーの概要と対策~」が行われており、資料も公開されている。

終わったWebサイトのDNS設定、そのままになっていませんか?~サブドメインテイクオーバー・NSテイクオーバーの概要と対策~

https://jprs.jp/related-info/event/pdf/Interop2025-jprs-seminarC.pdf

2025年1月に中央省庁が過去に使っていた複数のドメイン名が第三者による不正利用可能な状態になっていた旨が相次いで報告され、その一部は実際に不正利用が確認されているが、本件の標的となったドメイン名はいずれも期間限定のWebサイトで使われ、現在は運用を終了している、組織のドメイン名のサブドメインであった。

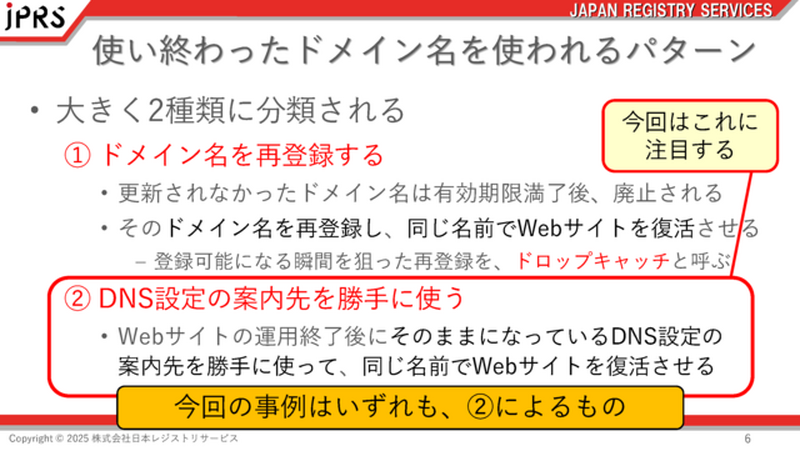

使い終わったドメイン名が第三者に使われるパターンは、大きく「ドメイン名を再登録する」「DNS設定の案内先を勝手に使う」の2種類に分類されるが、本件はいずれも「DNS設定の案内先を勝手に使う」によるものであった。

ミニセミナーでは、本攻撃に使われたサブドメインテイクオーバーとNSテイクオーバーの概要と対策について解説している。