JPCERT/CC、仮想通貨マイニングツールのXMRigの設置を狙った攻撃を順序立てて詳説~対策マニュアルとしても有効

一般社団法人JPCERTコーディネーションセンター(JPCERT/CC)は5月20日、2021年2月頃に確認した仮想通貨マイニングツールのXMRigの設置を狙った攻撃についてブログで紹介した。

脆弱性と脅威

脅威動向

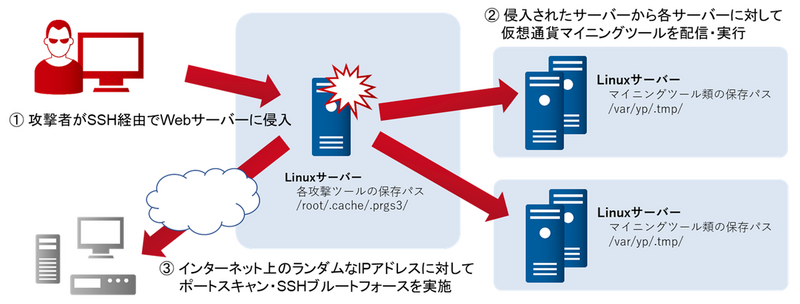

JPCERT/CCによると、被害のあったサーバでは、インターネット上から複数のSSHログイン試行が行われており、最終的にrootアカウントへのログインが成功、侵入後に攻撃者はさらに内部ネットワーク上のサーバに対しSSHブルートフォース攻撃を行い、最終的にSSHログインが可能な複数のサーバに横展開し仮想通貨MoneroのマイニングツールであるXMRigを設置・実行している。なお、XMRigを実行する際にはXHideと呼ばれるプロセス隠蔽ツールを使用し、プロセス名を隠蔽することで発覚を遅らせようとする痕跡が見られたという。横展開されたサーバで見つかったツールは次の通り。

init:オープンソースのマイニングソフトウェアであるXMRig

system:XMRigを繰り返し実行するbashスクリプト

h64:XHideと呼ばれるプロセス隠蔽用ツール

攻撃者はマイニングツールを配信した後、侵入したサーバに対し以下のログファイルの中身を/dev/nullとすることで、痕跡を削除している。また、/var/log配下にある各ログファイルから、指定した文字列が含まれる行を削除するスクリプトを使用し、引数に指定された文字列以外の文字列を.xzの拡張子からなるファイルとして出力し、新しく生成した各xzファイルについてタイムスタンプの更新を行い各ログファイルへ上書き、最後に各xzファイルを削除することで痕跡を消去している。

/var/log/security

/var/log/wtmp

/var/log/btmp

/var/log/utx.lastlog

/var/log/utx.log

攻撃者はマイニングツールの配信とログファイル削除後に、最初に侵入したサーバから外部のランダムな通信先に対し以下のツールを使用し大量のスキャン通信を行っている。この攻撃スクリプトの動作として、最初にSYNスキャンを実行し、指定したポートが開放されているかを確認、通信先のレスポンスからバナー部分を読み取り、SSHサーバと推定される場合にSSHブルートフォース攻撃が実行される。

ps:Sharkと呼ばれるポートスキャンツール

ps2:ポートスキャンツール

banner:指定した通信先にアクセスし、通信先のレスポンス内容からバナーを抽出するツール

prg:IPアドレスリスト、パスワードリストを読み込み、SSHブルートフォース攻撃を行うツール

root:スキャン、SSHブルートフォースを行うbashスクリプト

JPCERT/CCでは本攻撃について、昔から狙われるありふれた攻撃方法であるが、一度内部ネットワークに侵入されると推測されやすいユーザー名やパスワードが設定されている状態では横展開が容易になるため、SSH利用時のアクセス制限やSSH公開鍵認証を設定するといった対策が重要となるとまとめている。

《ScanNetSecurity》

関連記事

この記事の写真

/

![[セキュリティホットトピック] 人類史上最大の盗難額580億円相当が盗み出された仮想通貨のメリットと危険性 画像](/base/images/noimage.png)